تمت ترجمة هذه الوثائق تلقائيًا بواسطة الذكاء الاصطناعي.

سياسة كلمة المرور

This feature is provided by the plugin «سياسة كلمة المرور», included in Professional Edition and above commercial editionsمقدمة

تتيح لك هذه الإضافة تعيين قواعد لكلمات المرور، وتحديد مدة صلاحيتها، وسياسات أمان تسجيل الدخول بكلمة المرور لجميع المستخدمين، بالإضافة إلى إدارة المستخدمين المقفلين.

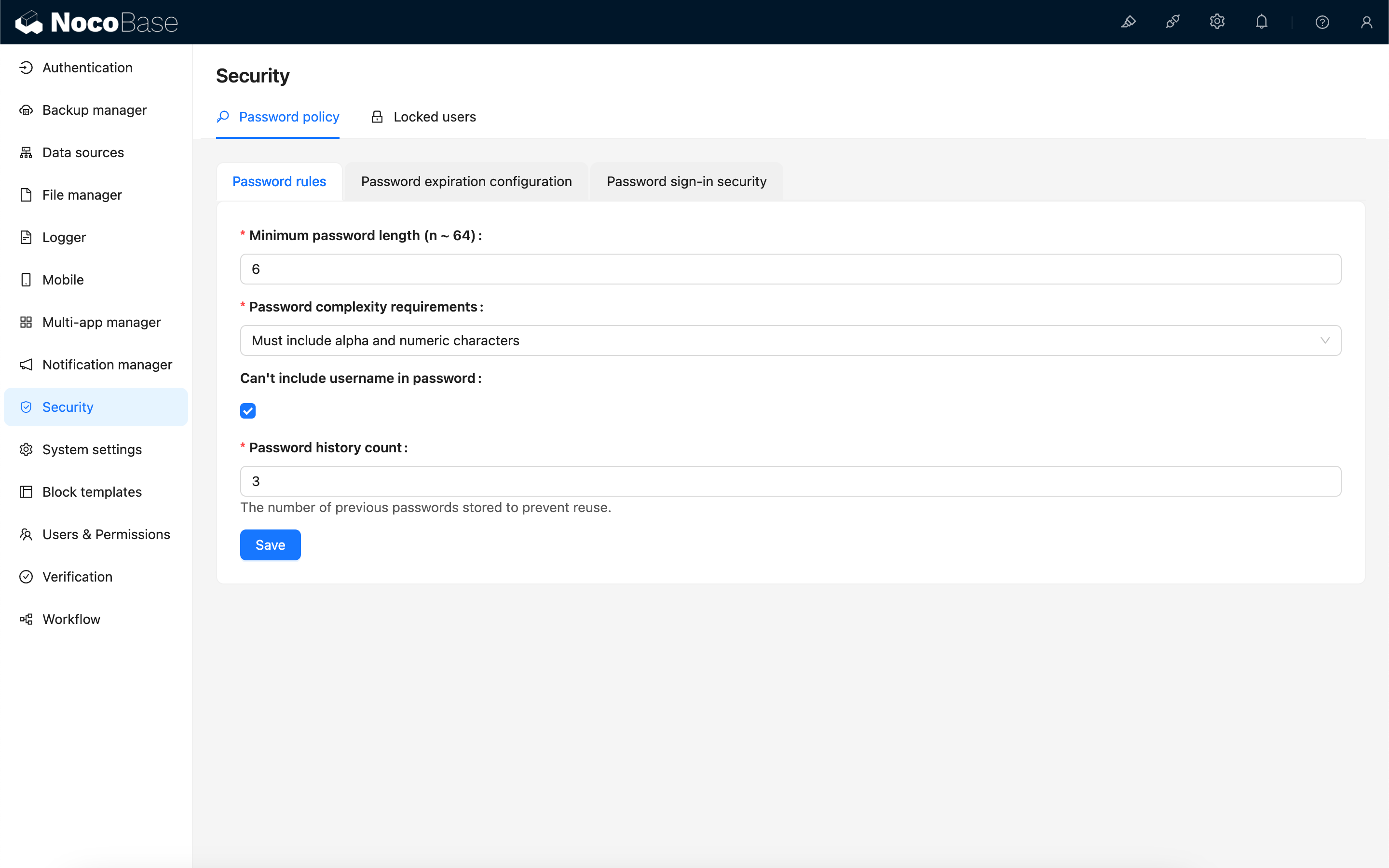

قواعد كلمة المرور

الحد الأدنى لطول كلمة المرور

حدد الحد الأدنى المطلوب لطول كلمة المرور، مع العلم أن الحد الأقصى هو 64 حرفًا.

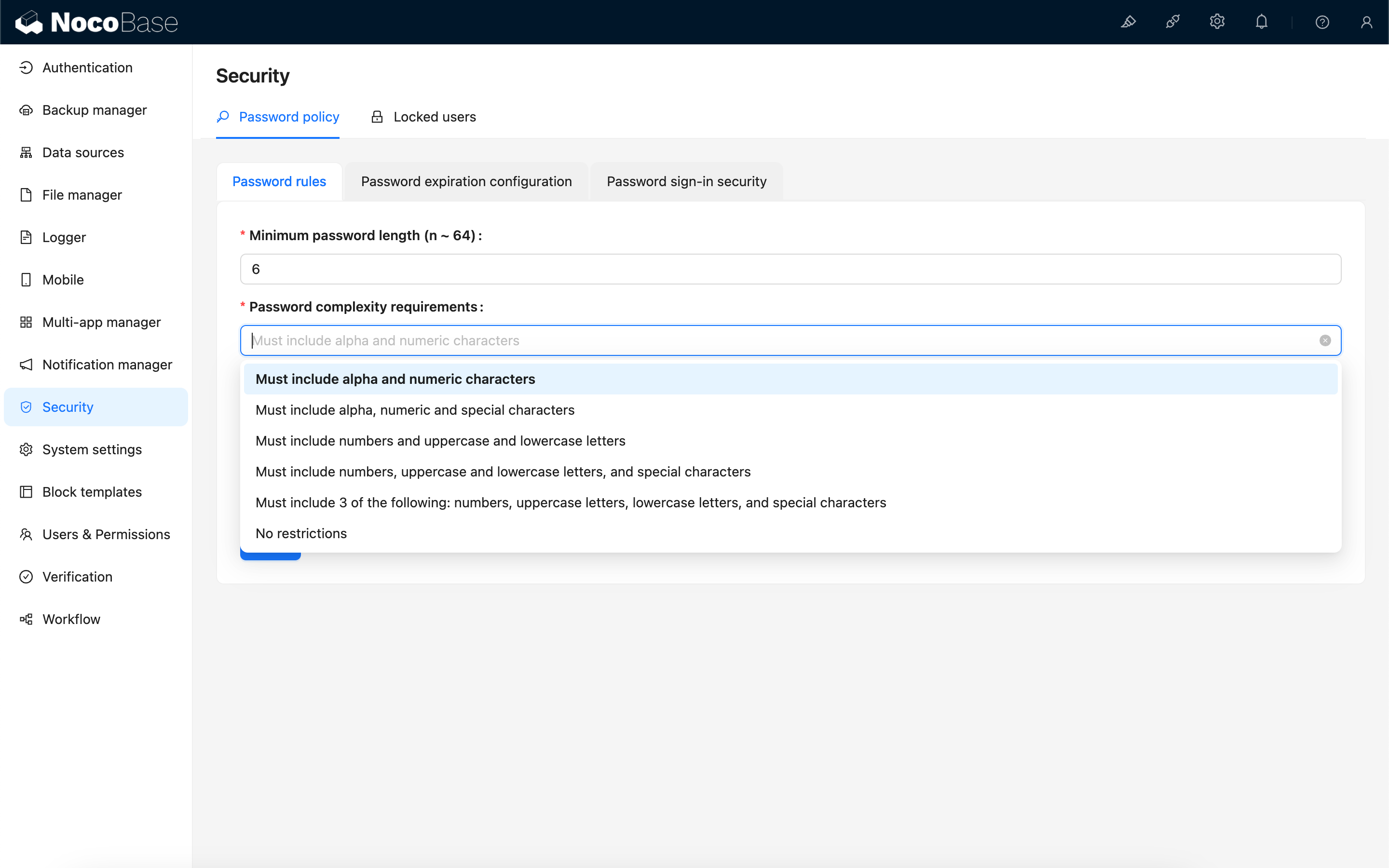

متطلبات تعقيد كلمة المرور

تدعم الإضافة الخيارات التالية:

- يجب أن تحتوي على أحرف وأرقام

- يجب أن تحتوي على أحرف وأرقام ورموز

- يجب أن تحتوي على أرقام وأحرف كبيرة وصغيرة

- يجب أن تحتوي على أرقام وأحرف كبيرة وصغيرة ورموز

- يجب أن تحتوي على 3 أنواع على الأقل من الأحرف التالية: أرقام، أحرف كبيرة، أحرف صغيرة، وأحرف خاصة

- بلا قيود

كلمة المرور لا يمكن أن تحتوي على اسم المستخدم

حدد ما إذا كان يُسمح لكلمة المرور باحتواء اسم المستخدم الحالي أم لا.

عدد كلمات المرور السابقة المحفوظة

تذكر عدد كلمات المرور التي استخدمها المستخدم مؤخرًا، ولا يمكن للمستخدم إعادة استخدامها عند تغيير كلمة المرور. يشير الرقم 0 إلى عدم وجود قيود، والحد الأقصى للعدد هو 24.

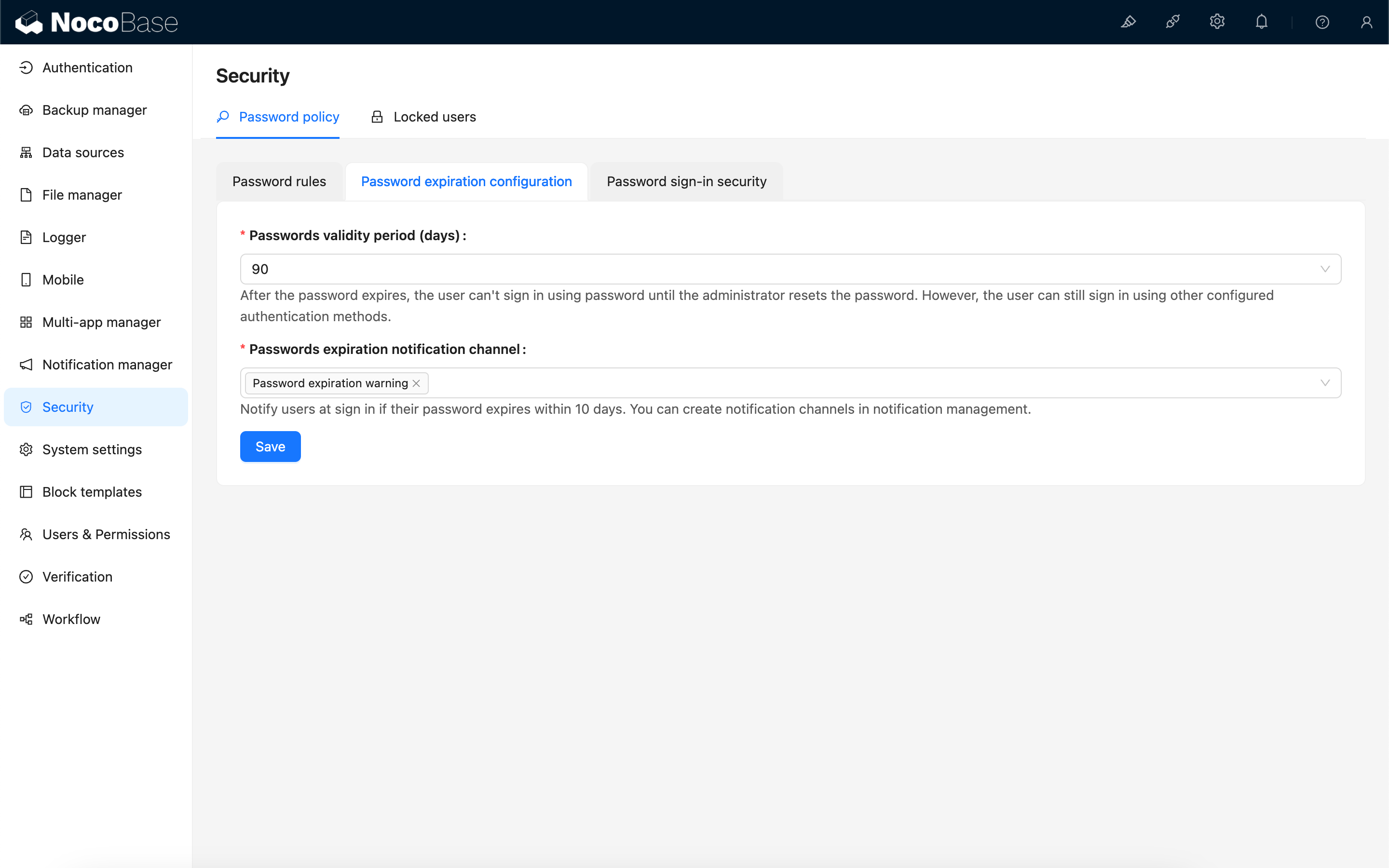

إعدادات انتهاء صلاحية كلمة المرور

مدة صلاحية كلمة المرور

هي المدة التي تظل فيها كلمة مرور المستخدم صالحة. يجب على المستخدمين تغيير كلمة مرورهم قبل انتهائها لإعادة تعيين مدة الصلاحية. إذا لم يتم تغيير كلمة المرور قبل انتهائها، فلن يتمكن المستخدم من تسجيل الدخول باستخدام كلمة المرور القديمة وسيتطلب ذلك مساعدة من المسؤول لإعادة تعيينها. إذا تم إعداد طرق تسجيل دخول أخرى، يمكن للمستخدم تسجيل الدخول باستخدام تلك الطرق.

قناة إشعارات تنبيه انتهاء صلاحية كلمة المرور

يتم إرسال تذكير في كل مرة يسجل فيها المستخدم الدخول، وذلك خلال 10 أيام من تاريخ انتهاء صلاحية كلمة المرور. يتم إرسال التذكير افتراضيًا عبر قناة الرسائل الداخلية "تنبيه انتهاء صلاحية كلمة المرور"، ويمكن إدارة هذه القناة في قسم إدارة الإشعارات.

توصيات الإعدادات

نظرًا لأن انتهاء صلاحية كلمة المرور قد يؤدي إلى عدم القدرة على تسجيل الدخول، بما في ذلك حسابات المسؤولين، يُرجى تغيير كلمات المرور في الوقت المناسب، وإعداد عدة حسابات في النظام لديها صلاحية تعديل كلمات مرور المستخدمين.

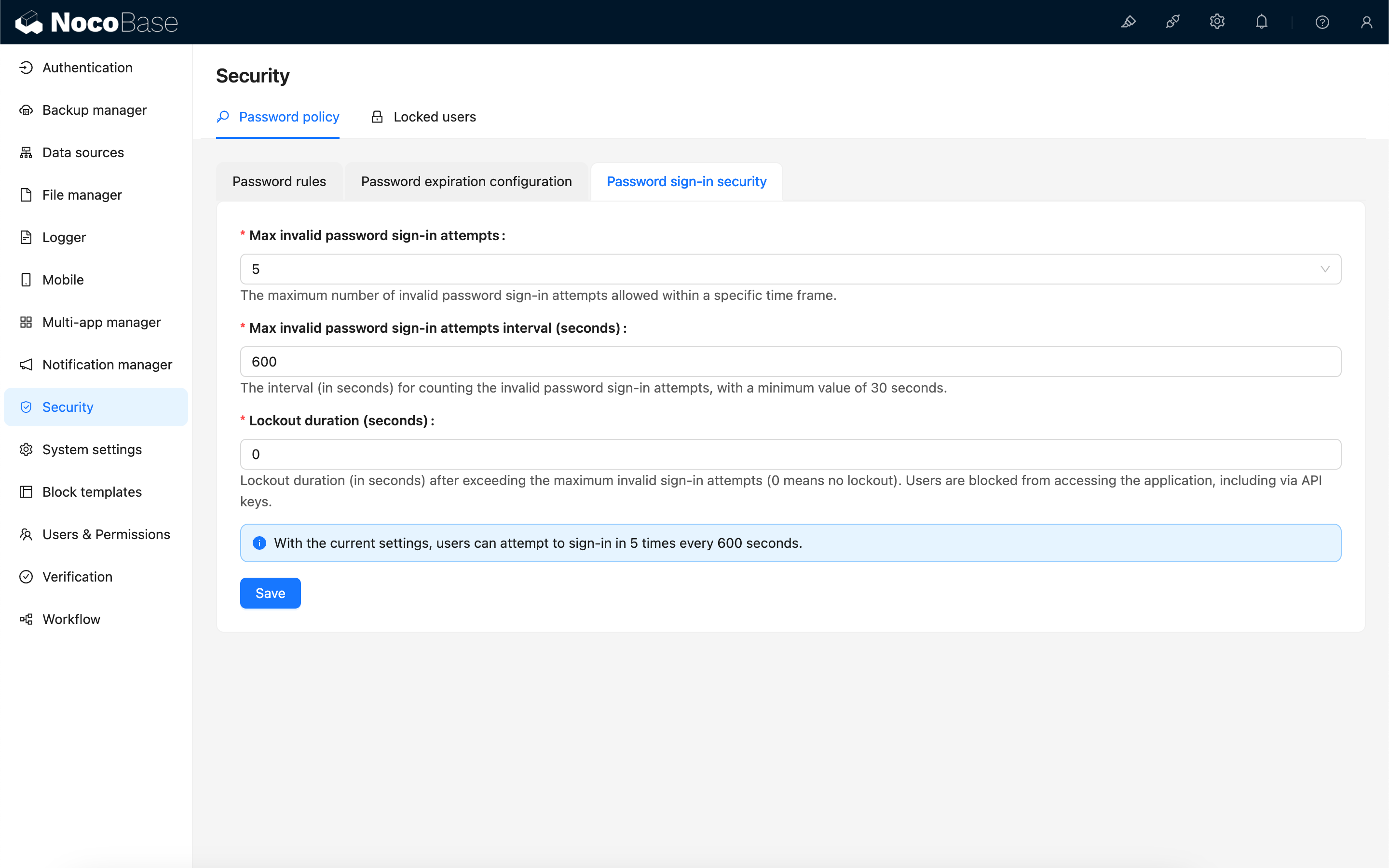

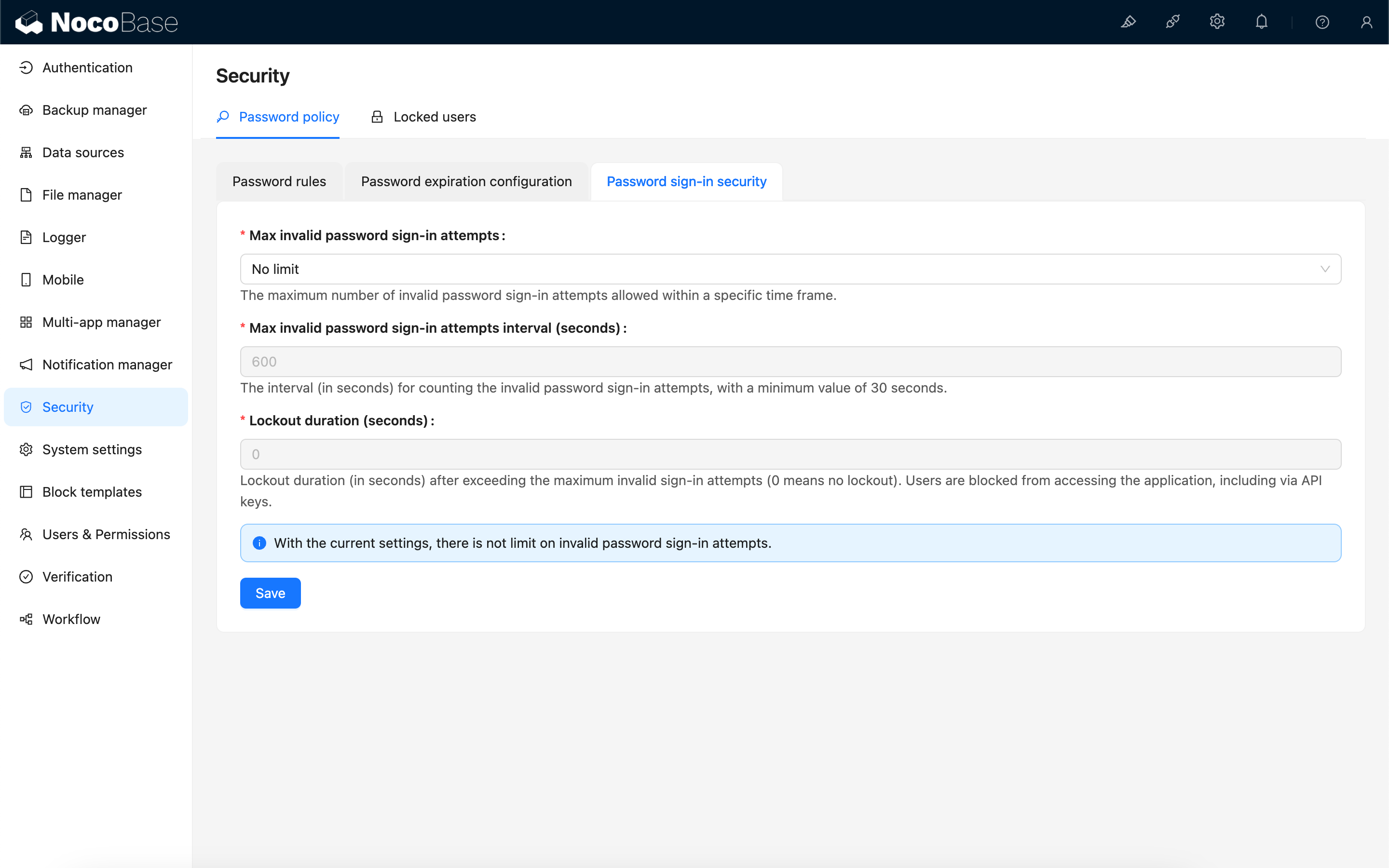

أمان تسجيل الدخول بكلمة المرور

قم بتعيين حدود لمحاولات تسجيل الدخول بكلمة مرور غير صحيحة.

الحد الأقصى لمحاولات تسجيل الدخول بكلمة مرور غير صحيحة

حدد الحد الأقصى لعدد محاولات تسجيل الدخول التي يمكن للمستخدم إجراؤها خلال فترة زمنية محددة.

الحد الأقصى للفاصل الزمني لمحاولات تسجيل الدخول بكلمة مرور غير صحيحة (بالثواني)

حدد الفاصل الزمني (بالثواني) الذي يتم خلاله حساب الحد الأقصى لعدد محاولات تسجيل الدخول غير الصحيحة للمستخدم.

مدة القفل (بالثواني)

حدد المدة التي يتم فيها قفل المستخدم بعد تجاوز حد محاولات تسجيل الدخول بكلمة مرور غير صحيحة (0 يعني عدم وجود قيود). خلال فترة القفل، يُمنع المستخدم من الوصول إلى النظام بأي طريقة مصادقة، بما في ذلك مفاتيح API. إذا كنت بحاجة إلى إلغاء قفل المستخدم يدويًا، يمكنك الرجوع إلى قفل المستخدم.

سيناريوهات

بلا قيود

لا توجد قيود على عدد محاولات كلمة المرور غير الصحيحة للمستخدمين.

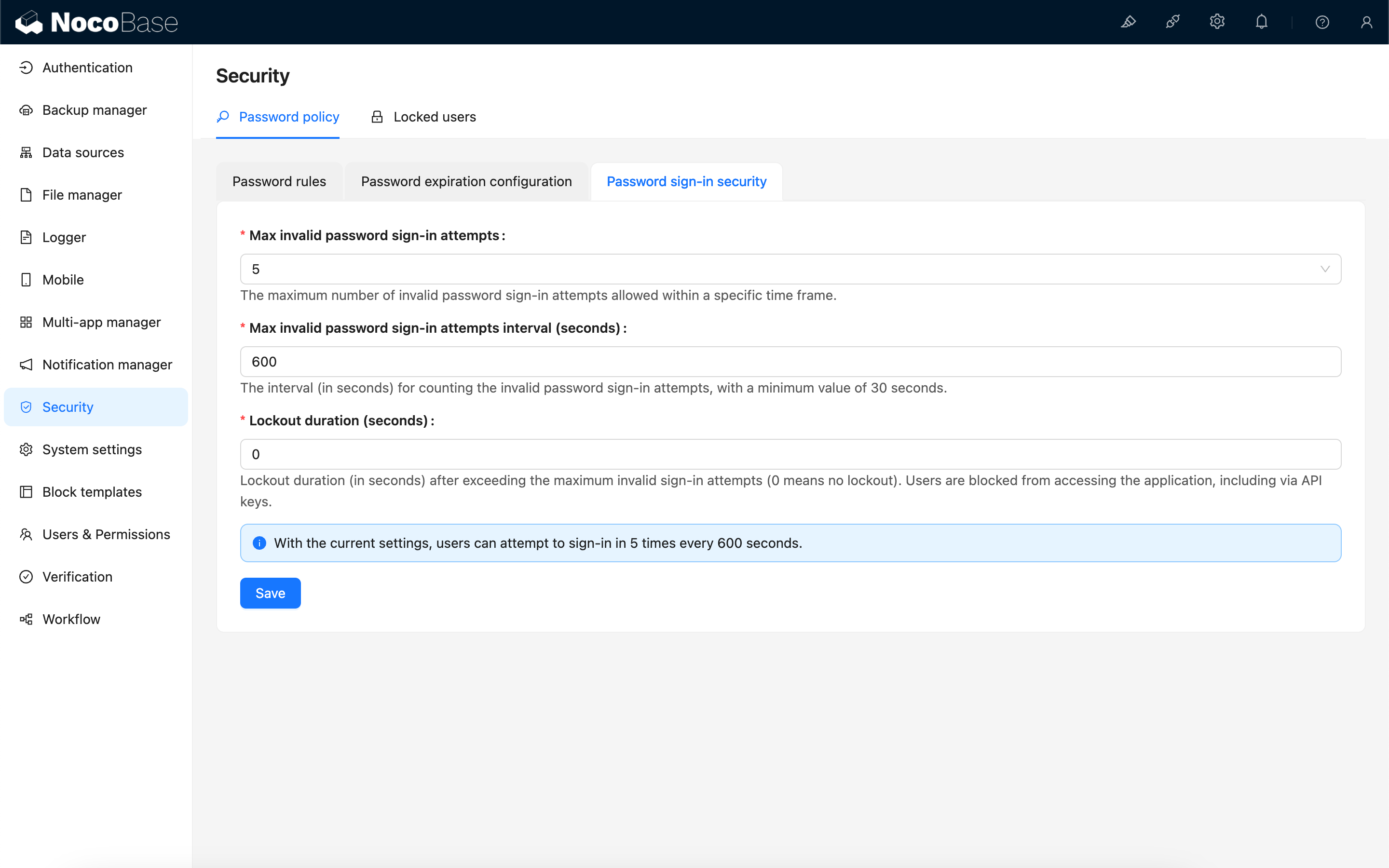

تحديد تكرار المحاولات، وعدم قفل المستخدم

مثال: يمكن للمستخدم محاولة تسجيل الدخول 5 مرات كحد أقصى كل 5 دقائق.

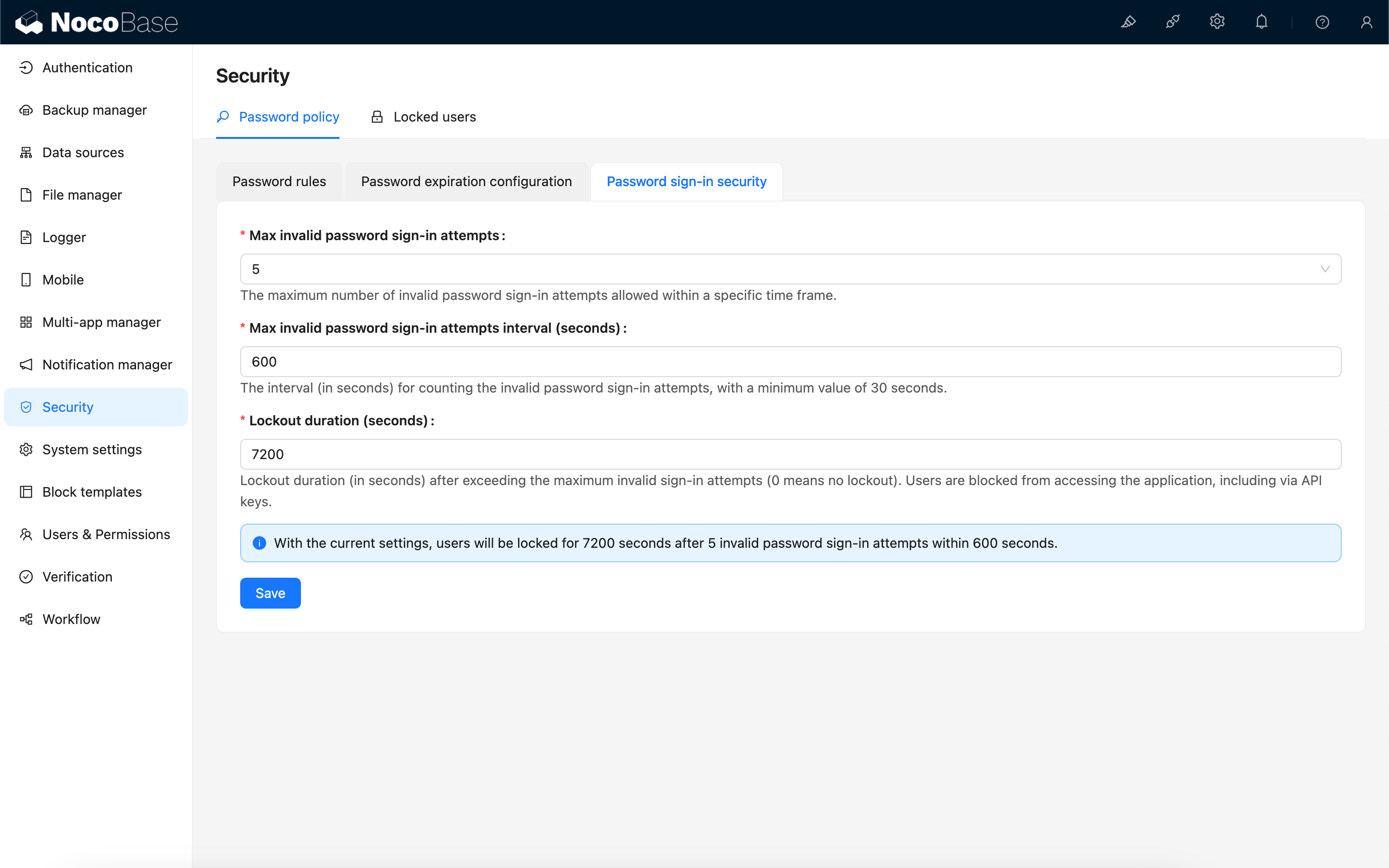

قفل المستخدم بعد تجاوز الحد

مثال: إذا أجرى المستخدم 5 محاولات تسجيل دخول متتالية بكلمة مرور غير صحيحة خلال 5 دقائق، يتم قفل المستخدم لمدة ساعتين.

توصيات الإعدادات

- تُستخدم إعدادات عدد محاولات تسجيل الدخول بكلمة مرور غير صحيحة والفاصل الزمني عادةً للحد من محاولات تسجيل الدخول المتكررة بكلمة المرور في فترة قصيرة، وذلك لمنع هجمات التخمين العشوائي (Brute-force).

- يجب دراسة ما إذا كان سيتم قفل المستخدم بعد تجاوز الحد الأقصى بناءً على سيناريوهات الاستخدام الفعلية. قد يتم استغلال إعداد مدة القفل بشكل ضار، حيث يمكن للمهاجمين إدخال كلمات مرور خاطئة عمدًا عدة مرات لحساب مستهدف، مما يجبر الحساب على القفل ويجعله غير قابل للاستخدام. يمكن التخفيف من هذه الهجمات من خلال الجمع بين قيود IP، وقيود معدل استدعاء API، وغيرها من الإجراءات.

- نظرًا لأن قفل الحساب سيمنع الوصول إلى النظام، بما في ذلك حسابات المسؤولين، يُنصح بإعداد عدة حسابات في النظام لديها صلاحية إلغاء قفل المستخدمين.