यह दस्तावेज़ AI द्वारा अनुवादित किया गया है। किसी भी अशुद्धि के लिए, कृपया अंग्रेजी संस्करण देखें

pkg: '@nocobase/plugin-ip-restriction'

आईपी प्रतिबंध

This feature is provided by the plugin «IP प्रतिबंध», included in Enterprise Edition and above commercial editionsपरिचय

NocoBase प्रशासकों को उपयोगकर्ता एक्सेस आईपी (IP) के लिए श्वेतसूची (whitelist) या कालीसूची (blacklist) सेट करने की सुविधा देता है। इससे अनधिकृत बाहरी नेटवर्क कनेक्शन को प्रतिबंधित किया जा सकता है या ज्ञात दुर्भावनापूर्ण आईपी पतों को ब्लॉक किया जा सकता है, जिससे सुरक्षा जोखिम कम होते हैं। साथ ही, यह प्रशासकों को एक्सेस अस्वीकृति लॉग (access denial logs) की जाँच करने और जोखिम भरे आईपी की पहचान करने में भी मदद करता है।

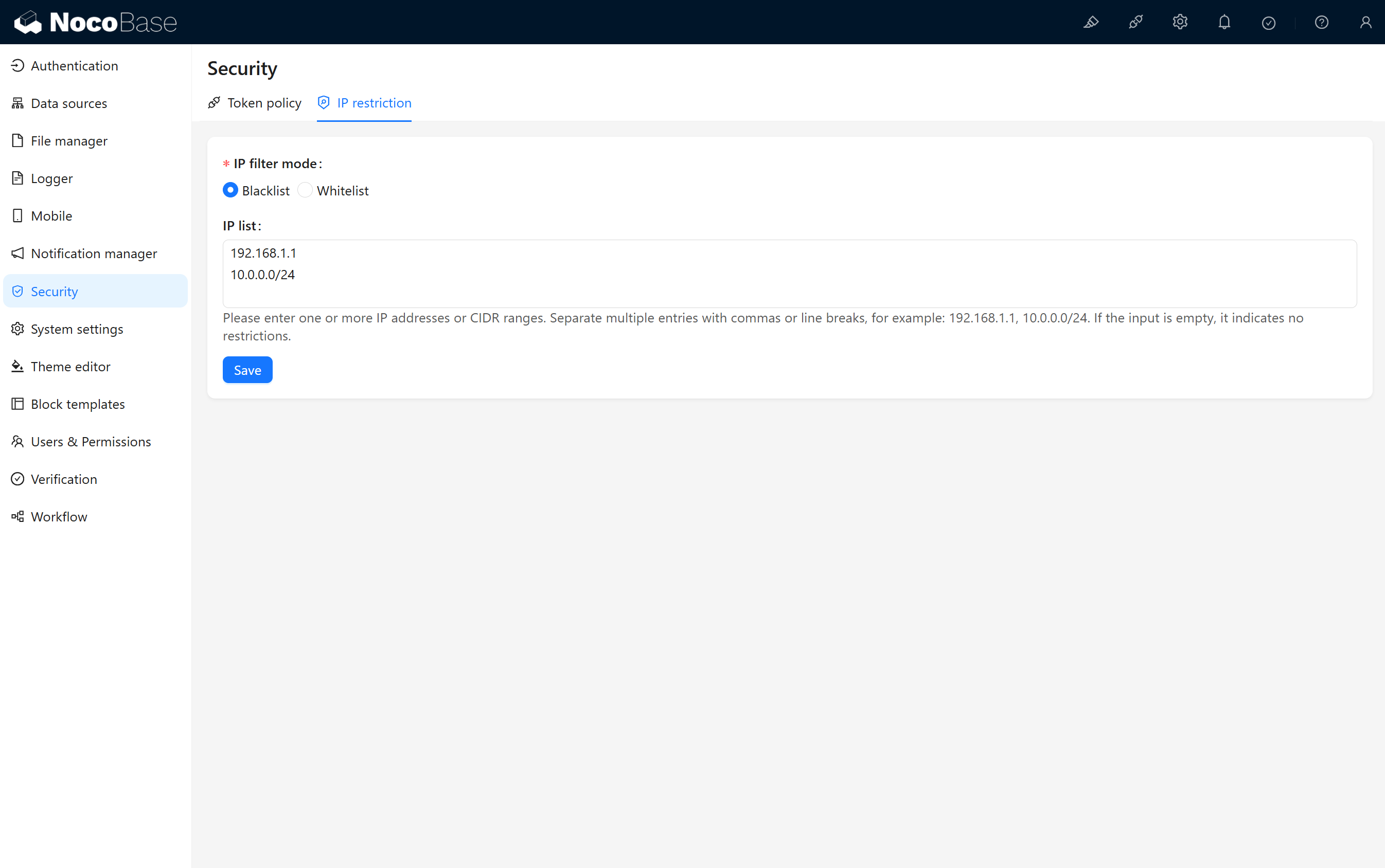

कॉन्फ़िगरेशन नियम

आईपी फ़िल्टरिंग मोड

- कालीसूची (Blacklist): जब किसी उपयोगकर्ता का एक्सेस आईपी सूची में मौजूद आईपी से मेल खाता है, तो सिस्टम एक्सेस को अस्वीकार कर देगा; जो आईपी मेल नहीं खाते, उन्हें डिफ़ॉल्ट रूप से अनुमति दी जाएगी।

- श्वेतसूची (Whitelist): जब किसी उपयोगकर्ता का एक्सेस आईपी सूची में मौजूद आईपी से मेल खाता है, तो सिस्टम एक्सेस को अनुमति देगा; जो आईपी मेल नहीं खाते, उन्हें डिफ़ॉल्ट रूप से प्रतिबंधित कर दिया जाएगा।

आईपी सूची

इसका उपयोग उन आईपी पतों को परिभाषित करने के लिए किया जाता है जिन्हें सिस्टम तक पहुँचने की अनुमति है या जिन्हें प्रतिबंधित किया गया है। इसका विशिष्ट कार्य आईपी फ़िल्टरिंग मोड के चयन पर निर्भर करता है। आप आईपी पते या CIDR नेटवर्क सेगमेंट दर्ज कर सकते हैं; कई पतों को अल्पविराम या नई लाइन से अलग किया जा सकता है।

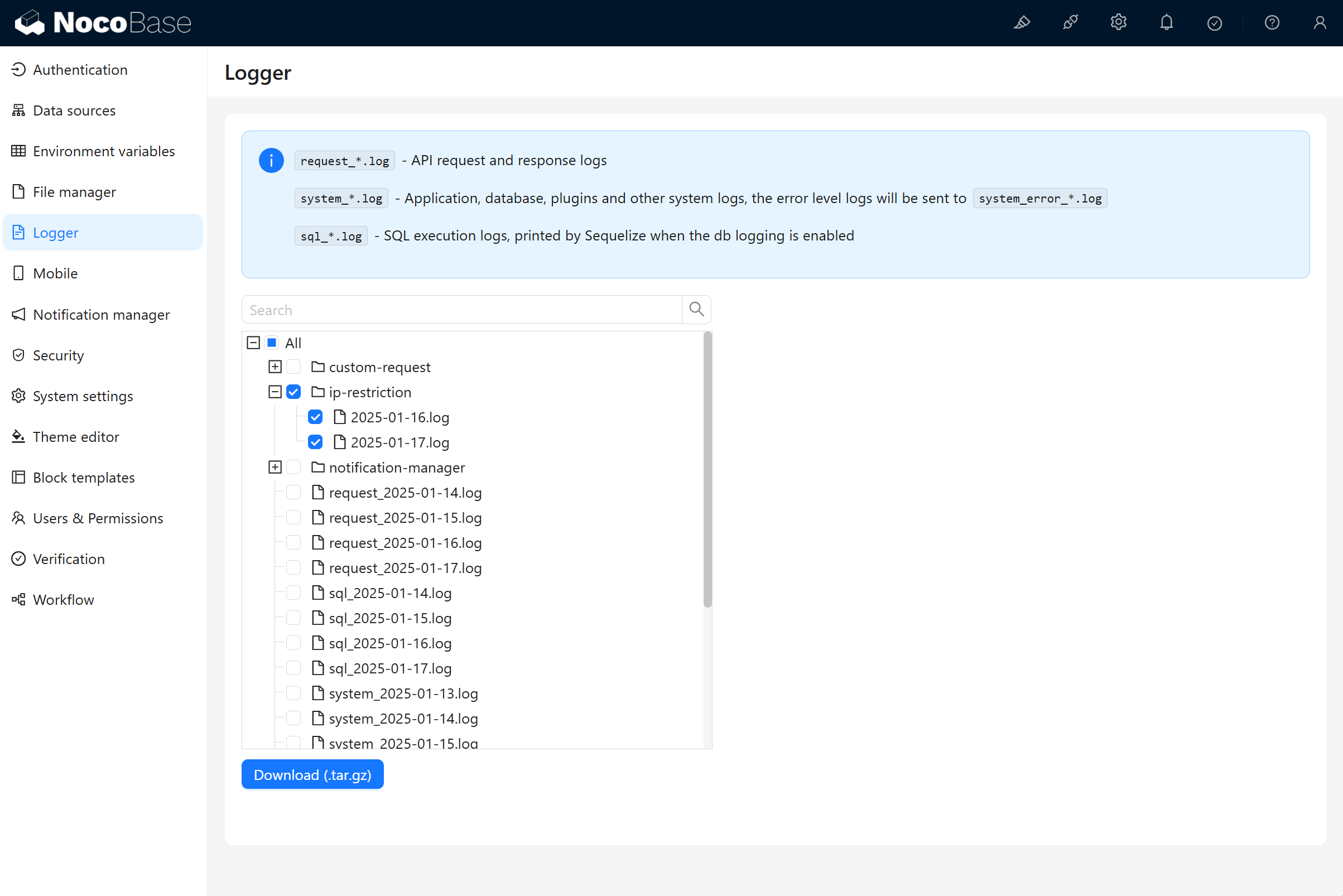

लॉग की जाँच करें

जब किसी उपयोगकर्ता को एक्सेस अस्वीकार कर दिया जाता है, तो एक्सेस आईपी सिस्टम लॉग में लिख दिया जाता है। संबंधित लॉग फ़ाइल को विश्लेषण के लिए डाउनलोड किया जा सकता है।

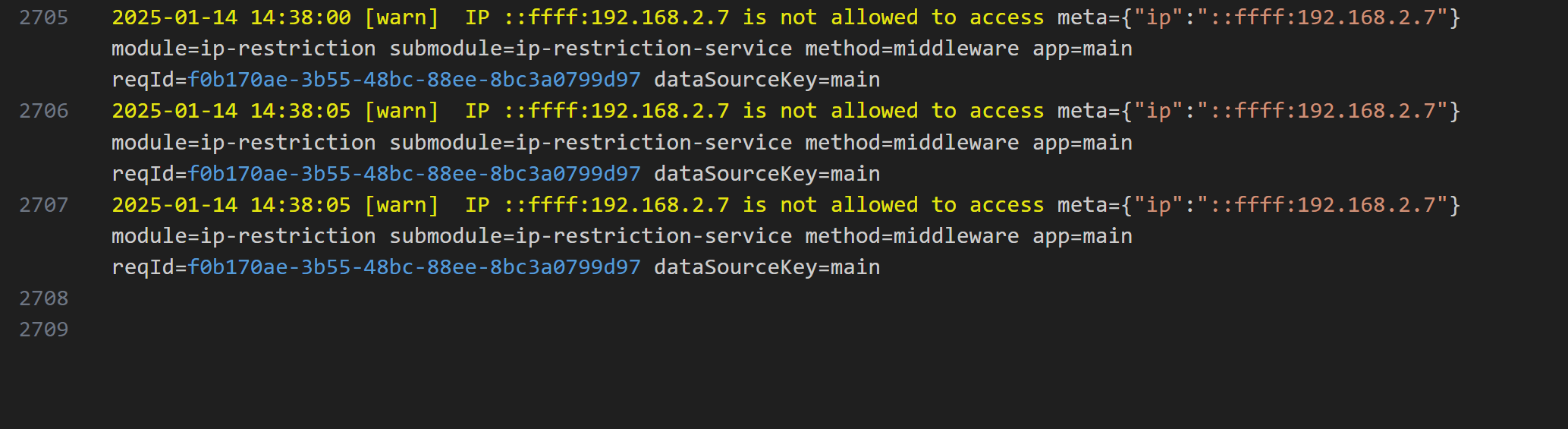

लॉग का उदाहरण:

कॉन्फ़िगरेशन सुझाव

कालीसूची मोड के सुझाव

- संभावित नेटवर्क हमलों को रोकने के लिए ज्ञात दुर्भावनापूर्ण आईपी पते जोड़ें।

- कालीसूची की नियमित रूप से जाँच करें और उसे अपडेट करें, अमान्य या अब आवश्यक न होने वाले आईपी पतों को हटा दें।

श्वेतसूची मोड के सुझाव

- विश्वसनीय आंतरिक नेटवर्क आईपी पते (जैसे कार्यालय नेटवर्क सेगमेंट) जोड़ें, ताकि मुख्य सिस्टम तक सुरक्षित पहुँच सुनिश्चित हो सके।

- एक्सेस में रुकावट से बचने के लिए श्वेतसूची में गतिशील रूप से असाइन किए गए आईपी पतों को शामिल करने से बचें।

सामान्य सुझाव

- कॉन्फ़िगरेशन को सरल बनाने के लिए CIDR नेटवर्क सेगमेंट का उपयोग करें, उदाहरण के लिए, व्यक्तिगत आईपी पते जोड़ने के बजाय 192.168.0.0/24 का उपयोग करें।

- गलत संचालन या सिस्टम विफलता की स्थिति में तेज़ी से रिकवर करने के लिए आईपी सूची कॉन्फ़िगरेशन का नियमित रूप से बैकअप लें।

- असामान्य आईपी की पहचान करने और कालीसूची या श्वेतसूची को तुरंत समायोजित करने के लिए एक्सेस लॉग की नियमित रूप से निगरानी करें।