यह दस्तावेज़ AI द्वारा अनुवादित किया गया है। किसी भी अशुद्धि के लिए, कृपया अंग्रेजी संस्करण देखें

पासवर्ड नीति

This feature is provided by the plugin «पासवर्ड नीति», included in Professional Edition and above commercial editionsपरिचय

सभी उपयोगकर्ताओं के लिए पासवर्ड नियम, पासवर्ड की समय-सीमा और पासवर्ड लॉगिन सुरक्षा नीतियां सेट करें, और लॉक किए गए उपयोगकर्ताओं को प्रबंधित करें।

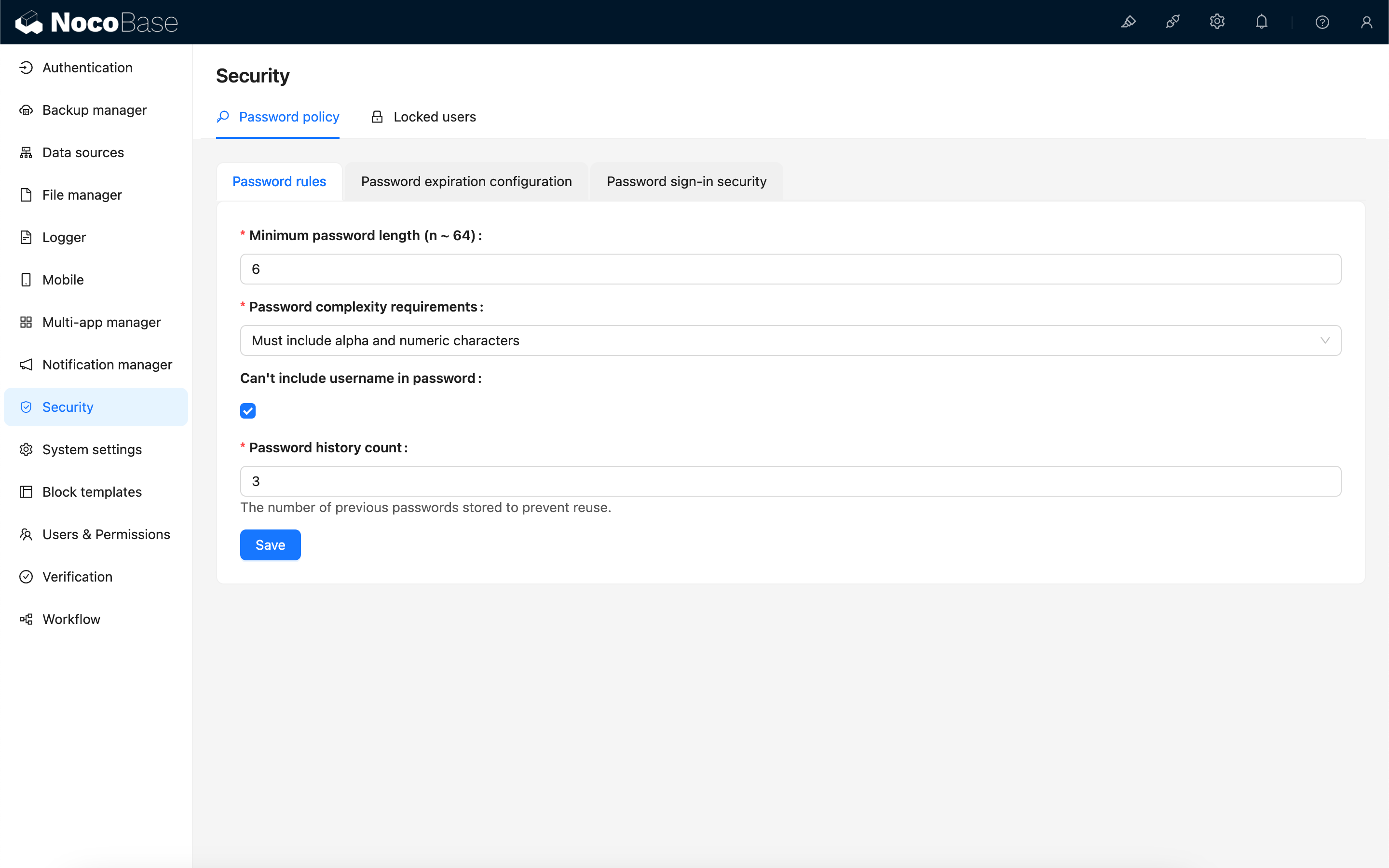

पासवर्ड नियम

न्यूनतम पासवर्ड लंबाई

पासवर्ड के लिए न्यूनतम लंबाई की आवश्यकता निर्धारित करें, अधिकतम लंबाई 64 है।

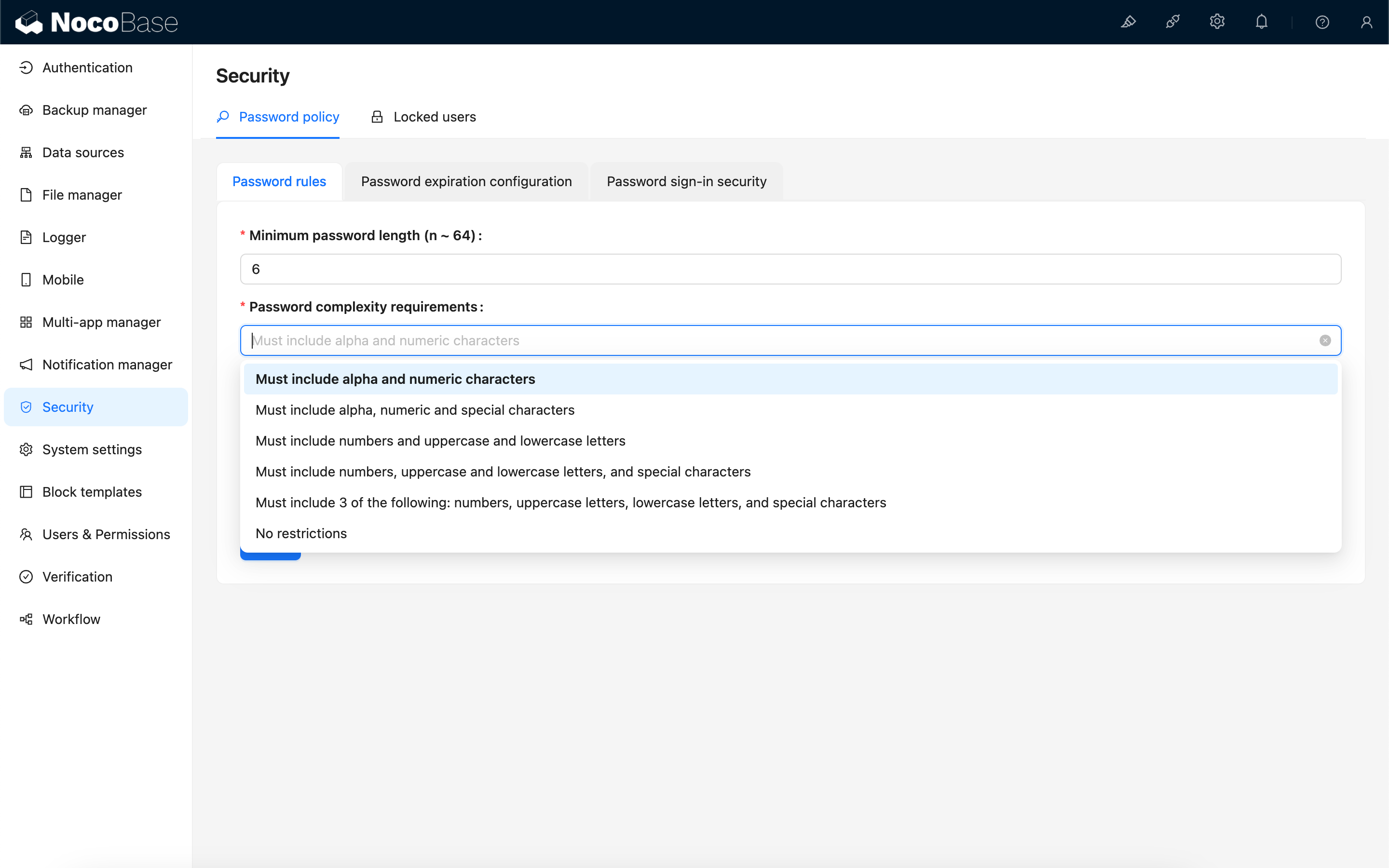

पासवर्ड जटिलता आवश्यकताएँ

निम्नलिखित विकल्प समर्थित हैं:

- इसमें अक्षर और संख्याएँ होनी चाहिए

- इसमें अक्षर, संख्याएँ और प्रतीक होने चाहिए

- इसमें संख्याएँ, बड़े और छोटे अक्षर होने चाहिए

- इसमें संख्याएँ, बड़े और छोटे अक्षर और प्रतीक होने चाहिए

- इसमें निम्नलिखित में से कम से कम 3 होने चाहिए: संख्याएँ, बड़े अक्षर, छोटे अक्षर और विशेष वर्ण

- कोई प्रतिबंध नहीं

पासवर्ड में उपयोगकर्ता नाम नहीं हो सकता

निर्धारित करें कि पासवर्ड में वर्तमान उपयोगकर्ता का उपयोगकर्ता नाम हो सकता है या नहीं।

पासवर्ड इतिहास संख्या

उपयोगकर्ता द्वारा हाल ही में उपयोग किए गए पासवर्ड की संख्या याद रखें। उपयोगकर्ता पासवर्ड बदलते समय इन पासवर्ड का दोबारा उपयोग नहीं कर सकते। 0 का अर्थ है कोई प्रतिबंध नहीं, अधिकतम संख्या 24 है।

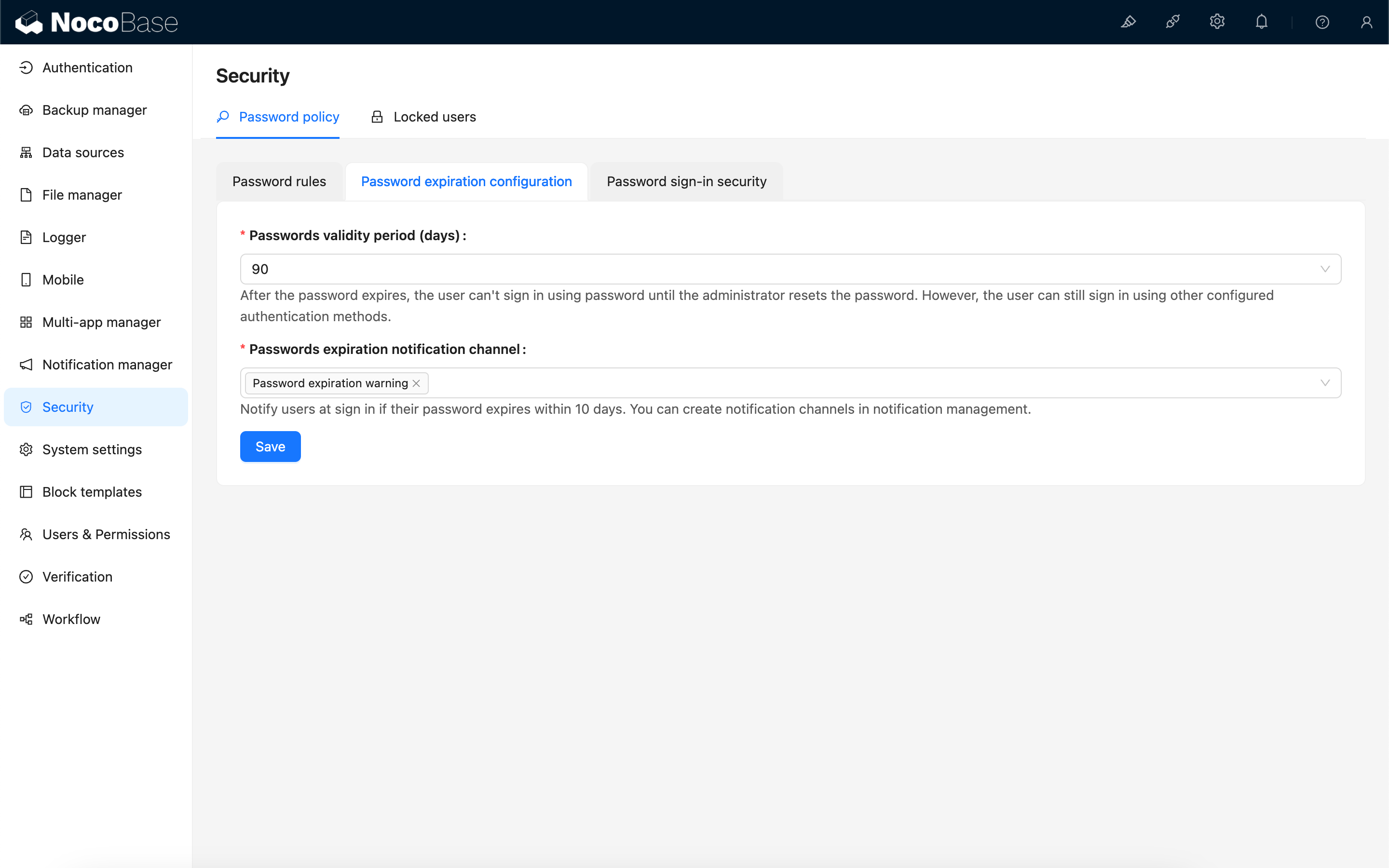

पासवर्ड समाप्ति कॉन्फ़िगरेशन

पासवर्ड वैधता अवधि

उपयोगकर्ता के पासवर्ड की वैधता अवधि। वैधता अवधि को रीसेट करने के लिए उपयोगकर्ताओं को पासवर्ड समाप्त होने से पहले उसे बदलना होगा। यदि पासवर्ड समाप्त होने से पहले नहीं बदला जाता है, तो उपयोगकर्ता पुराने पासवर्ड से लॉगिन नहीं कर पाएगा और उसे रीसेट करने के लिए एक व्यवस्थापक की सहायता की आवश्यकता होगी। यदि अन्य लॉगिन विधियाँ कॉन्फ़िगर की गई हैं, तो उपयोगकर्ता उन विधियों का उपयोग करके लॉगिन कर सकता है।

पासवर्ड समाप्ति सूचना चैनल

उपयोगकर्ता के पासवर्ड की समाप्ति के 10 दिनों के भीतर, हर बार जब उपयोगकर्ता लॉगिन करता है, तो एक अनुस्मारक भेजा जाता है। डिफ़ॉल्ट रूप से, अनुस्मारक "पासवर्ड समाप्ति अनुस्मारक" आंतरिक संदेश चैनल के माध्यम से भेजा जाता है, जिसे सूचना प्रबंधन अनुभाग में प्रबंधित किया जा सकता है।

कॉन्फ़िगरेशन सुझाव

चूंकि पासवर्ड की समय-सीमा समाप्त होने से खाते में लॉगिन करने में असमर्थता हो सकती है, जिसमें व्यवस्थापक खाते भी शामिल हैं, इसलिए तुरंत पासवर्ड बदलना उचित है और सिस्टम में कई ऐसे खाते सेट करें जिनके पास उपयोगकर्ता पासवर्ड को संशोधित करने का अधिकार हो।

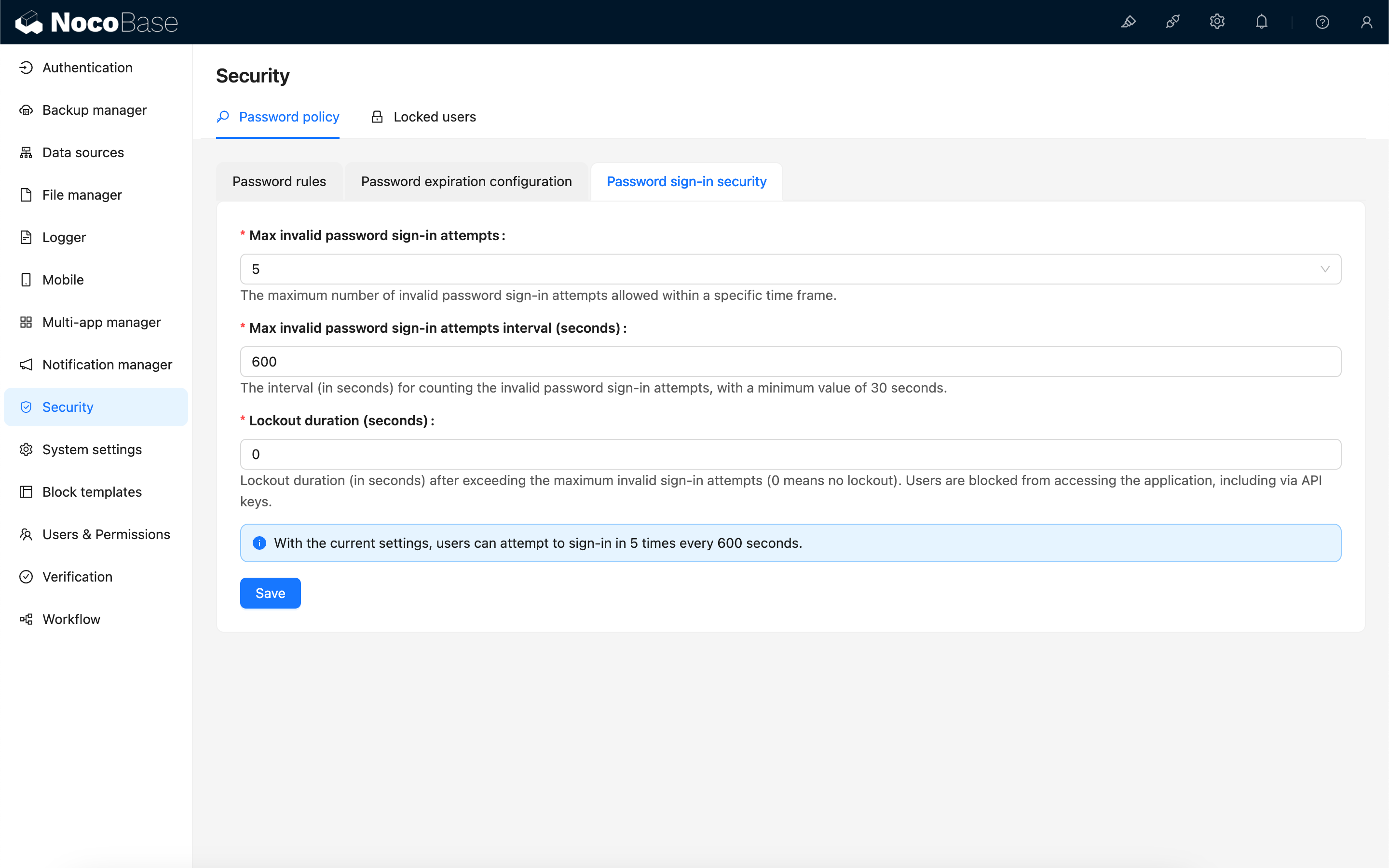

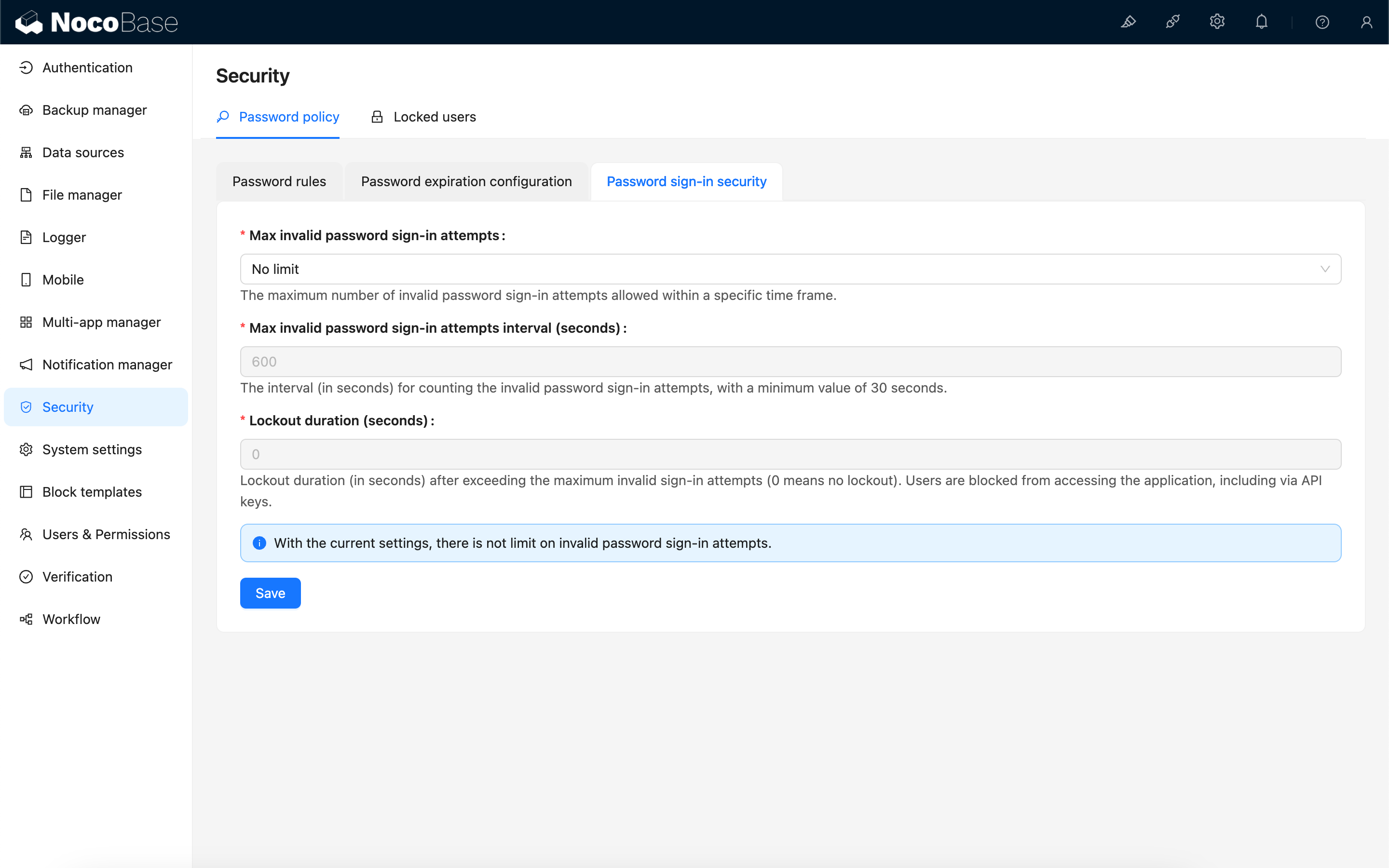

पासवर्ड लॉगिन सुरक्षा

अमान्य पासवर्ड लॉगिन प्रयासों पर सीमाएँ निर्धारित करें।

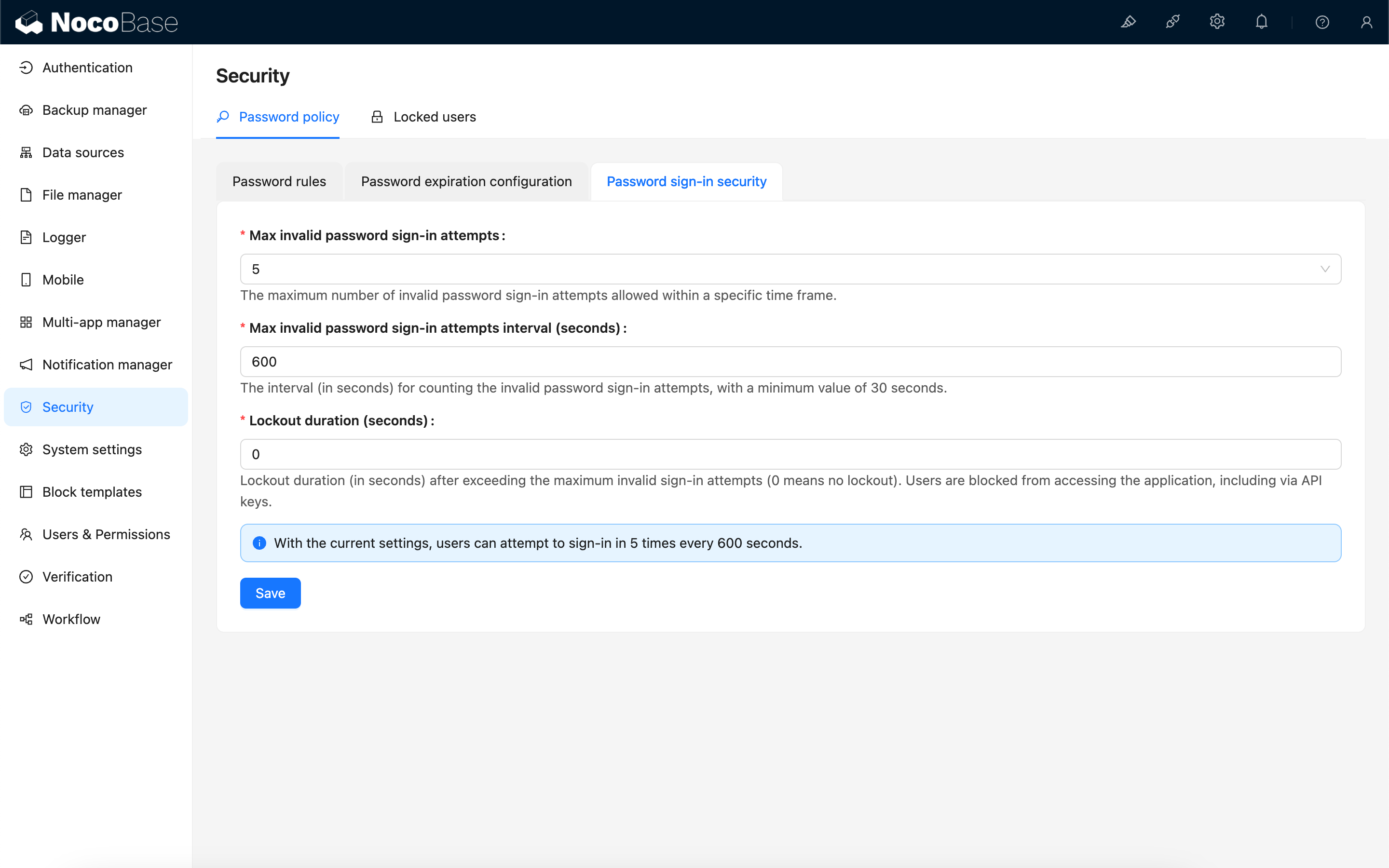

अधिकतम अमान्य पासवर्ड लॉगिन प्रयास

निर्धारित करें कि उपयोगकर्ता एक निर्दिष्ट समय अंतराल के भीतर अधिकतम कितनी बार लॉगिन का प्रयास कर सकता है।

अधिकतम अमान्य पासवर्ड लॉगिन समय अंतराल (सेकंड)

उपयोगकर्ता द्वारा अधिकतम अमान्य लॉगिन प्रयासों की गणना के लिए समय अंतराल (सेकंड में) निर्धारित करें।

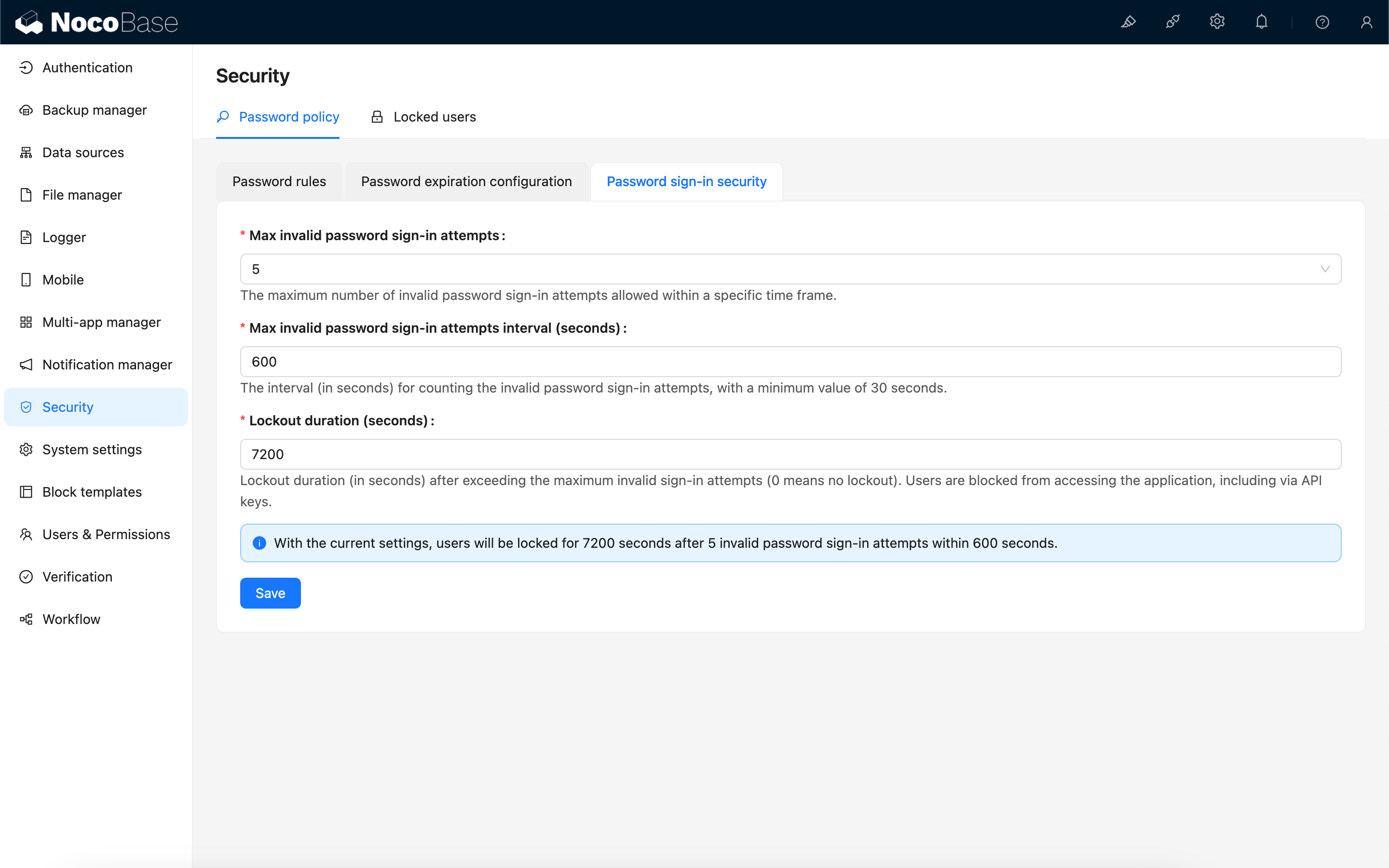

लॉकआउट अवधि (सेकंड)

अमान्य पासवर्ड लॉगिन सीमा पार करने के बाद उपयोगकर्ता को लॉक करने की अवधि निर्धारित करें (0 का अर्थ है कोई प्रतिबंध नहीं)। लॉकआउट अवधि के दौरान, उपयोगकर्ता को किसी भी प्रमाणीकरण विधि, जिसमें API keys भी शामिल हैं, के माध्यम से सिस्टम तक पहुँचने से प्रतिबंधित किया जाएगा। यदि मैन्युअल अनलॉकिंग की आवश्यकता है, तो उपयोगकर्ता लॉकआउट देखें।

परिदृश्य

कोई प्रतिबंध नहीं

उपयोगकर्ताओं द्वारा अमान्य पासवर्ड प्रयासों की संख्या पर कोई प्रतिबंध नहीं।

प्रयास आवृत्ति सीमित करें, उपयोगकर्ता को लॉक न करें

उदाहरण: एक उपयोगकर्ता हर 5 मिनट में अधिकतम 5 बार लॉगिन करने का प्रयास कर सकता है।

सीमा पार करने के बाद उपयोगकर्ता को लॉक करें

उदाहरण: यदि कोई उपयोगकर्ता 5 मिनट के भीतर लगातार 5 बार अमान्य पासवर्ड लॉगिन का प्रयास करता है, तो उपयोगकर्ता को 2 घंटे के लिए लॉक कर दिया जाता है।

कॉन्फ़िगरेशन सुझाव

- अमान्य पासवर्ड लॉगिन प्रयासों की संख्या और समय अंतराल कॉन्फ़िगरेशन का उपयोग आमतौर पर कम समय में उच्च-आवृत्ति वाले पासवर्ड लॉगिन प्रयासों को सीमित करने और ब्रूट-फोर्स हमलों को रोकने के लिए किया जाता है।

- सीमा पार करने के बाद उपयोगकर्ता को लॉक करना है या नहीं, इस पर वास्तविक उपयोग परिदृश्यों के आधार पर विचार किया जाना चाहिए। लॉकआउट अवधि सेटिंग का दुर्भावनापूर्ण रूप से दुरुपयोग किया जा सकता है, क्योंकि हमलावर जानबूझकर किसी लक्ष्य खाते के लिए कई बार गलत पासवर्ड दर्ज कर सकते हैं, जिससे खाता लॉक हो जाएगा और अनुपयोगी हो जाएगा। इस तरह के हमलों को रोकने के लिए IP प्रतिबंध, API दर सीमा और अन्य उपायों को जोड़ा जा सकता है।

- चूंकि खाता लॉकआउट सिस्टम तक पहुंच को रोकता है, जिसमें व्यवस्थापक खाते भी शामिल हैं, इसलिए सिस्टम में कई ऐसे खाते सेट करना उचित है जिनके पास उपयोगकर्ताओं को अनलॉक करने का अधिकार हो।