Ten dokument został przetłumaczony przez AI. W przypadku niedokładności, proszę odnieść się do wersji angielskiej

Szyfrowanie

Wprowadzenie

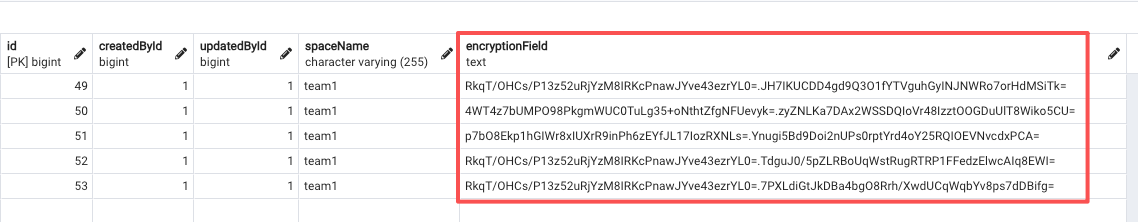

Niektóre prywatne dane biznesowe, takie jak numery telefonów klientów, adresy e-mail, numery kart itp., mogą zostać zaszyfrowane. Po zaszyfrowaniu są one przechowywane w bazie danych w postaci zaszyfrowanej (jako szyfrogram).

Metody szyfrowania

Wtyczka automatycznie generuje klucz aplikacji, który jest przechowywany w katalogu /storage/apps/main/encryption-field-keys.

Plik klucza aplikacji ma nazwę będącą identyfikatorem klucza z rozszerzeniem .key. Proszę nie zmieniać nazwy pliku.

Proszę bezpiecznie przechowywać plik klucza aplikacji. W przypadku jego utraty zaszyfrowane dane nie będą mogły zostać odszyfrowane.

Jeśli wtyczka jest włączona dla podaplikacji, klucz jest domyślnie zapisywany w katalogu /storage/apps/${sub-application name}/encryption-field-keys.

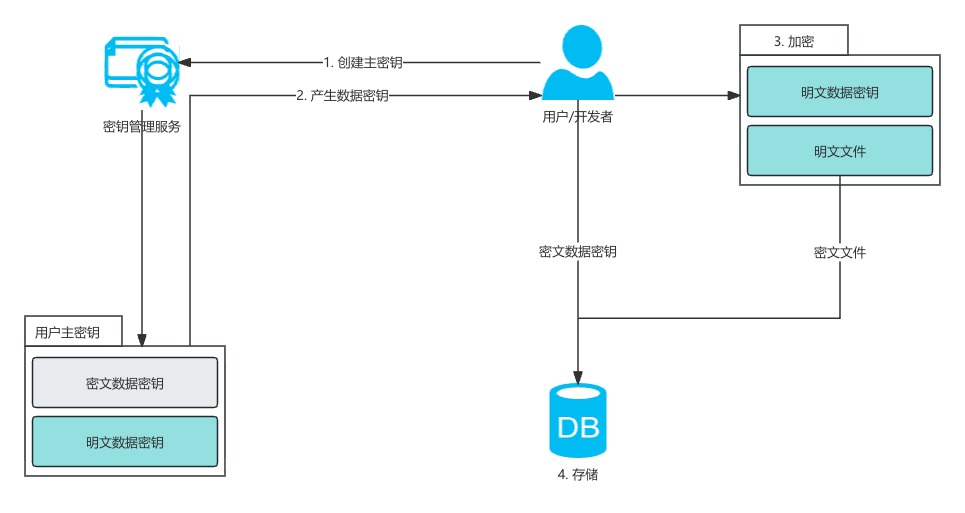

Zasada działania

Wykorzystuje szyfrowanie kopertowe (Envelope Encryption).

Proces tworzenia kluczy

- Przy pierwszym tworzeniu zaszyfrowanego pola automatycznie generowany jest 32-bitowy

klucz aplikacjii zapisywany w domyślnym katalogu przechowywania w kodowaniu Base64. - Przy każdym tworzeniu nowego zaszyfrowanego pola generowany jest losowy 32-bitowy

klucz poladla tego pola, a następnie szyfrowany za pomocąklucza aplikacjii losowo wygenerowanego 16-bitowegowektora szyfrującego pola(algorytm szyfrowaniaAES) i zapisywany w poluoptionstabelifields.

Proces szyfrowania pola

- Przy każdym zapisie danych do zaszyfrowanego pola najpierw pobierany jest zaszyfrowany

klucz polaorazwektor szyfrujący polaz polaoptionstabelifields. - Zaszyfrowany

klucz polajest odszyfrowywany za pomocąklucza aplikacjiiwektora szyfrującego pola, a następnie dane są szyfrowane za pomocąklucza polai losowo wygenerowanego 16-bitowegowektora szyfrującego dane(algorytm szyfrowaniaAES). - Dane są podpisywane za pomocą odszyfrowanego

klucza pola(algorytm skrótuHMAC-SHA256) i konwertowane do ciągu znaków w kodowaniu Base64 (uzyskanypodpis danychjest następnie wykorzystywany do wyszukiwania danych). - 16-bitowy

wektor szyfrujący danei zaszyfrowanyszyfrogram danychsą łączone binarnie i konwertowane do ciągu znaków w kodowaniu Base64. - Ciąg znaków

podpisu danychw kodowaniu Base64 i połączony ciąg znakówszyfrogramu danychw kodowaniu Base64 są łączone za pomocą separatora.. - Ostateczny połączony ciąg znaków jest zapisywany w bazie danych.

Zmienne środowiskowe

Aby określić niestandardowy klucz aplikacji, proszę ustawić zmienną środowiskową ENCRYPTION_FIELD_KEY_PATH. Wtyczka załaduje plik z tej ścieżki jako klucz aplikacji.

Wymagania dla pliku klucza aplikacji:

- Rozszerzenie pliku musi być

.key. - Nazwa pliku będzie używana jako identyfikator klucza; zaleca się użycie UUID w celu zapewnienia unikalności.

- Zawartość pliku musi być 32-bitowymi danymi binarnymi zakodowanymi w Base64.

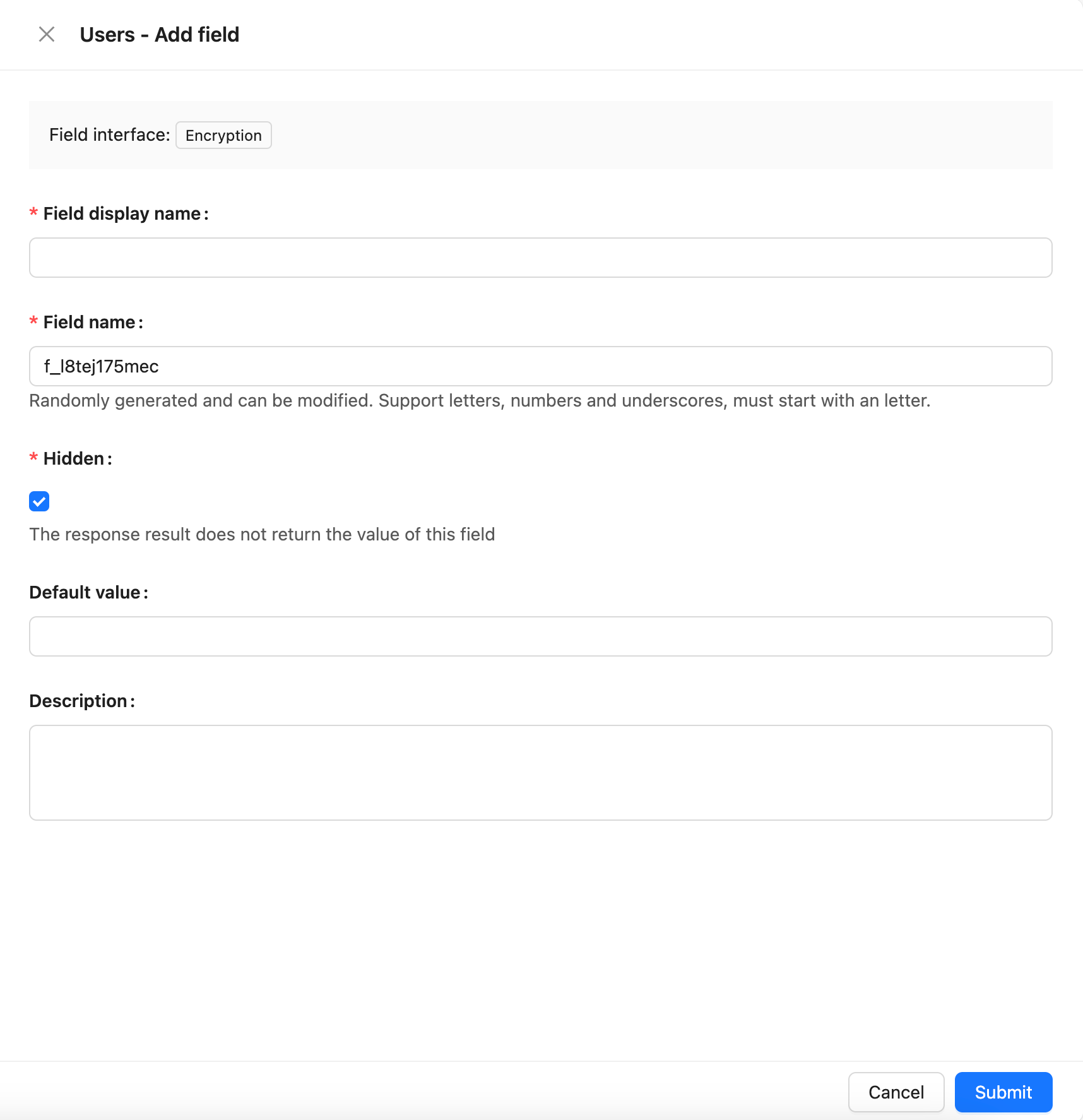

Konfiguracja pola

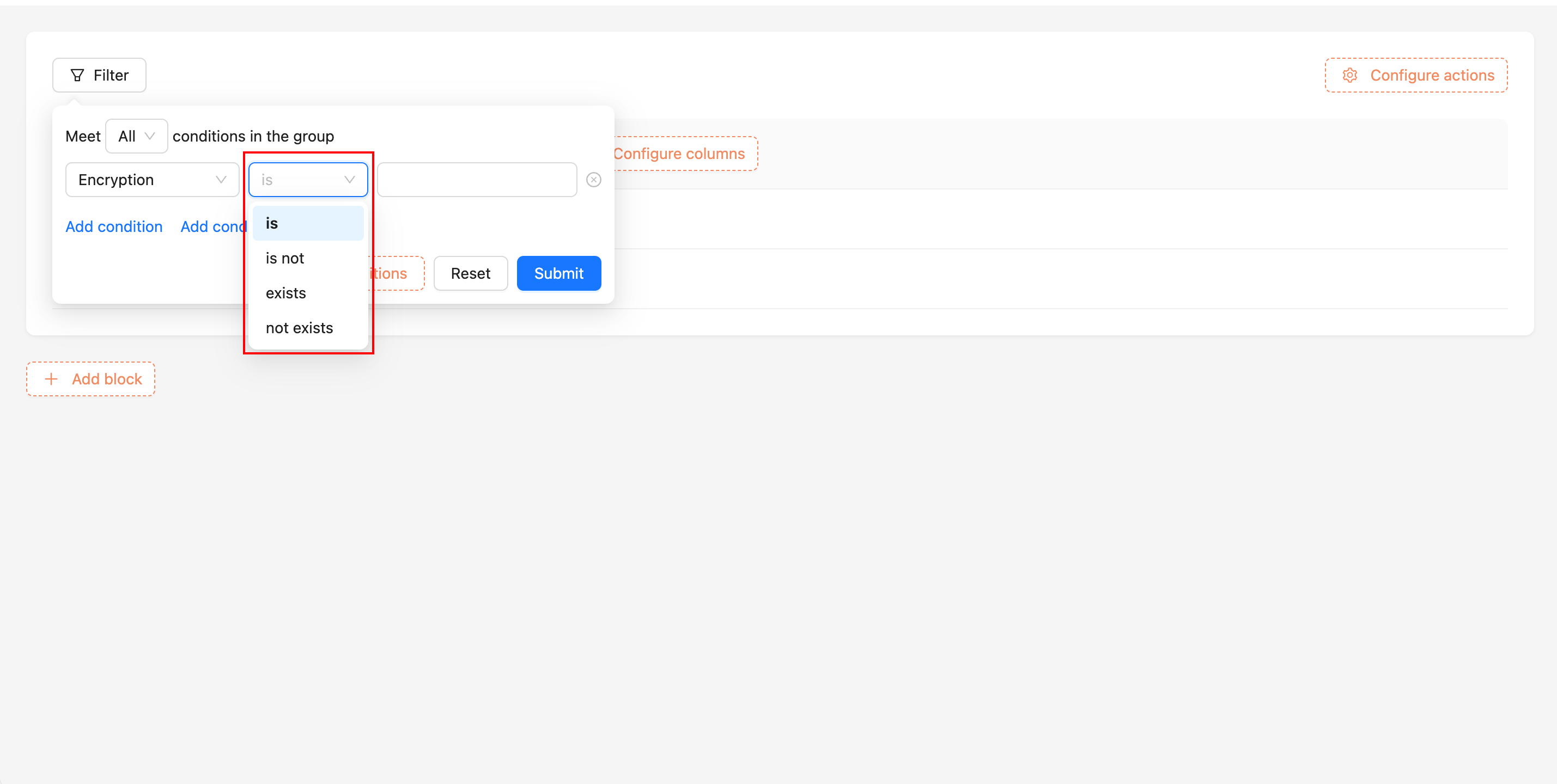

Wpływ szyfrowania na filtrowanie

Zaszyfrowane pola obsługują tylko następujące operacje: równa się, nie równa się, istnieje, nie istnieje.

Metoda filtrowania danych:

- Pobierany jest

klucz polazaszyfrowanego pola i odszyfrowywany za pomocąklucza aplikacji. - Używa się

klucza polado podpisania tekstu wprowadzonego przez użytkownika (algorytm skrótuHMAC-SHA256). - Podpisany tekst jest łączony z separatorem

.i w bazie danych wykonywane jest wyszukiwanie z dopasowaniem prefiksu dla zaszyfrowanego pola.

Rotacja kluczy

Przed użyciem polecenia nocobase key-rotation proszę upewnić się, że wtyczka została załadowana.

Podczas migracji aplikacji do nowego środowiska można użyć polecenia nocobase key-rotation, aby zastąpić klucz aplikacji.

Uruchomienie polecenia rotacji kluczy wymaga podania klucza aplikacji ze starego środowiska. Po wykonaniu zostanie wygenerowany nowy klucz aplikacji i zapisany (w kodowaniu Base64) w domyślnym katalogu.

Aby zrotować klucz aplikacji podaplikacji, proszę dodać parametr --app-name: