Эта документация была автоматически переведена ИИ.

Аутентификация: SAML 2.0

This feature is provided by the commercial plugin «Аутентификация: SAML 2.0», please purchase to useВведение

Плагин Аутентификация: SAML 2.0 соответствует стандарту протокола SAML 2.0 (Security Assertion Markup Language 2.0), позволяя пользователям входить в NocoBase, используя учетные записи, предоставленные сторонними поставщиками услуг аутентификации (IdP).

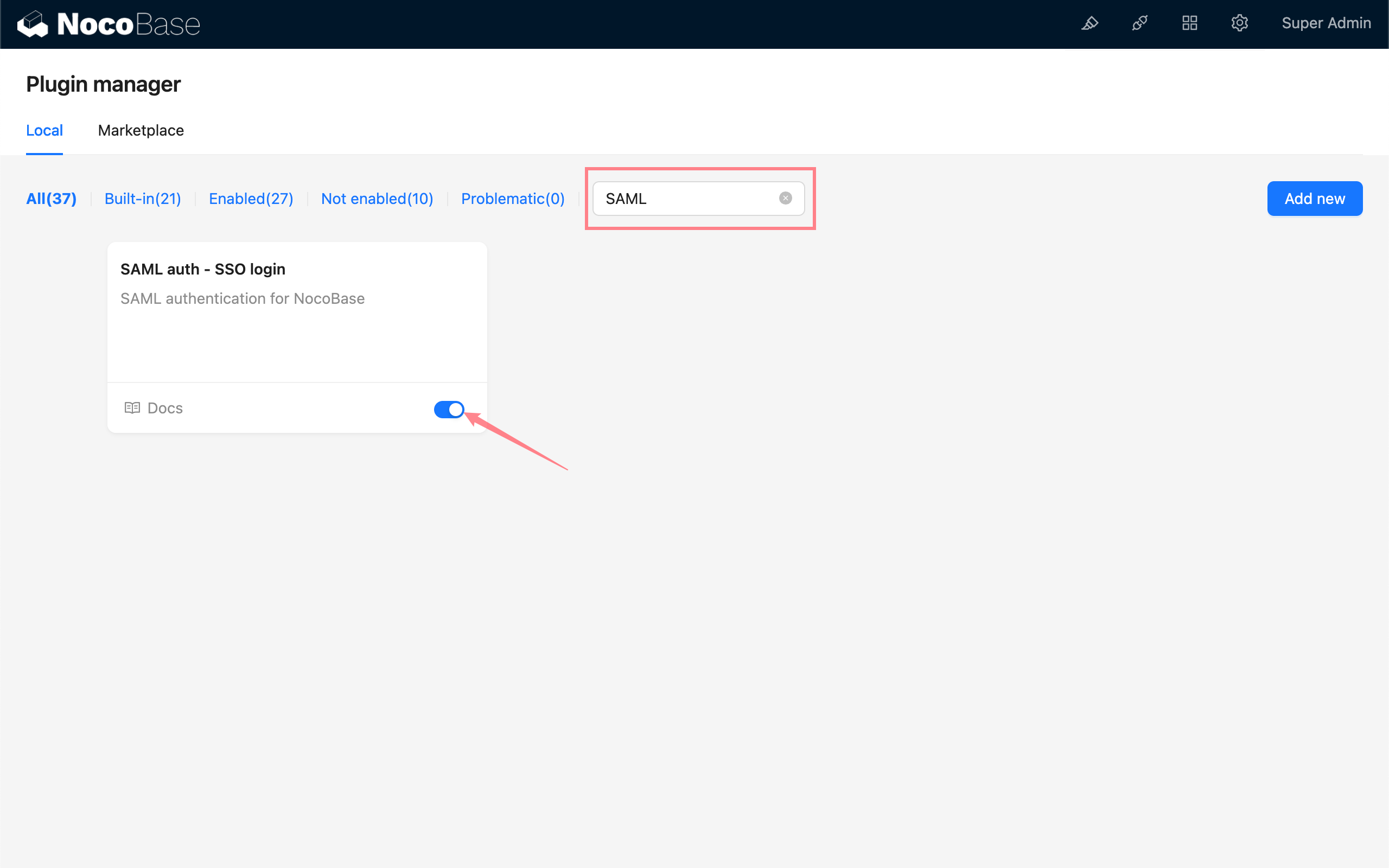

Активация плагина

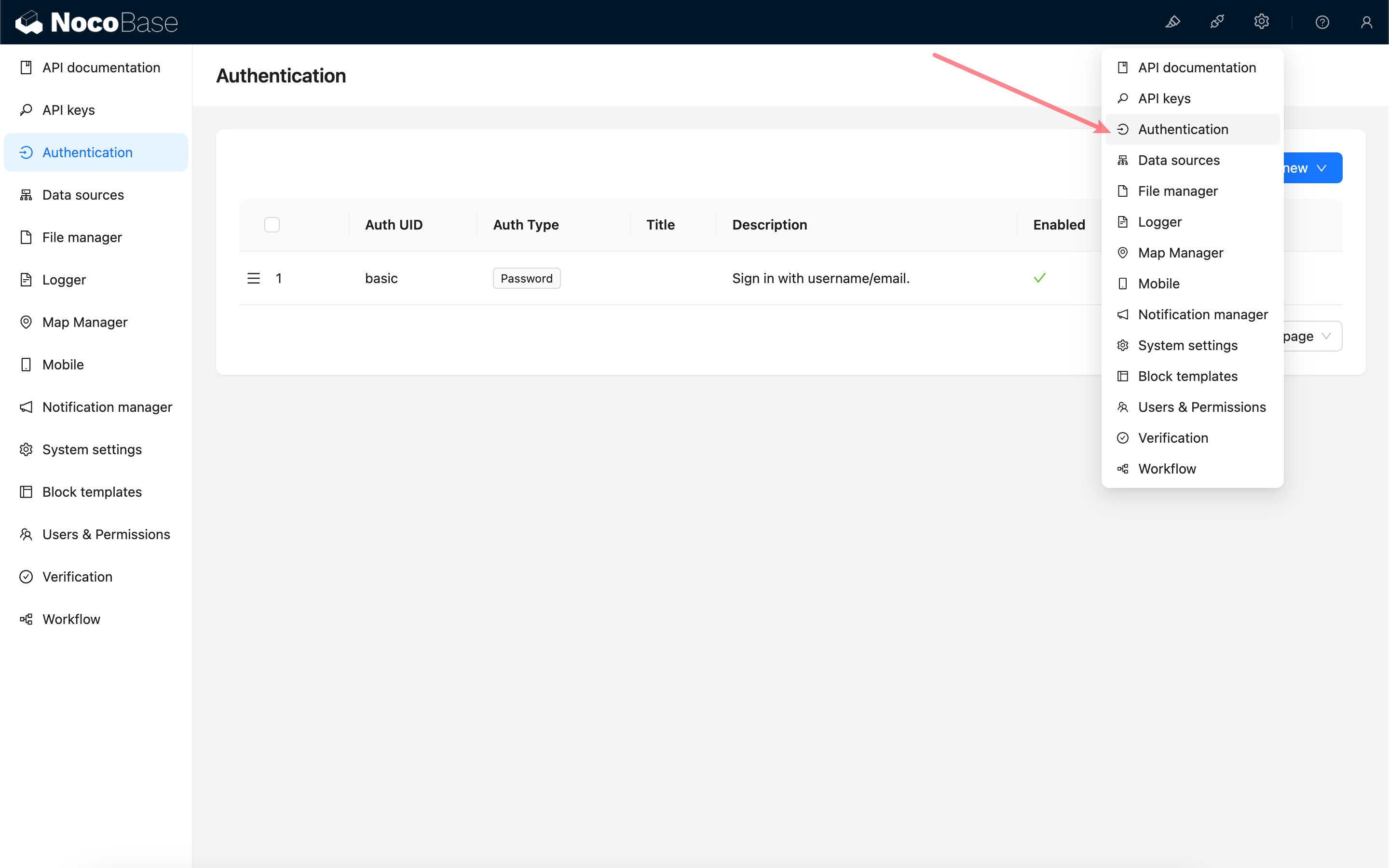

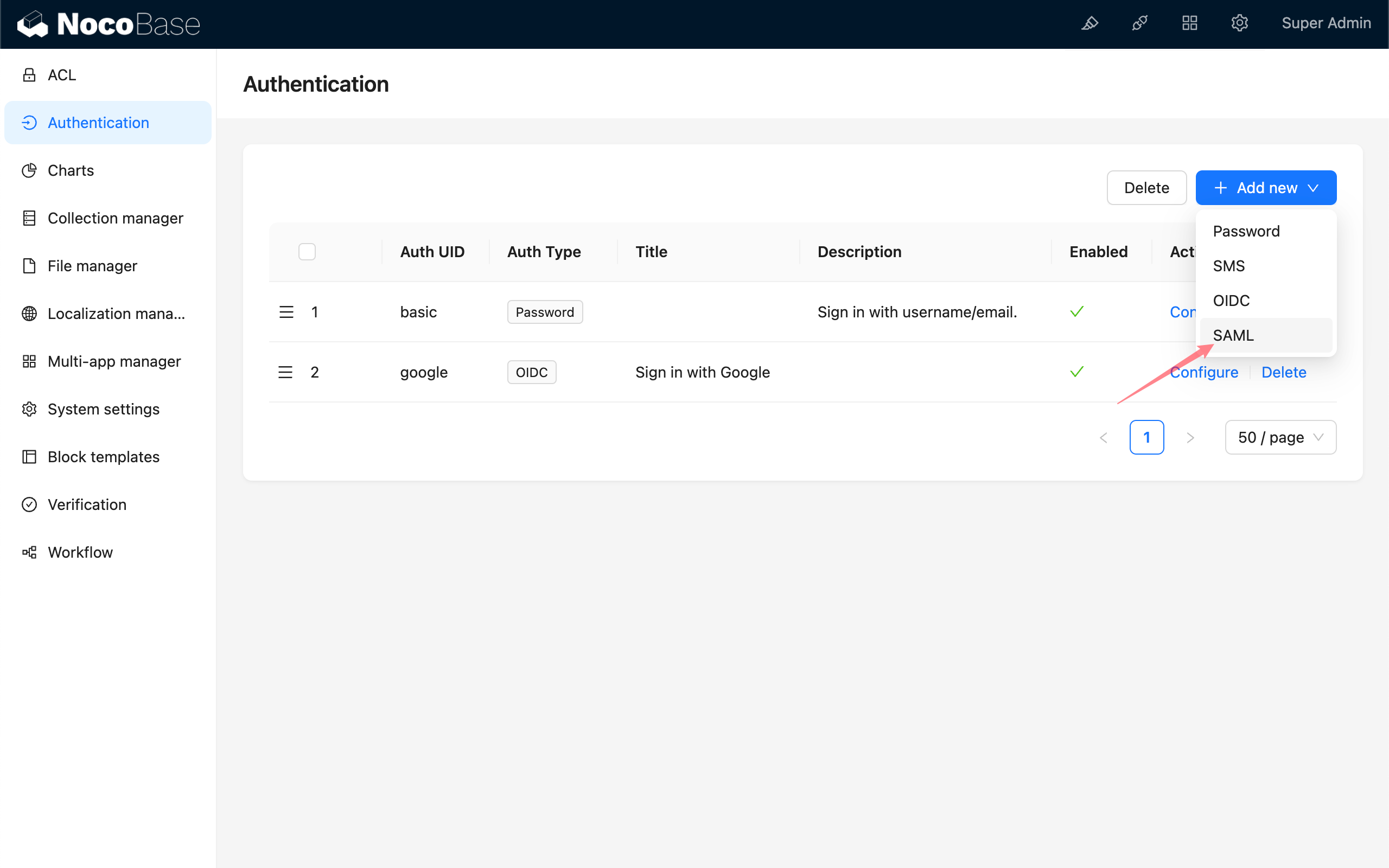

Добавление SAML-аутентификации

Перейдите на страницу управления плагинами пользовательской аутентификации.

Добавить - SAML

Конфигурация

- SSO URL — предоставляется IdP, используется для единого входа (Single Sign-On).

- Открытый ключ (Public Certificate) — предоставляется IdP.

- ID сущности (IdP Issuer) — необязательно, предоставляется IdP.

- http — если ваше приложение NocoBase использует протокол HTTP, установите этот флажок.

- Использовать это поле для привязки пользователя — поле, используемое для сопоставления и привязки к существующим пользователям. Можно выбрать электронную почту или имя пользователя, по умолчанию — электронная почта. Информация о пользователе, передаваемая IdP, должна содержать поле

emailилиusername. - Автоматическая регистрация, если пользователь не существует — следует ли автоматически создавать нового пользователя, если не найден соответствующий существующий пользователь.

- Использование —

SP Issuer / EntityIDиACS URLиспользуются для копирования и заполнения соответствующих полей в конфигурации IdP.

Сопоставление полей

Сопоставление полей необходимо настроить на платформе конфигурации IdP. Вы можете ознакомиться с примером.

В NocoBase доступны следующие поля для сопоставления:

- email (обязательно)

- phone (действительно только для платформ, поддерживающих

phoneв своем scope, например, Alibaba Cloud, Feishu) - nickname

- username

- firstName

- lastName

nameID передается протоколом SAML и не требует сопоставления; он будет сохранен как уникальный идентификатор пользователя.

Приоритет правил для нового ника пользователя: nickname > firstName lastName > username > nameID

В настоящее время сопоставление организаций и ролей пользователей не поддерживается.

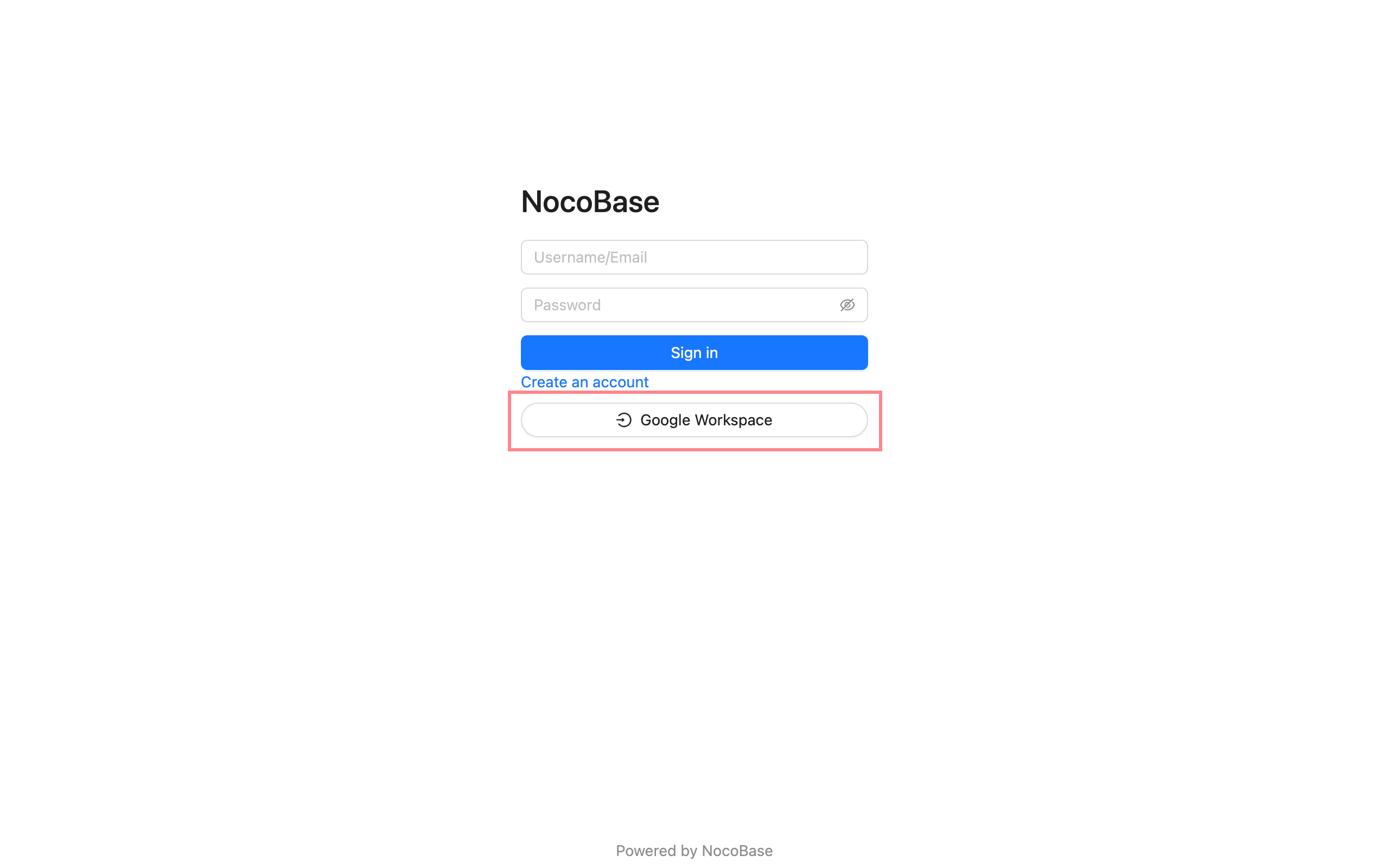

Вход в систему

Перейдите на страницу входа и нажмите кнопку под формой входа, чтобы инициировать стороннюю аутентификацию.