Эта документация была автоматически переведена ИИ.

Интеграция единого входа (SSO)

NocoBase предлагает комплексные решения для единого входа (SSO), поддерживающие множество основных протоколов аутентификации для бесшовной интеграции с существующими корпоративными системами идентификации.

Обзор

Единый вход позволяет пользователям получать доступ к нескольким связанным, но независимым системам, используя один набор учетных данных. Пользователям достаточно пройти аутентификацию один раз, чтобы получить доступ ко всем авторизованным приложениям, без необходимости повторного ввода имени пользователя и пароля. Это не только улучшает пользовательский опыт, но и повышает безопасность системы и эффективность администрирования.

Поддерживаемые протоколы аутентификации

NocoBase поддерживает следующие протоколы и методы аутентификации с помощью плагинов:

Корпоративные протоколы SSO

-

SAML 2.0: Открытый стандарт на основе XML, широко используемый для корпоративной аутентификации. Подходит для интеграции с корпоративными поставщиками идентификации (IdP).

-

OIDC (OpenID Connect): Современный уровень аутентификации, построенный на базе OAuth 2.0, предоставляющий механизмы аутентификации и авторизации. Поддерживает интеграцию с основными поставщиками идентификации (например, Google, Azure AD и т.д.).

-

CAS (Central Authentication Service): Протокол SSO, разработанный Йельским университетом, широко используемый в высших учебных заведениях.

-

LDAP: Протокол облегченного доступа к каталогам, используемый для доступа и обслуживания распределенных служб каталогов. Подходит для интеграции с Active Directory или другими LDAP-серверами.

Аутентификация через сторонние платформы

-

WeCom (WeChat Work): Поддерживает вход по QR-коду WeCom и бесшовную аутентификацию внутри приложения.

-

DingTalk: Поддерживает вход по QR-коду DingTalk и бесшовную аутентификацию внутри приложения.

Другие методы аутентификации

-

SMS-верификация: Аутентификация по коду подтверждения, отправленному на мобильный телефон.

-

Имя пользователя/Пароль: Встроенный базовый метод аутентификации NocoBase.

Шаги интеграции

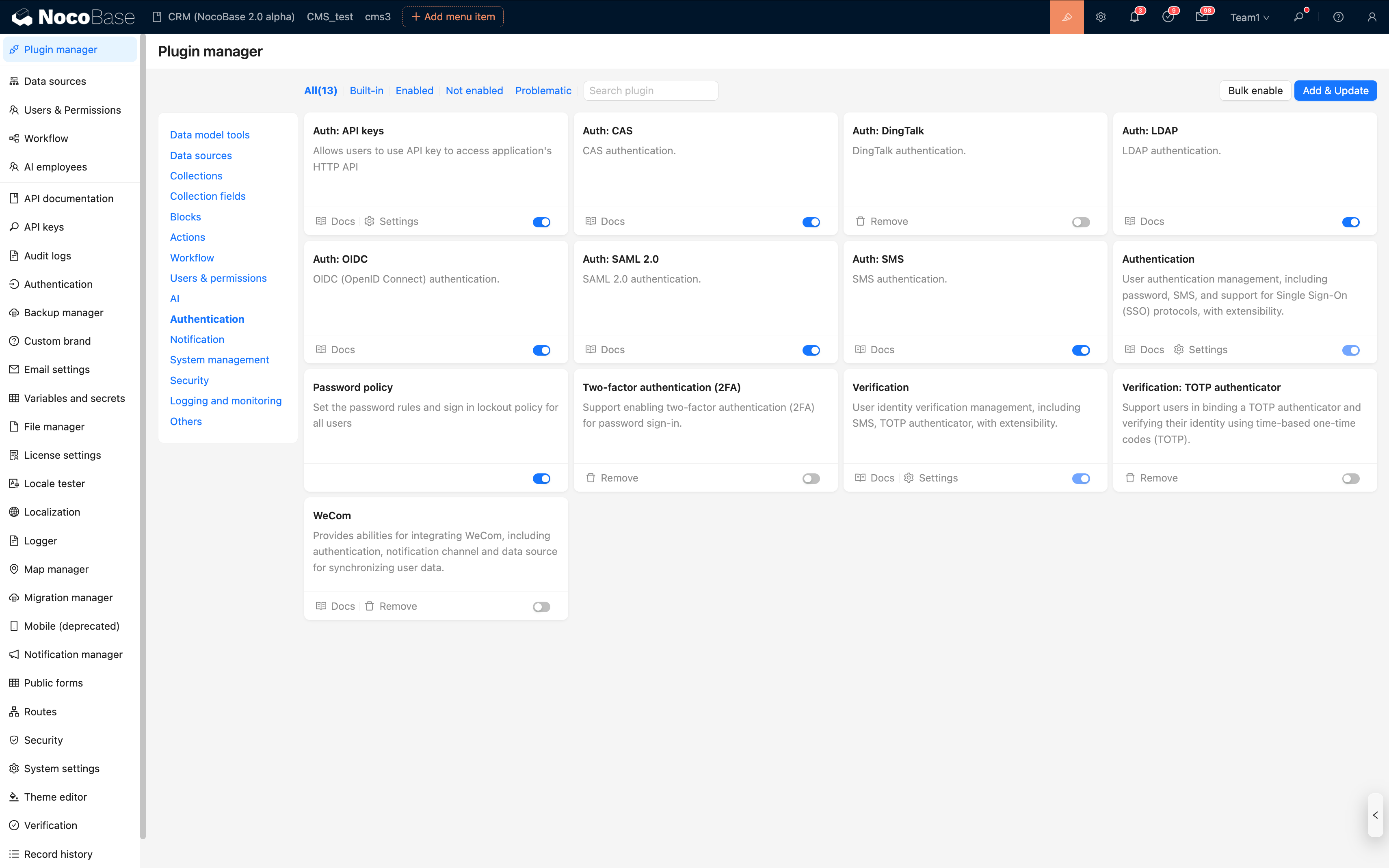

1. Установка плагина аутентификации

В зависимости от ваших требований, найдите и установите соответствующий плагин аутентификации в менеджере плагинов. Большинство плагинов аутентификации SSO требуют отдельной покупки или подписки.

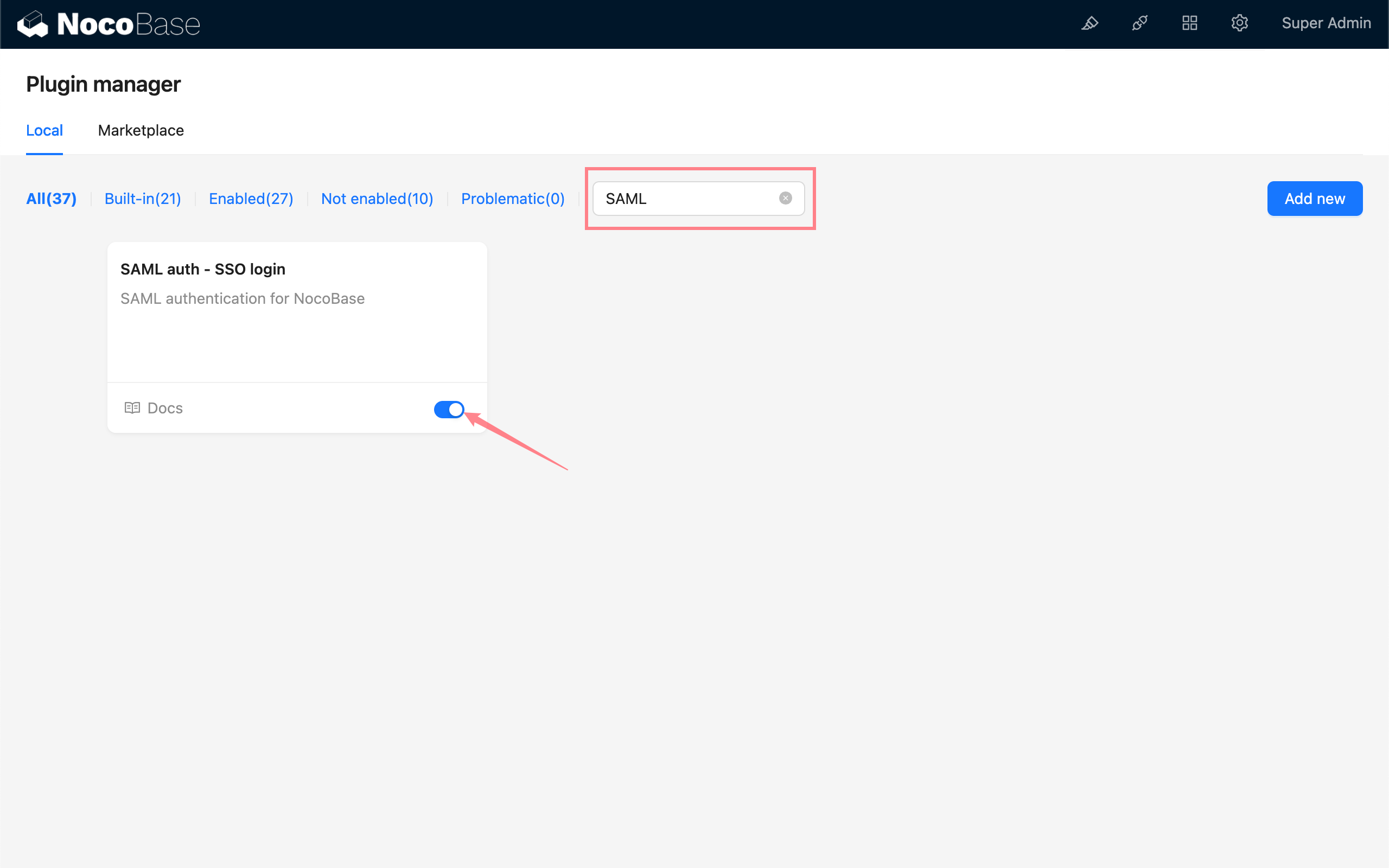

Например, установите плагин аутентификации SAML 2.0:

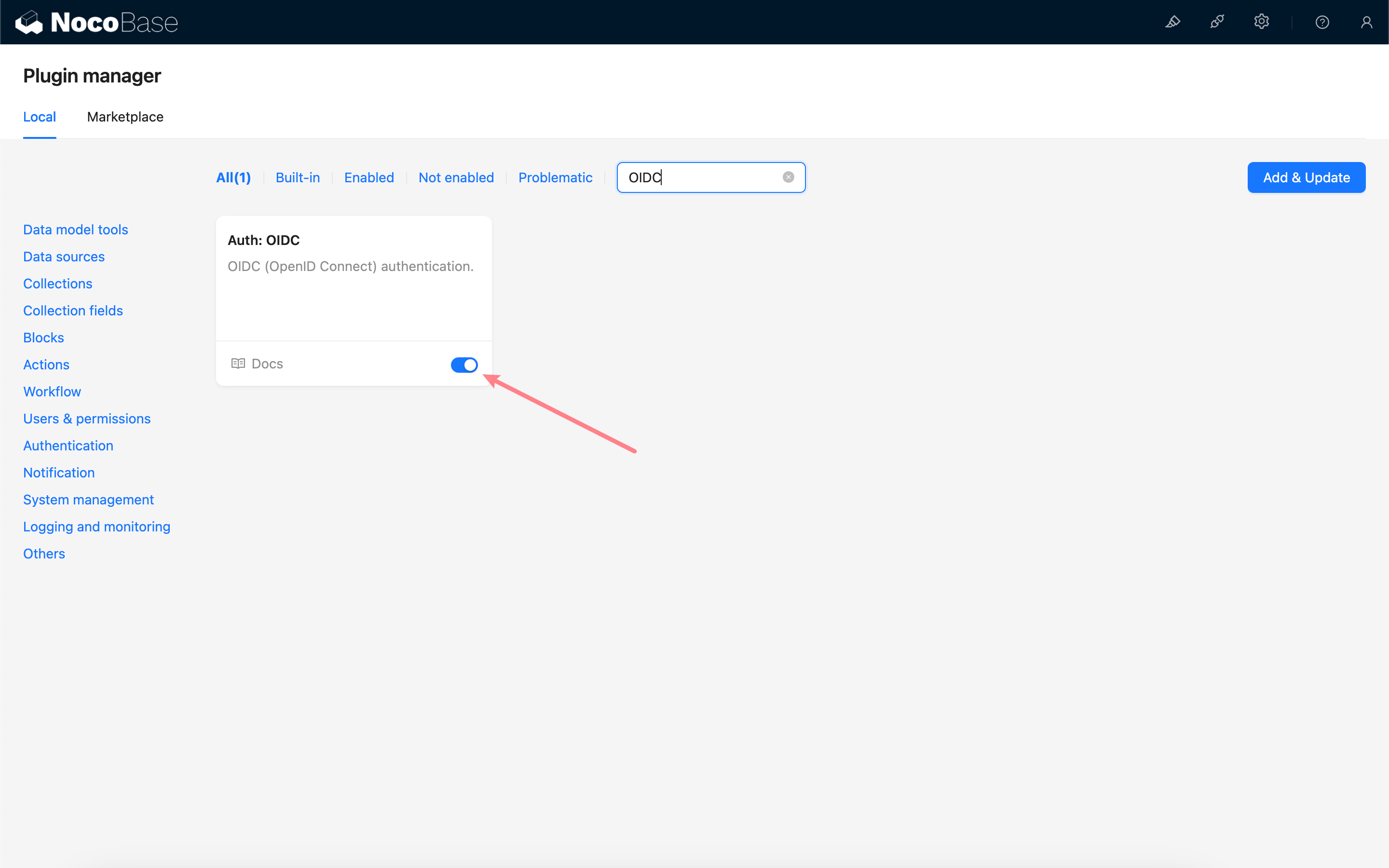

Или установите плагин аутентификации OIDC:

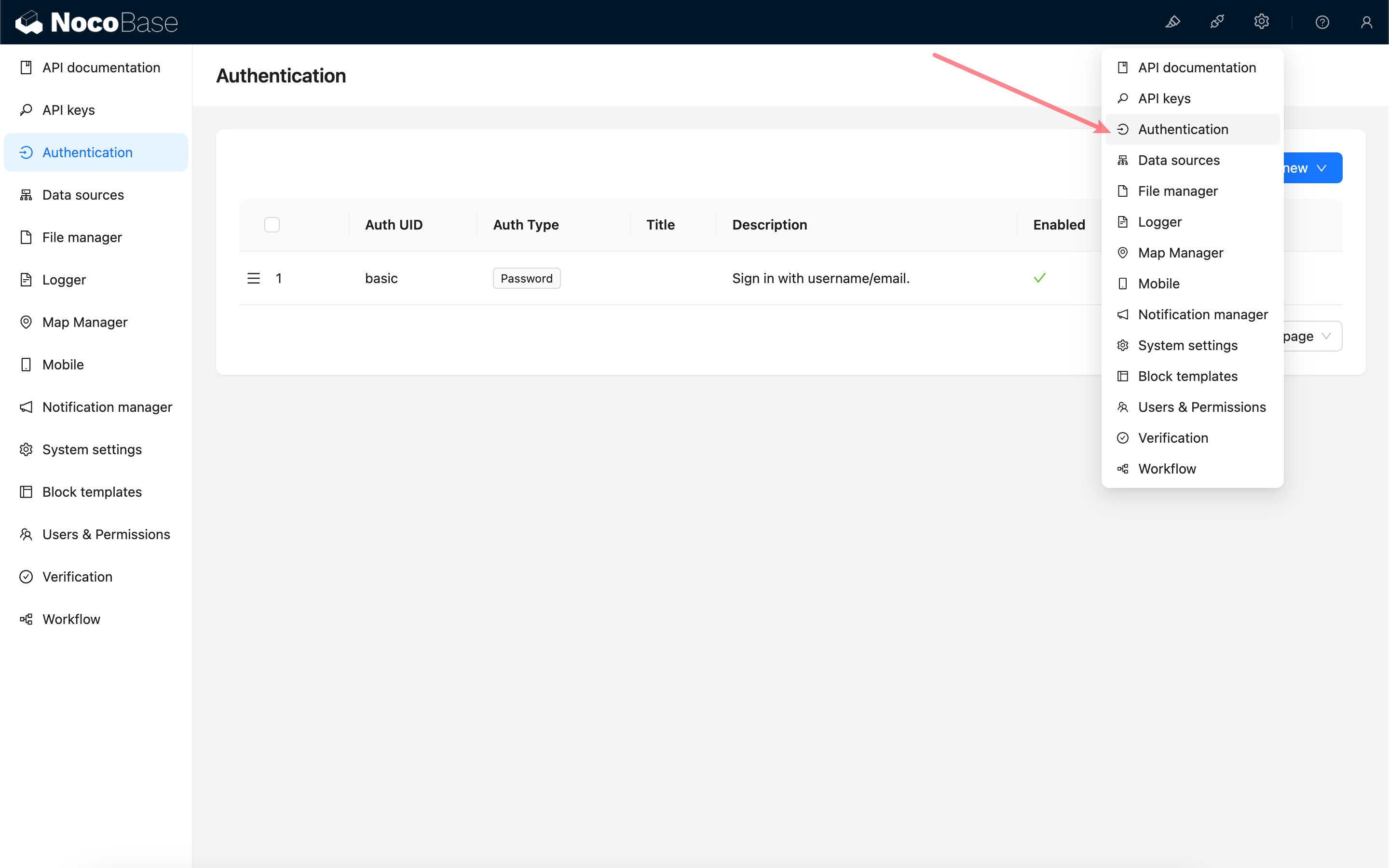

2. Настройка метода аутентификации

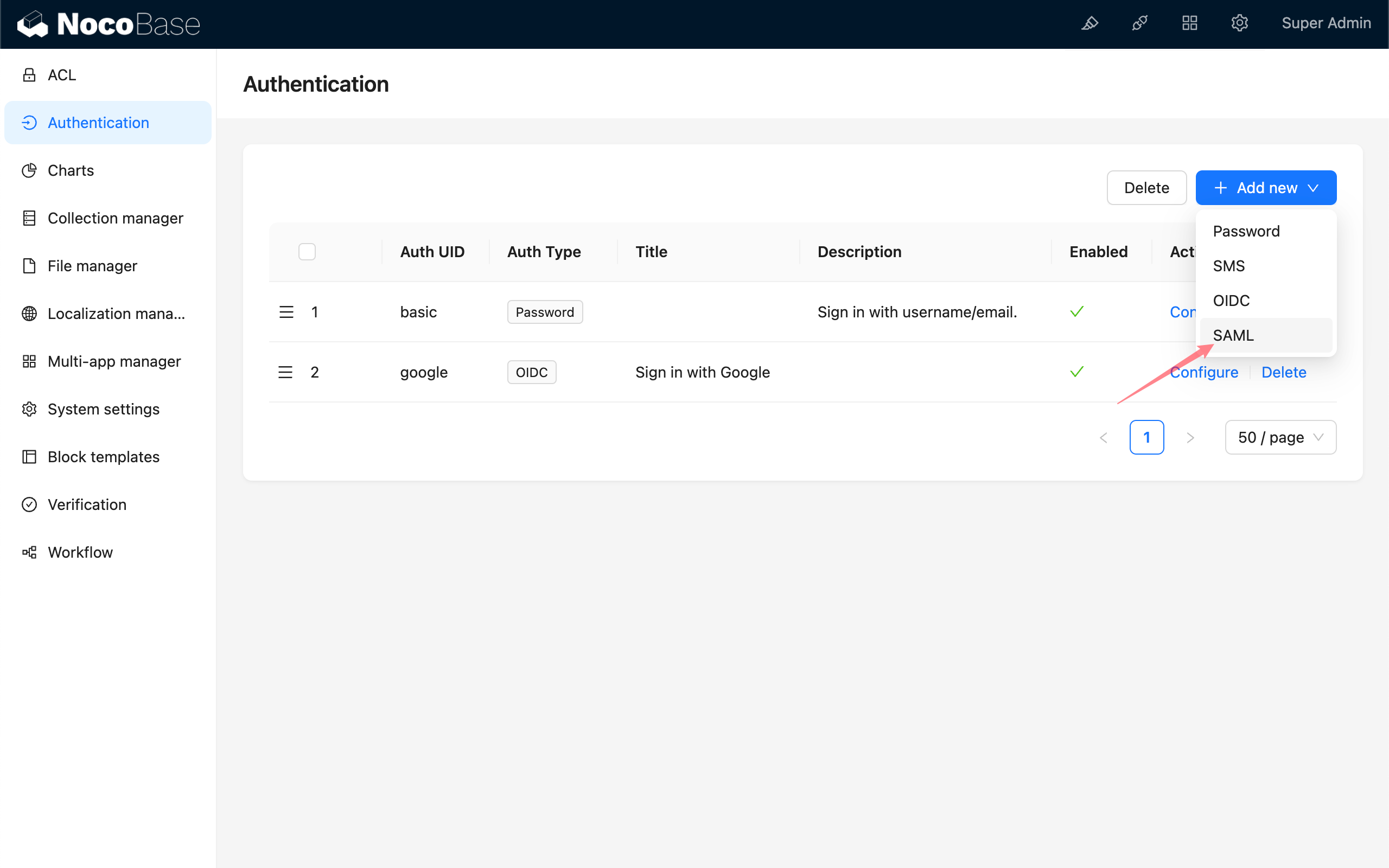

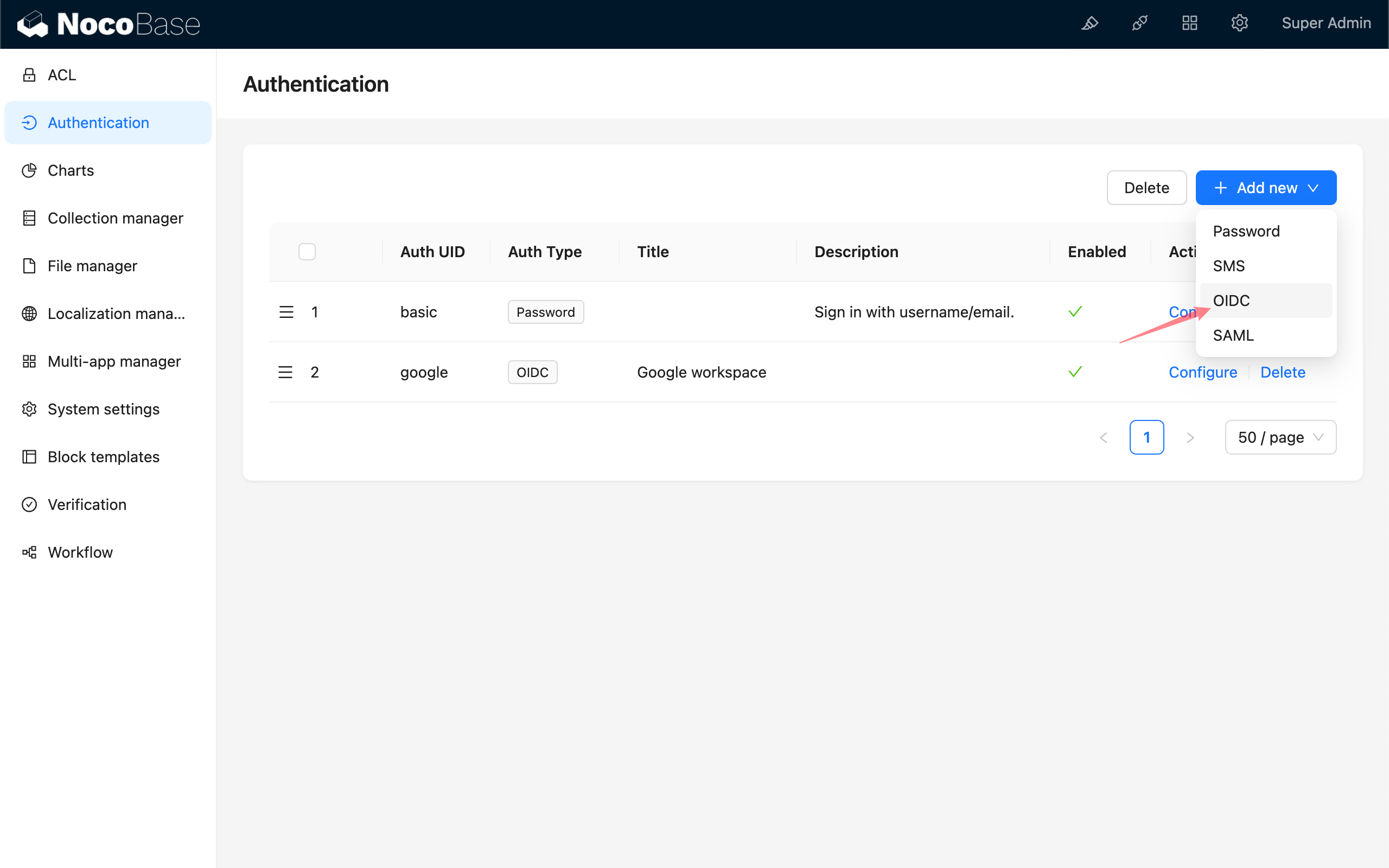

- Перейдите в раздел Настройки системы > Аутентификация пользователей

- Нажмите Добавить метод аутентификации

- Выберите установленный тип аутентификации (например, SAML)

Или выберите OIDC:

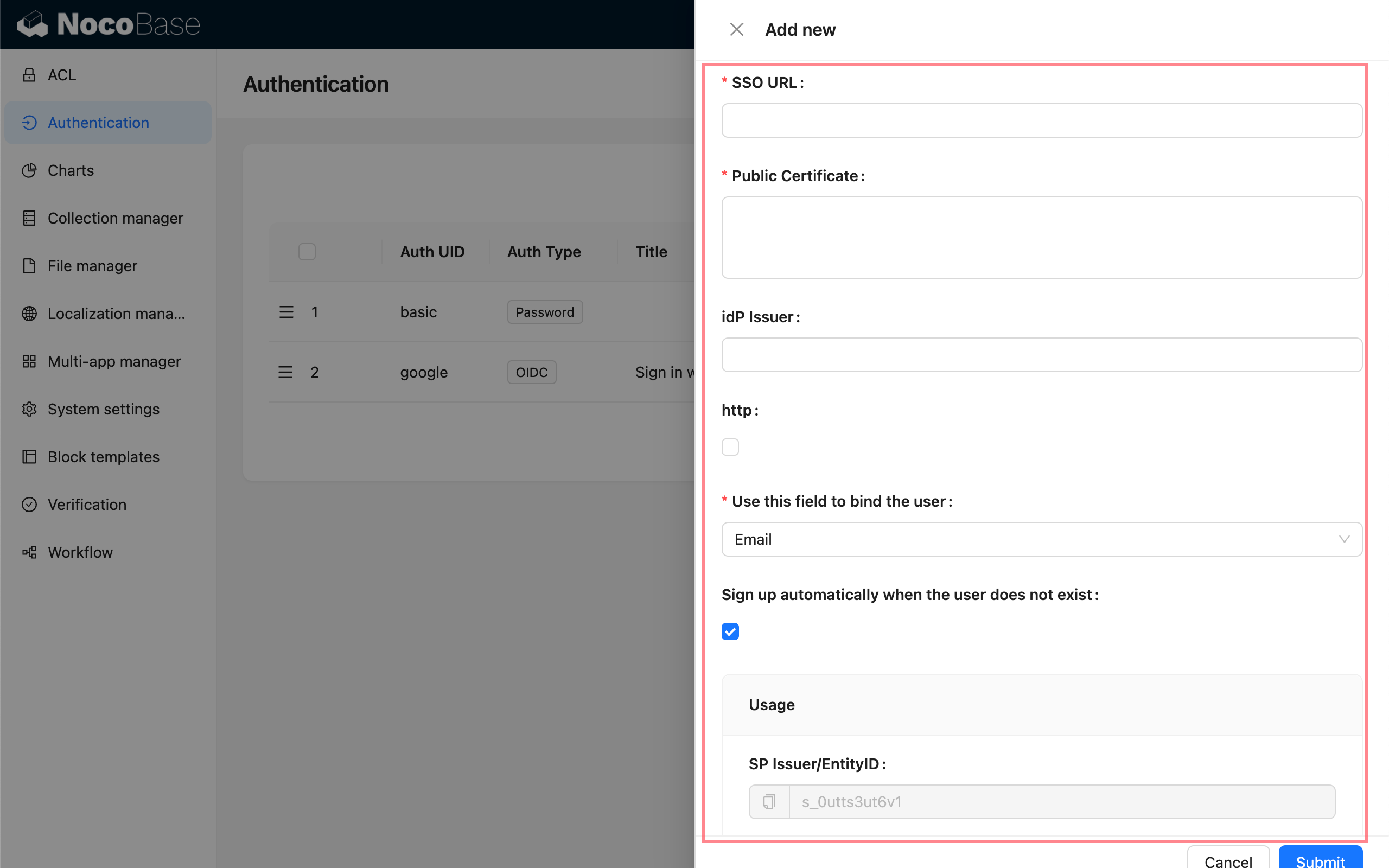

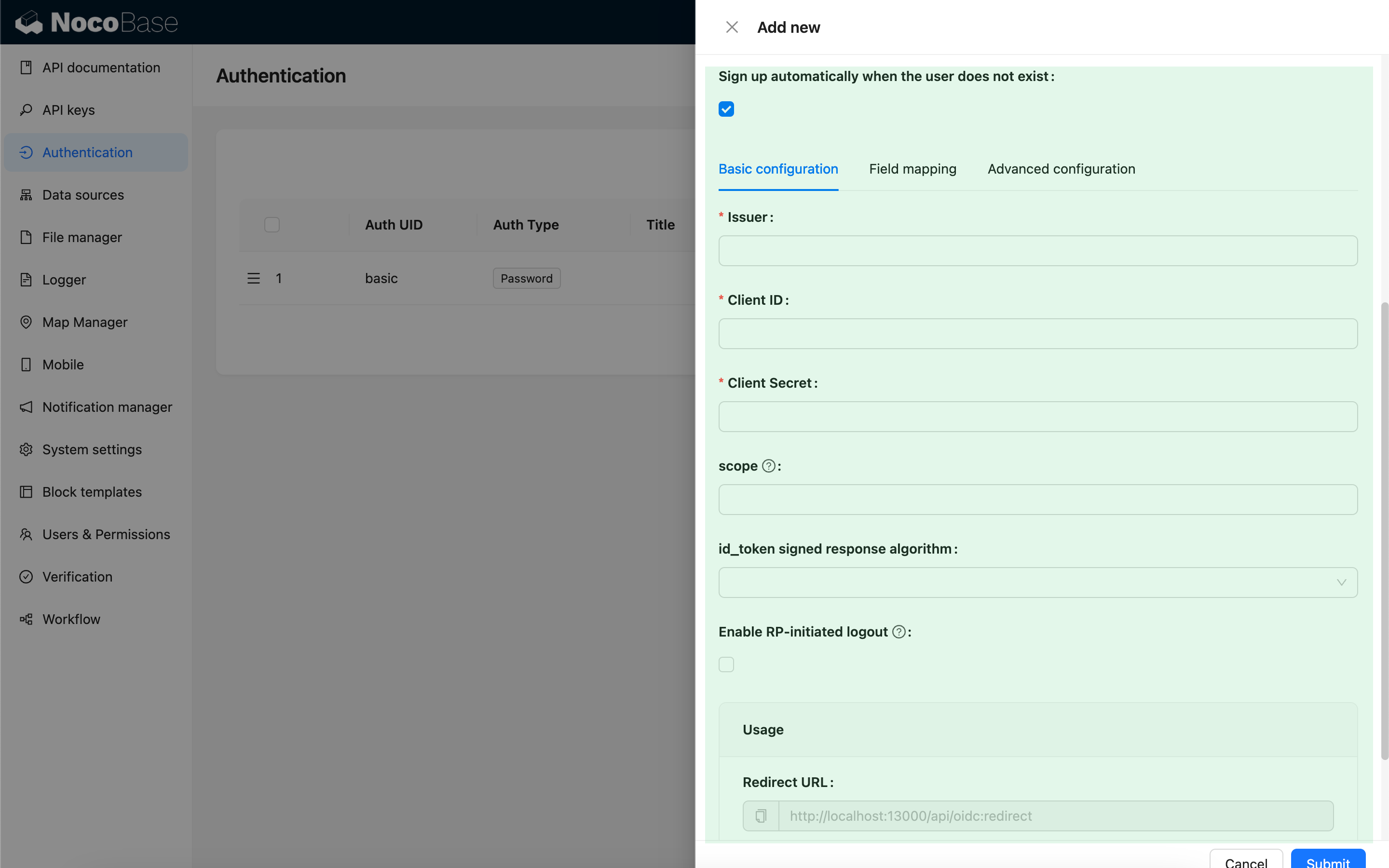

- Настройте необходимые параметры согласно подсказкам

3. Настройка поставщика идентификации

Каждый протокол аутентификации требует специфической настройки поставщика идентификации:

- SAML: Настройте метаданные IdP, сертификаты и т.д.

- OIDC: Настройте Client ID, Client Secret, конечную точку обнаружения и т.д.

- CAS: Настройте адрес сервера CAS

- LDAP: Настройте адрес LDAP-сервера, Bind DN и т.д.

- WeCom/DingTalk: Настройте учетные данные приложения, Corp ID и т.д.

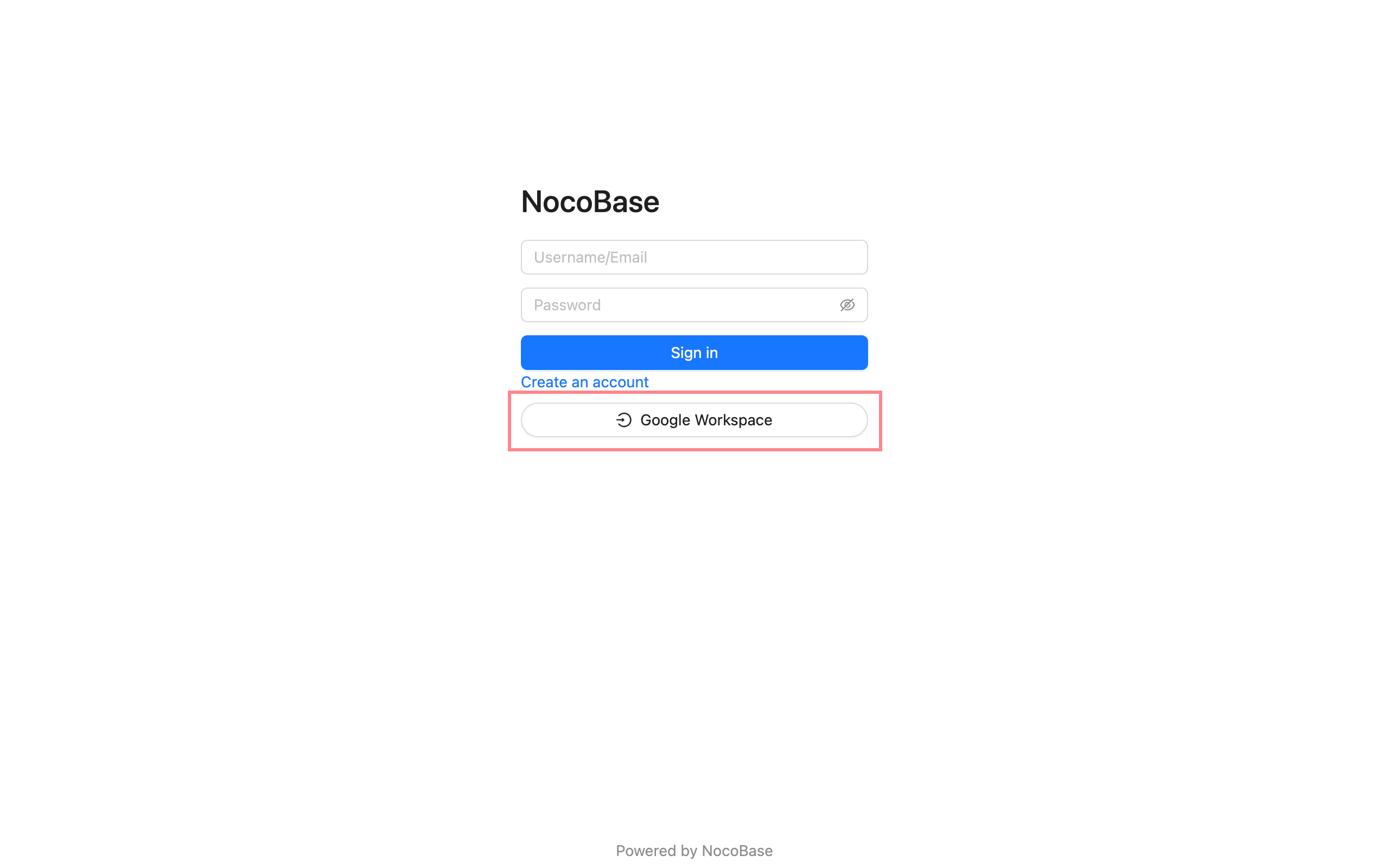

4. Тестирование аутентификации

После настройки рекомендуется выполнить тестовый вход:

- Выйдите из текущей сессии

- На странице входа выберите настроенный метод SSO

- Завершите процесс аутентификации поставщика идентификации

- Убедитесь, что вход в NocoBase выполнен успешно

Сопоставление пользователей и назначение ролей

После успешной аутентификации SSO NocoBase автоматически управляет учетными записями пользователей:

- Первый вход: Автоматически создает новую учетную запись пользователя и синхронизирует основную информацию (псевдоним, электронную почту и т.д.) от поставщика идентификации.

- Последующие входы: Использует существующую учетную запись; при желании синхронизирует обновленную информацию о пользователе.

- Назначение ролей: Можно настроить роли по умолчанию или автоматически назначать роли на основе атрибутов пользователя от поставщика идентификации.

Рекомендации по безопасности

- Используйте HTTPS: Убедитесь, что NocoBase развернут в среде HTTPS для защиты передачи данных аутентификации.

- Регулярное обновление сертификатов: Своевременно обновляйте и ротируйте учетные данные безопасности, такие как сертификаты SAML.

- Настройте белый список URL-адресов обратного вызова: Правильно настройте URL-адреса обратного вызова NocoBase у поставщика идентификации.

- Принцип наименьших привилегий: Назначайте пользователям SSO соответствующие роли и разрешения.

- Включите аудит журналов: Записывайте и отслеживайте действия входа через SSO.

Устранение неполадок

Не удается войти через SSO?

- Убедитесь, что конфигурация поставщика идентификации верна.

- Убедитесь, что URL-адреса обратного вызова настроены правильно.

- Проверьте журналы NocoBase на наличие подробных сообщений об ошибках.

- Убедитесь, что сертификаты и ключи действительны.

Информация о пользователе не синхронизируется?

- Проверьте атрибуты пользователя, возвращаемые поставщиком идентификации.

- Убедитесь, что конфигурация сопоставления полей верна.

- Убедитесь, что опция синхронизации информации о пользователе включена.

Как поддерживать несколько методов аутентификации одновременно?

NocoBase поддерживает одновременную настройку нескольких методов аутентификации. Пользователи могут выбрать предпочтительный метод на странице входа.