Bu belge AI tarafından çevrilmiştir. Herhangi bir yanlışlık için lütfen İngilizce sürümüne bakın

Kimlik Doğrulama: OIDC

This feature is provided by the commercial plugin «Kimlik Doğrulama: OIDC», please purchase to useGiriş

Kimlik Doğrulama: OIDC eklentisi, OIDC (Open ConnectID) protokol standardına uyar ve Yetkilendirme Kodu Akışı'nı (Authorization Code Flow) kullanarak kullanıcıların üçüncü taraf kimlik doğrulama hizmet sağlayıcıları (IdP) tarafından sağlanan hesapları kullanarak NocoBase'e giriş yapmasını sağlar.

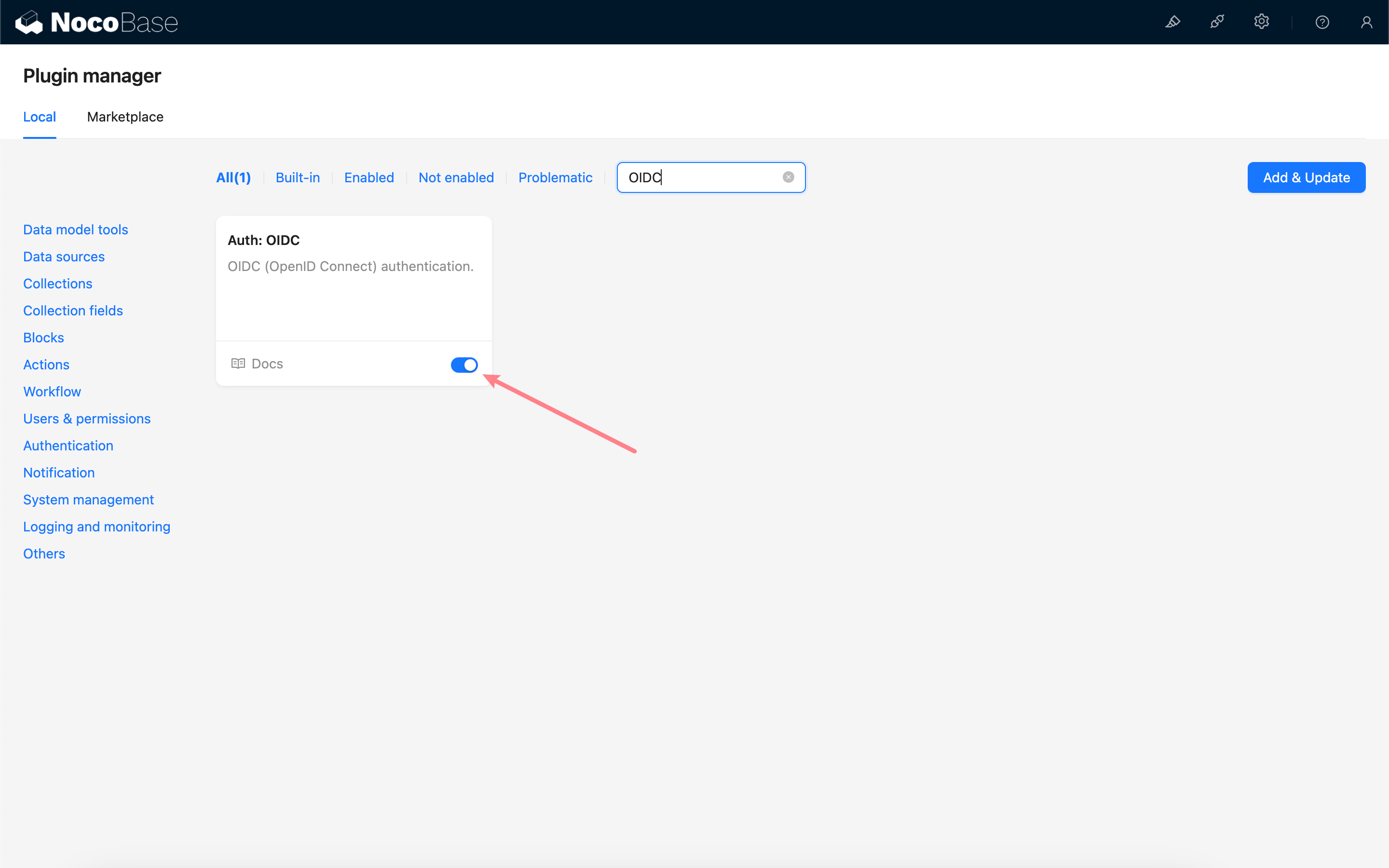

Eklentiyi Etkinleştirme

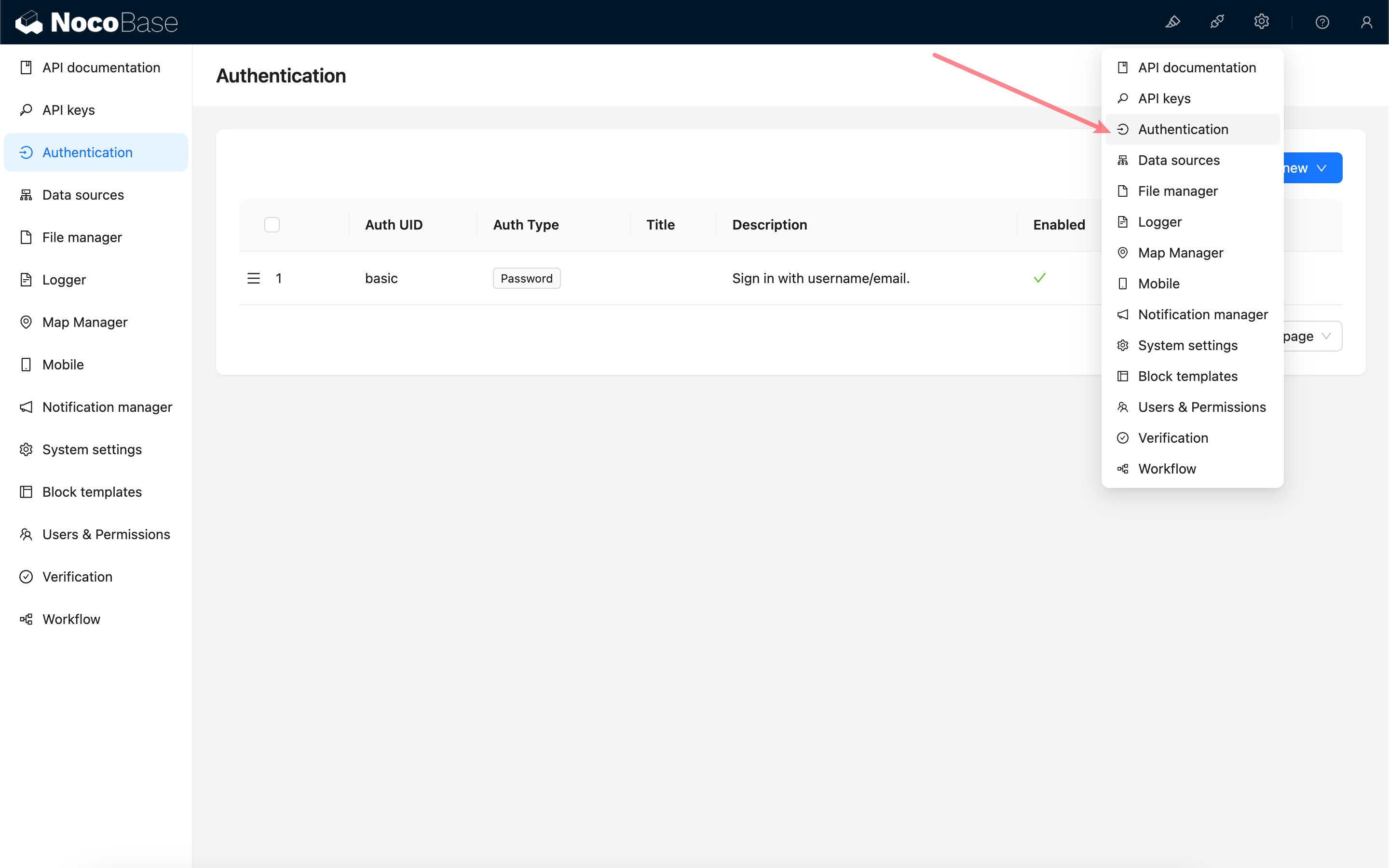

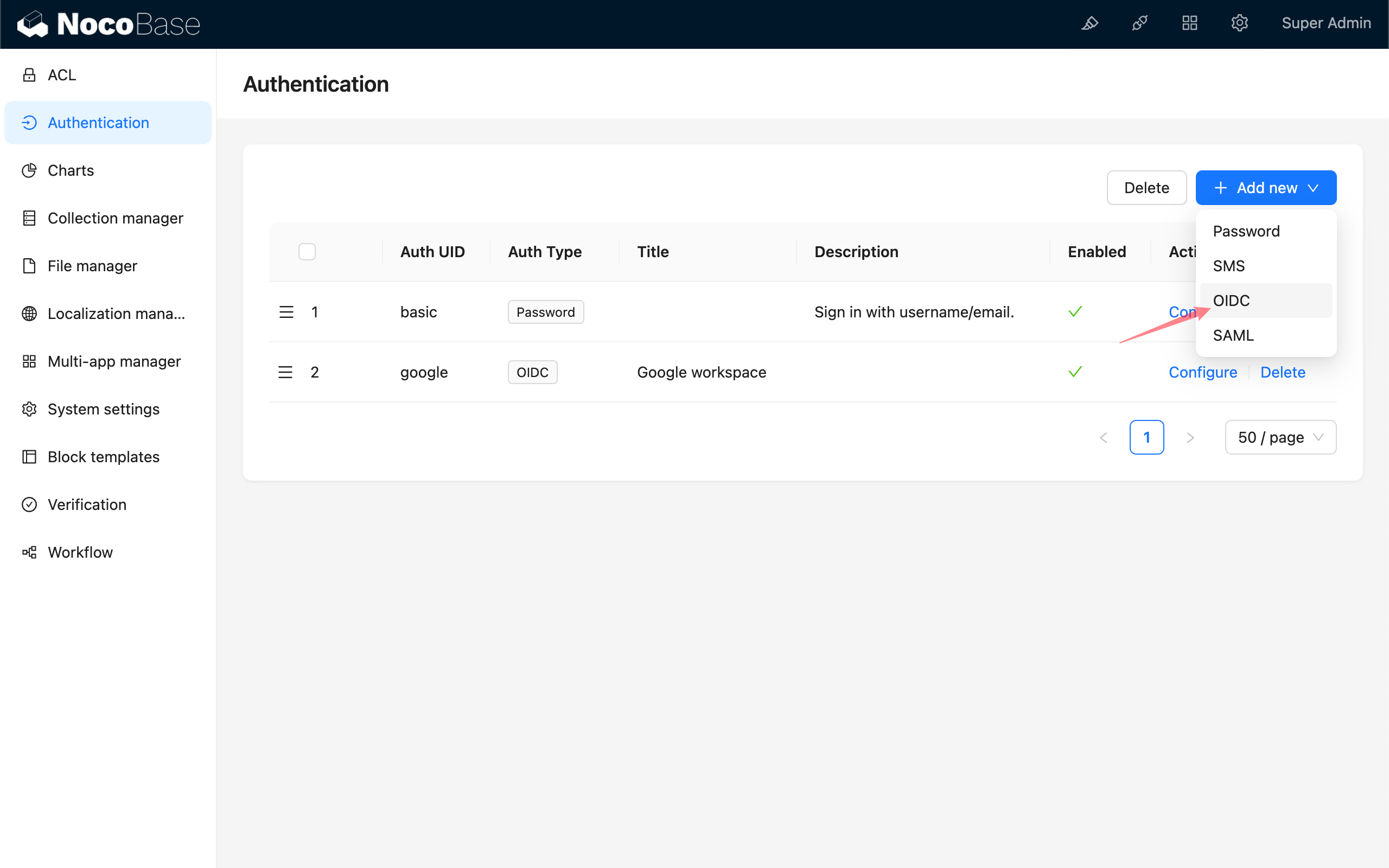

OIDC Kimlik Doğrulama Ekleme

Kullanıcı kimlik doğrulama eklentisi yönetim sayfasına gidin.

Ekle - OIDC

Yapılandırma

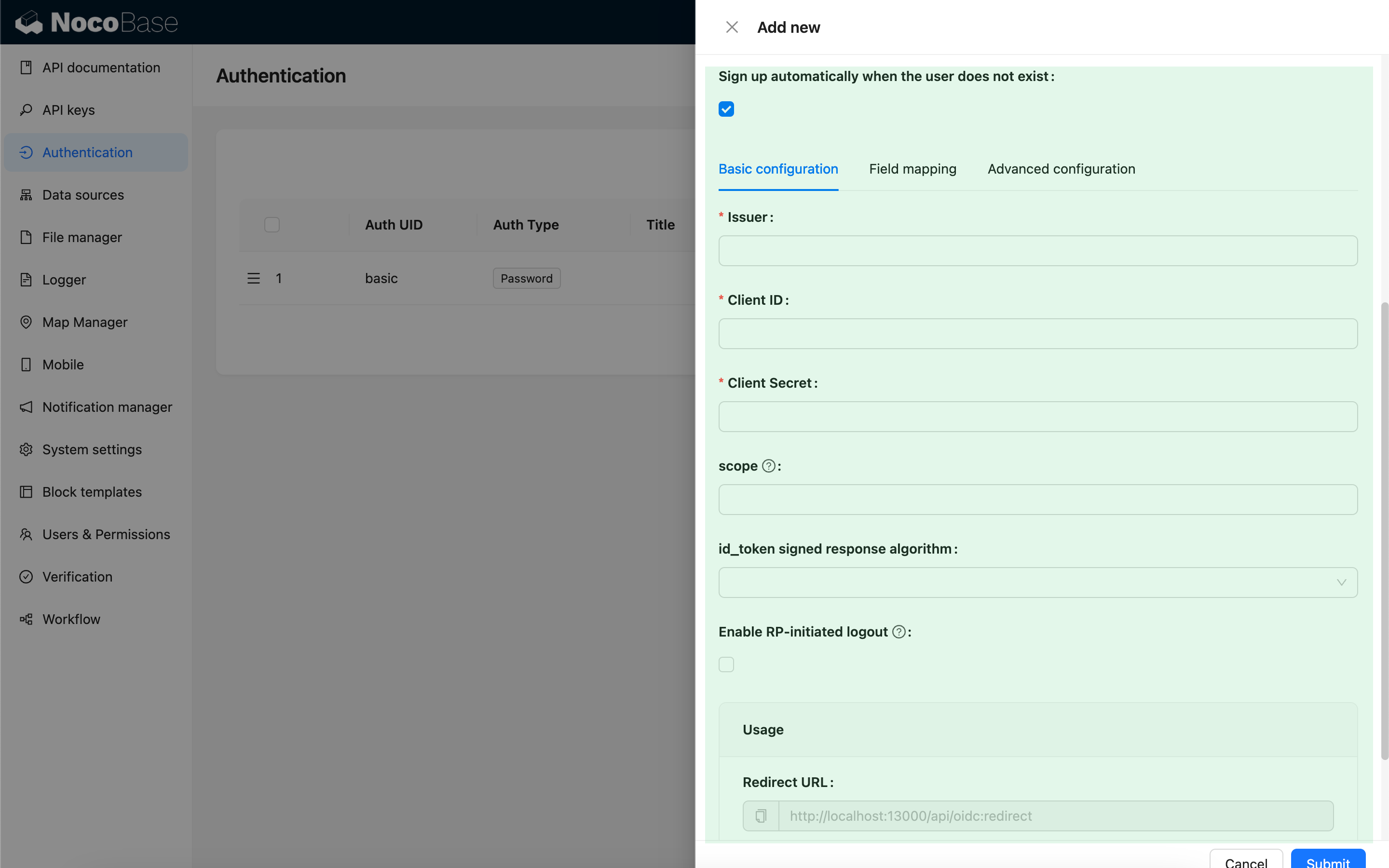

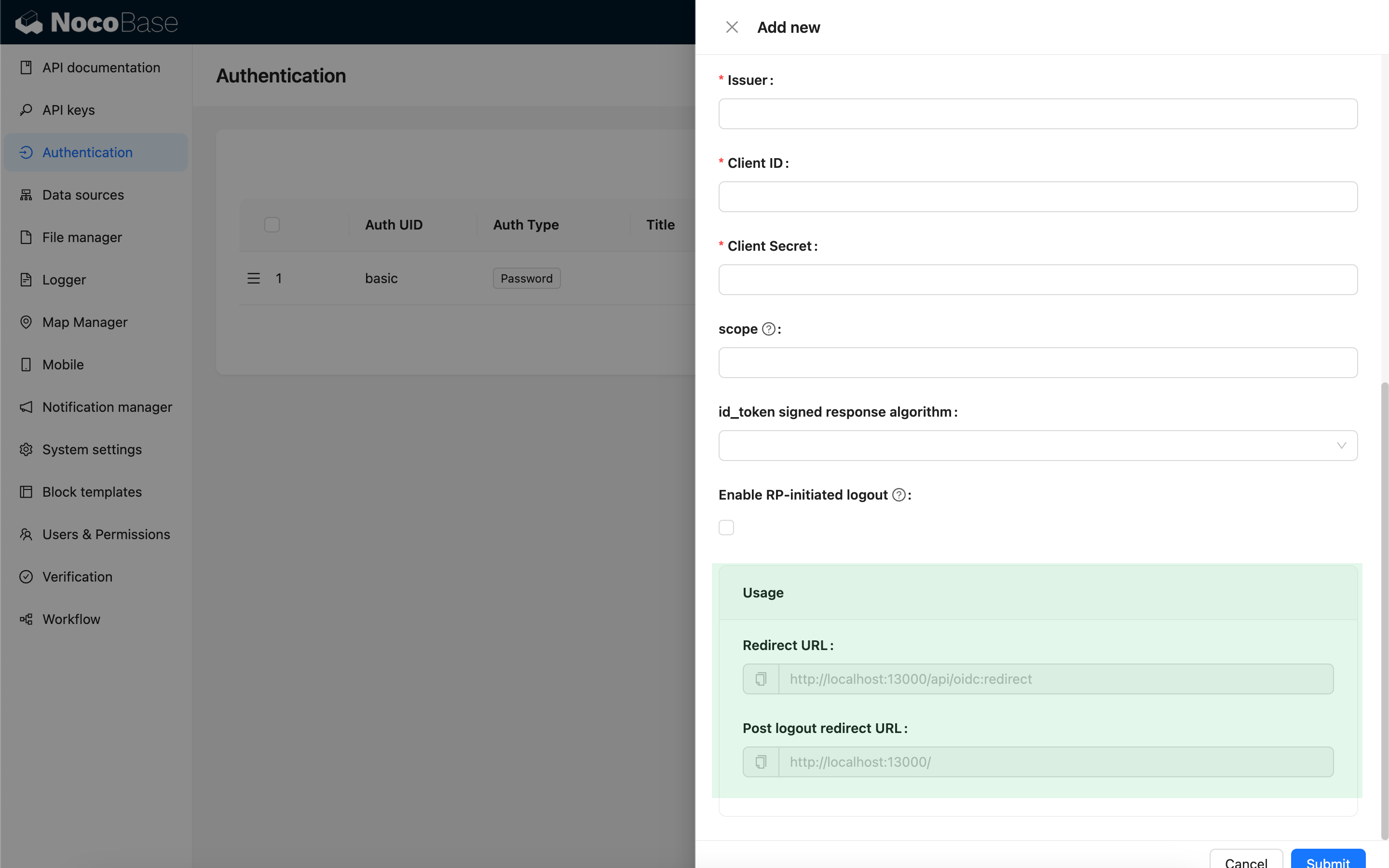

Temel Yapılandırma

| Konfigürasyon | Açıklama | Sürüm |

|---|---|---|

| Sign up automatically when the user does not exist | Eşleşen mevcut bir kullanıcı bulunamadığında otomatik olarak yeni bir kullanıcı oluşturulup oluşturulmayacağı. | - |

| Issuer | IdP tarafından sağlanır, genellikle /.well-known/openid-configuration ile biter. | - |

| Client ID | İstemci Kimliği | - |

| Client Secret | İstemci Gizli Anahtarı | - |

| scope | İsteğe bağlıdır, varsayılan olarak openid email profile değerindedir. | - |

| id_token signed response algorithm | id_token için imzalama algoritması, varsayılan olarak RS256 değerindedir. | - |

| Enable RP-initiated logout | RP-initiated logout'u etkinleştirir. Kullanıcı oturumu kapattığında IdP oturumunu da kapatır. IdP oturum kapatma geri çağrısı için Kullanım bölümünde belirtilen Post logout redirect URL'ini kullanın. | v1.3.44-beta |

Alan Eşleme

| Konfigürasyon | Açıklama |

|---|---|

| Field Map | Alan eşleme. NocoBase şu anda takma ad, e-posta ve telefon numarası gibi alanları eşlemeyi destekler. Varsayılan takma ad openid kullanır. |

| Use this field to bind the user | Mevcut kullanıcılarla eşleştirmek ve bağlamak için kullanılır. E-posta veya kullanıcı adı seçilebilir, varsayılan olarak e-postadır. IdP'nin email veya username alanlarını içeren kullanıcı bilgilerini sağlaması gerekir. |

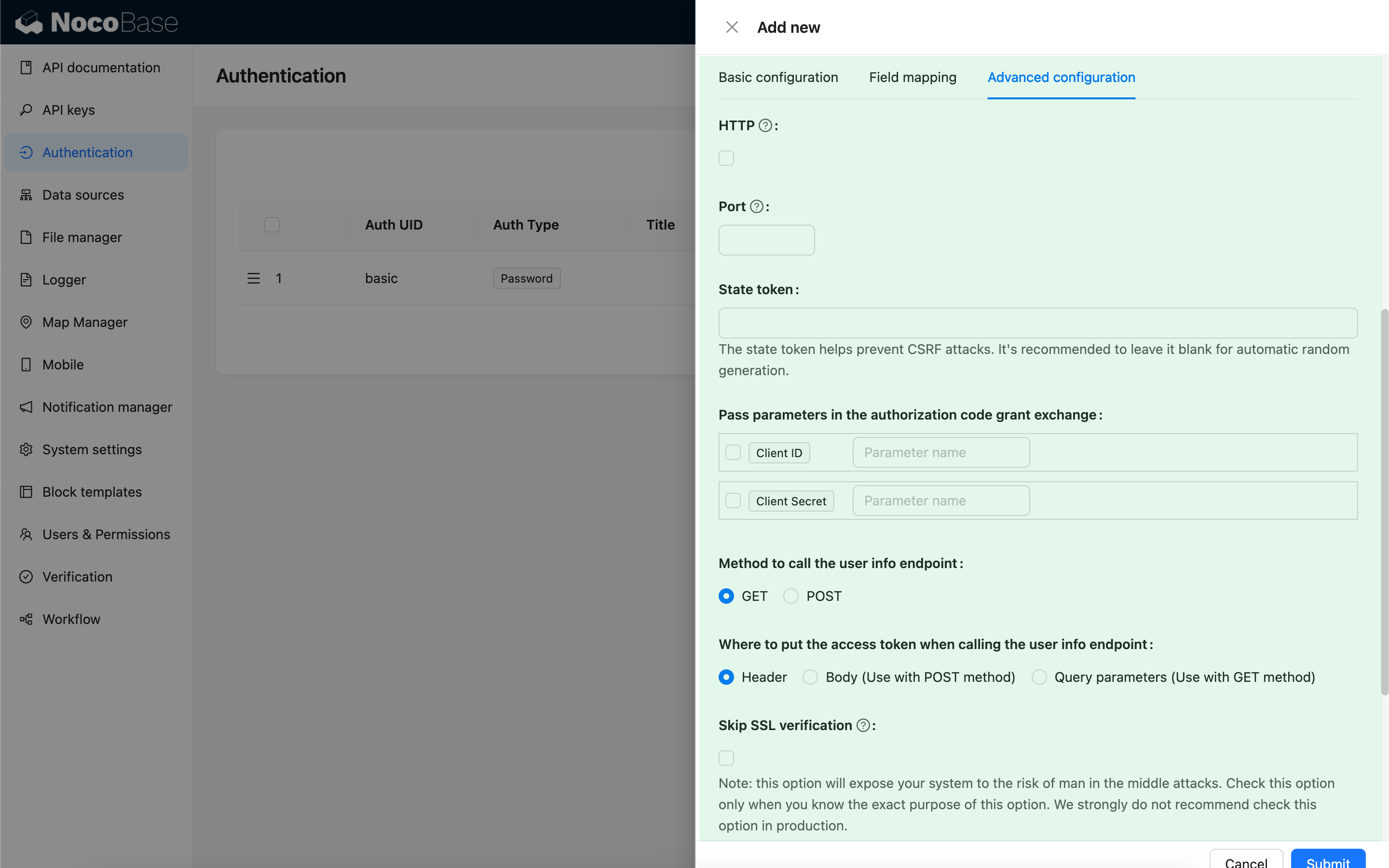

Gelişmiş Yapılandırma

| Konfigürasyon | Açıklama | Sürüm |

|---|---|---|

| HTTP | NocoBase geri çağrı URL'sinin HTTP protokolünü kullanıp kullanmayacağı, varsayılan https'dir. | - |

| Port | NocoBase geri çağrı URL'si için port, varsayılan 443/80'dir. | - |

| State token | İstek kaynağını doğrulamak ve CSRF saldırılarını önlemek için kullanılır. Sabit bir değer girebilirsiniz, ancak boş bırakmanız şiddetle tavsiye edilir, bu durumda varsayılan olarak rastgele bir değer oluşturulur. Sabit bir değer kullanmak isterseniz, lütfen kullanım ortamınızı ve güvenlik risklerini dikkatlice değerlendirin. | - |

| Pass parameters in the authorization code grant exchange | Bir kodu bir token ile değiştirirken, bazı IdP'ler İstemci Kimliği veya İstemci Gizli Anahtarı'nın parametre olarak geçirilmesini isteyebilir. Bu seçeneği işaretleyebilir ve ilgili parametre adlarını belirtebilirsiniz. | - |

| Method to call the user info endpoint | Kullanıcı bilgileri API'sini çağırırken kullanılan HTTP yöntemi. | - |

| Where to put the access token when calling the user info endpoint | Kullanıcı bilgileri API'sini çağırırken erişim token'ının nasıl iletileceği: - Header - İstek başlığında (varsayılan). - Body - İstek gövdesinde, POST yöntemiyle kullanılır.- Query parameters - Sorgu parametreleri olarak, GET yöntemiyle kullanılır. | - |

| Skip SSL verification | IdP API'sine istek gönderirken SSL doğrulamasını atlar. Bu seçenek sisteminizi ortadaki adam saldırısı risklerine maruz bırakır. Bu seçeneğin amacını ve sonuçlarını açıkça anladığınızda etkinleştirin. Üretim ortamlarında kullanılması kesinlikle önerilmez. | v1.3.40-beta |

Kullanım

| Konfigürasyon | Açıklama |

|---|---|

| Redirect URL | IdP'deki geri çağrı URL'sini yapılandırmak için kullanılır. |

| Post logout redirect URL | RP-initiated logout etkinleştirildiğinde IdP'deki Post logout redirect URL'sini yapılandırmak için kullanılır. |

Yerel test yaparken, URL için localhost yerine 127.0.0.1 kullanın, çünkü OIDC giriş yöntemi güvenlik doğrulaması için istemci çerezine (cookie) bir state yazılmasını gerektirir. Giriş sırasında pencere bir anlığına görünüp kayboluyor ancak başarılı bir şekilde giriş yapılamıyorsa, sunucu günlüklerinde state uyuşmazlığı olup olmadığını ve istek çerezinde state parametresinin bulunup bulunmadığını kontrol edin. Bu durum genellikle istemci çerezindeki state ile istekte taşınan state'in eşleşmemesinden kaynaklanır.

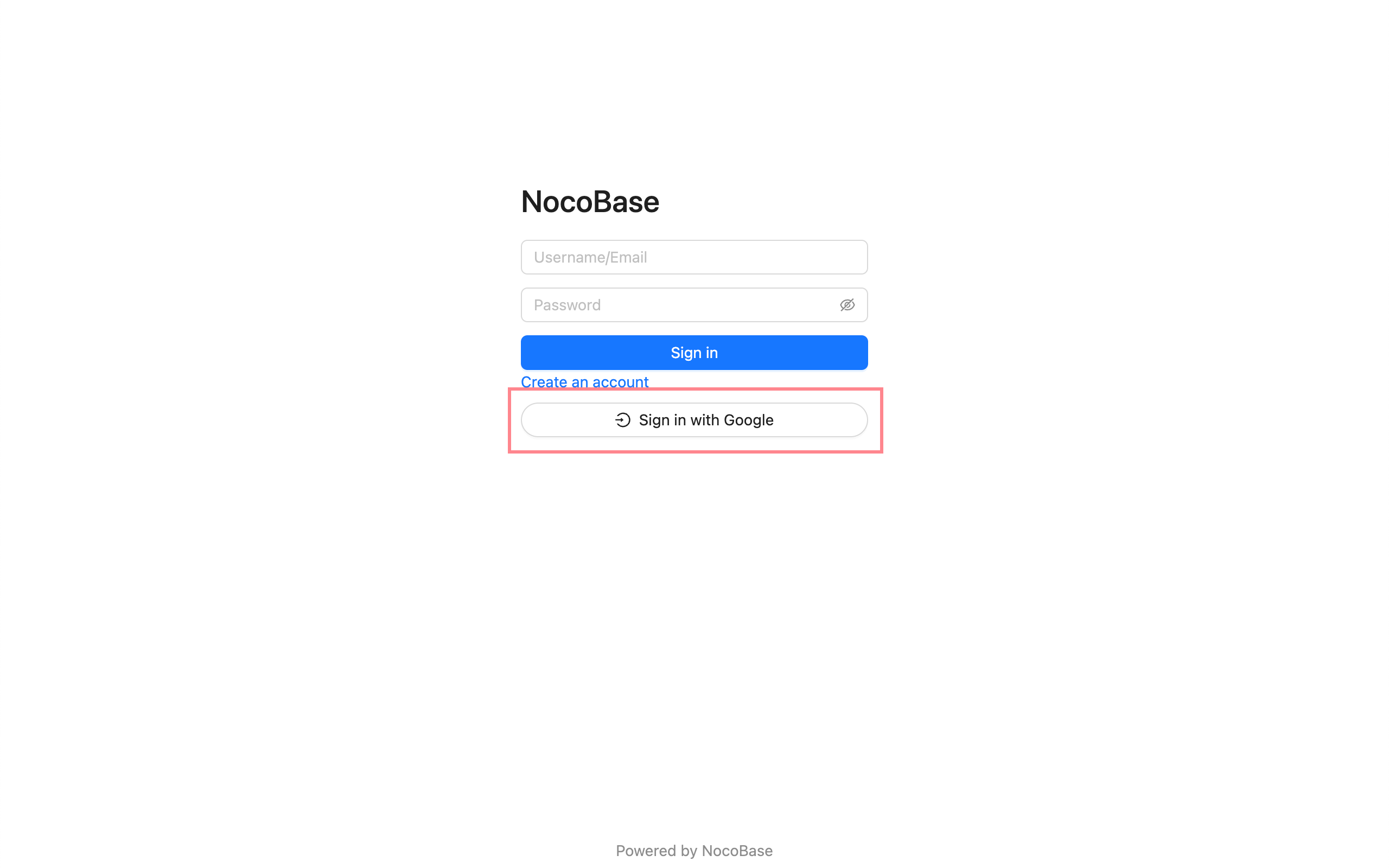

Giriş Yapma

Giriş sayfasını ziyaret edin ve üçüncü taraf girişi başlatmak için giriş formunun altındaki düğmeye tıklayın.