Ця документація була автоматично перекладена штучним інтелектом.

Інтеграція єдиного входу (SSO)

NocoBase пропонує комплексні рішення для єдиного входу (SSO), що підтримують різноманітні поширені протоколи автентифікації для безшовної інтеграції з наявними корпоративними системами ідентифікації.

Огляд

Єдиний вхід дозволяє користувачам отримувати доступ до кількох пов'язаних, але незалежних систем за допомогою одного набору облікових даних. Користувачам достатньо авторизуватися один раз, щоб отримати доступ до всіх авторизованих застосунків, без необхідності повторно вводити ім'я користувача та пароль. Це не тільки покращує користувацький досвід, але й підвищує безпеку системи та ефективність управління.

Підтримувані протоколи автентифікації

NocoBase підтримує наступні протоколи та методи автентифікації за допомогою плагінів:

Корпоративні протоколи SSO

-

SAML 2.0: Відкритий стандарт на основі XML, широко використовується для корпоративної автентифікації ідентифікації. Підходить для сценаріїв, що вимагають інтеграції з корпоративними постачальниками ідентифікації (IdP).

-

OIDC (OpenID Connect): Сучасний рівень автентифікації, побудований на OAuth 2.0, що надає механізми автентифікації та авторизації. Підтримує інтеграцію з основними постачальниками ідентифікації (наприклад, Google, Azure AD тощо).

-

CAS (Central Authentication Service): Протокол єдиного входу, розроблений Єльським університетом, широко застосовується у вищих навчальних закладах та освітніх установах.

-

LDAP: Полегшений протокол доступу до каталогів, що використовується для доступу та підтримки розподілених служб інформації каталогів. Підходить для сценаріїв, що вимагають інтеграції з Active Directory або іншими LDAP-серверами.

Автентифікація через сторонні платформи

-

WeCom (WeChat Work): Підтримує вхід за QR-кодом WeCom та безшовну автентифікацію всередині застосунку WeCom.

-

DingTalk: Підтримує вхід за QR-кодом DingTalk та безшовну автентифікацію всередині застосунку DingTalk.

Інші методи автентифікації

-

SMS-верифікація: Автентифікація за допомогою коду підтвердження, надісланого на мобільний телефон.

-

Ім'я користувача/Пароль: Вбудований базовий метод автентифікації NocoBase.

Етапи інтеграції

1. Встановлення плагіна автентифікації

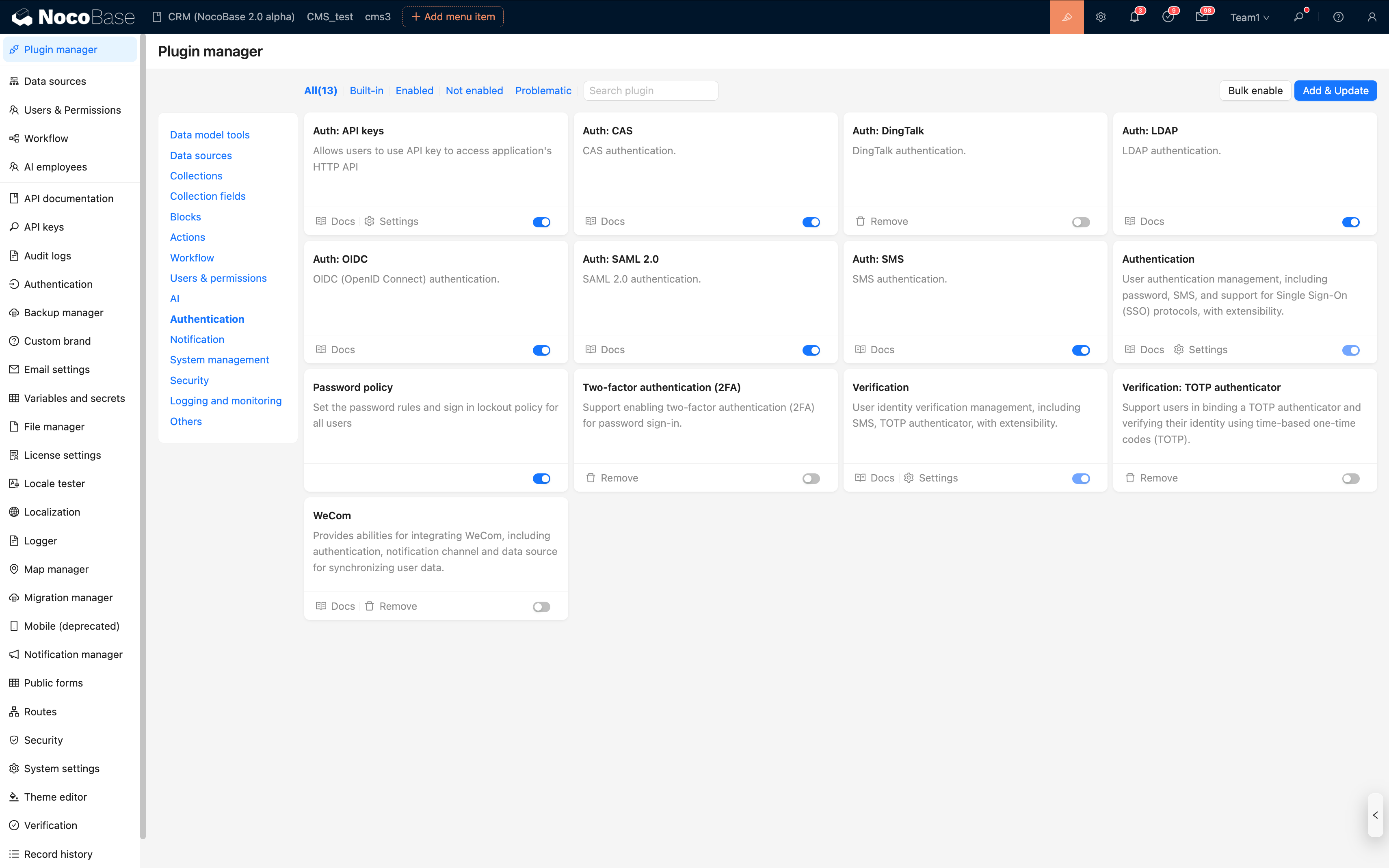

Залежно від ваших потреб, знайдіть та встановіть відповідний плагін автентифікації в менеджері плагінів. Більшість плагінів автентифікації SSO вимагають окремої покупки або підписки.

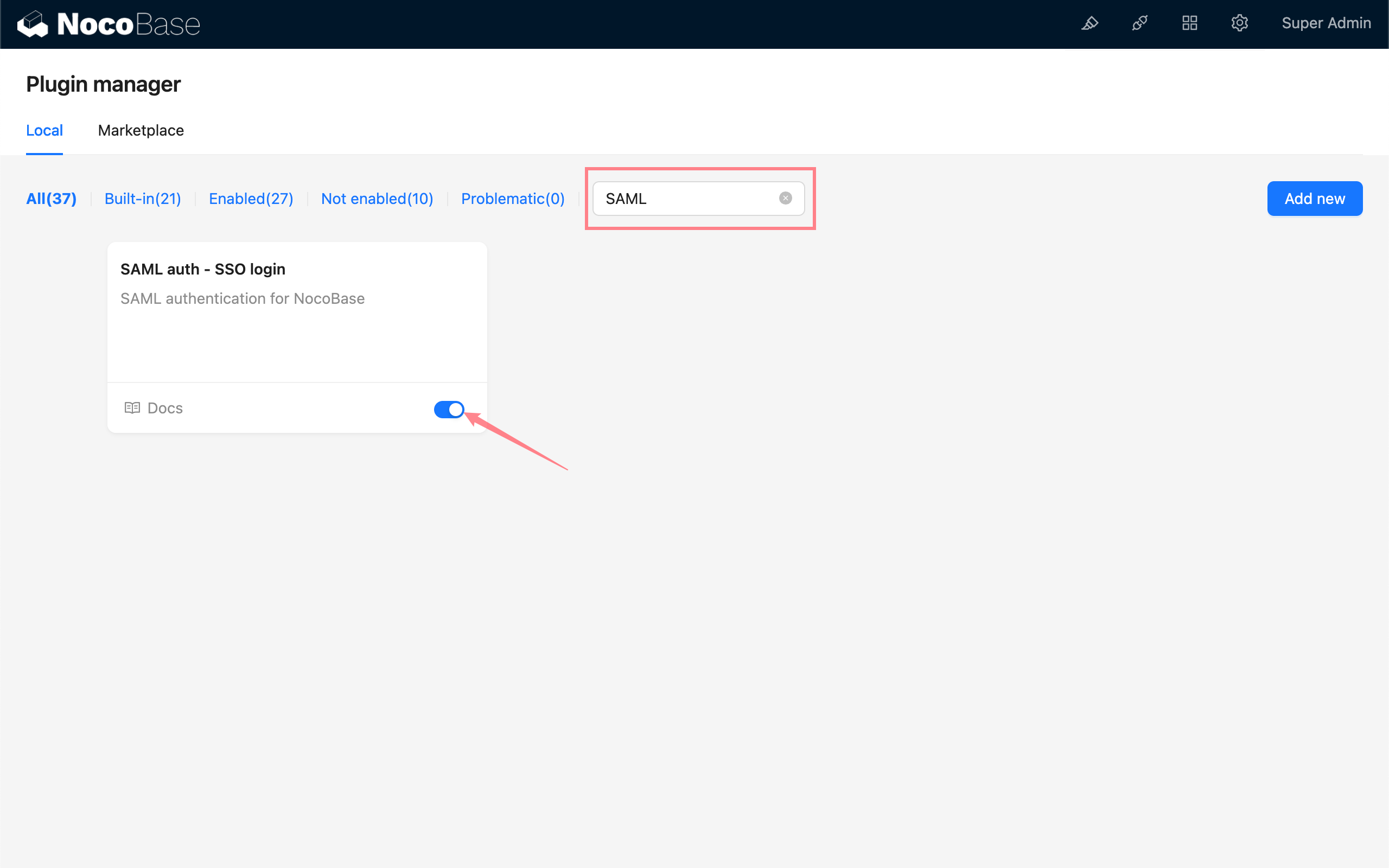

Наприклад, встановіть плагін автентифікації SAML 2.0:

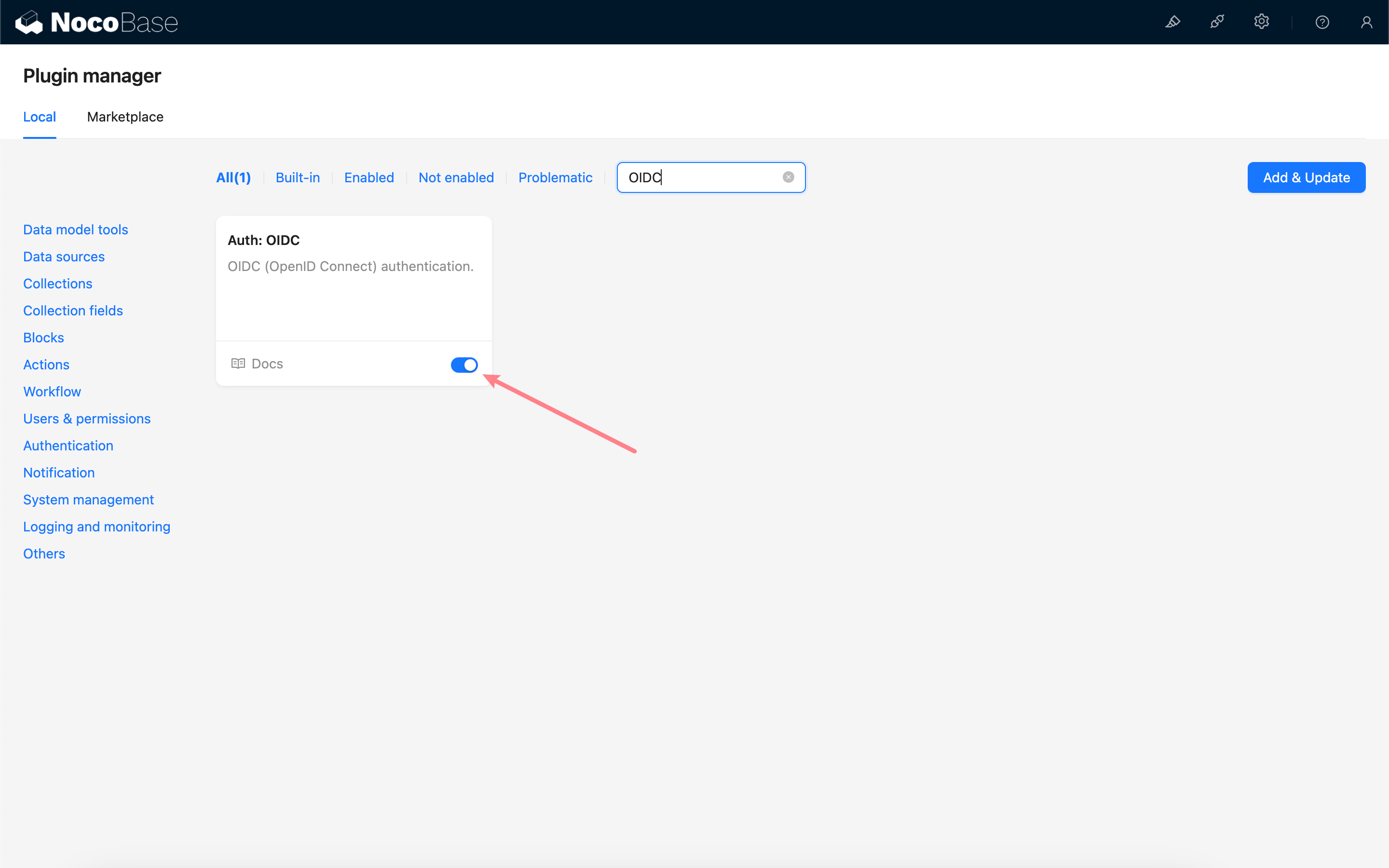

Або встановіть плагін автентифікації OIDC:

2. Налаштування методу автентифікації

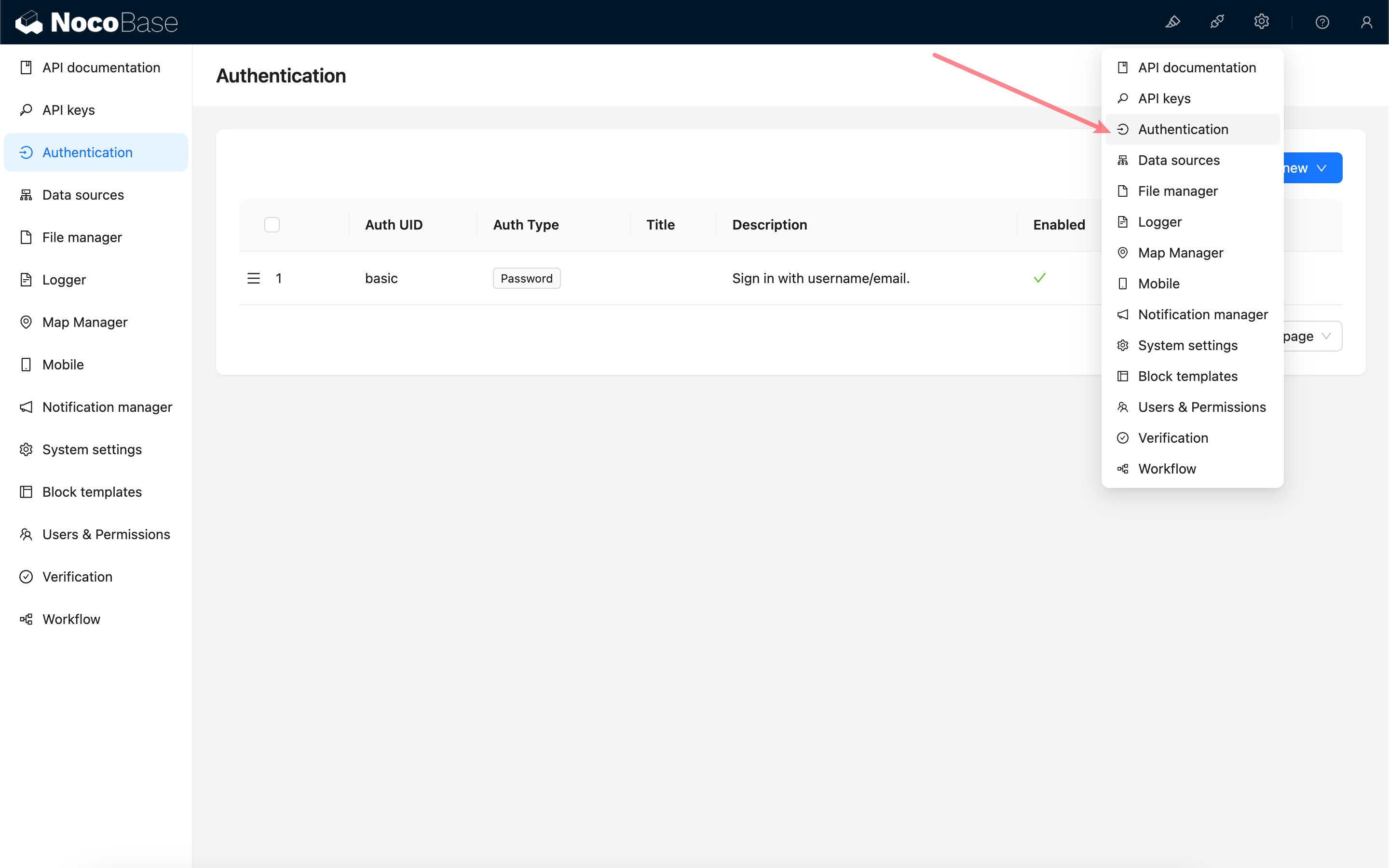

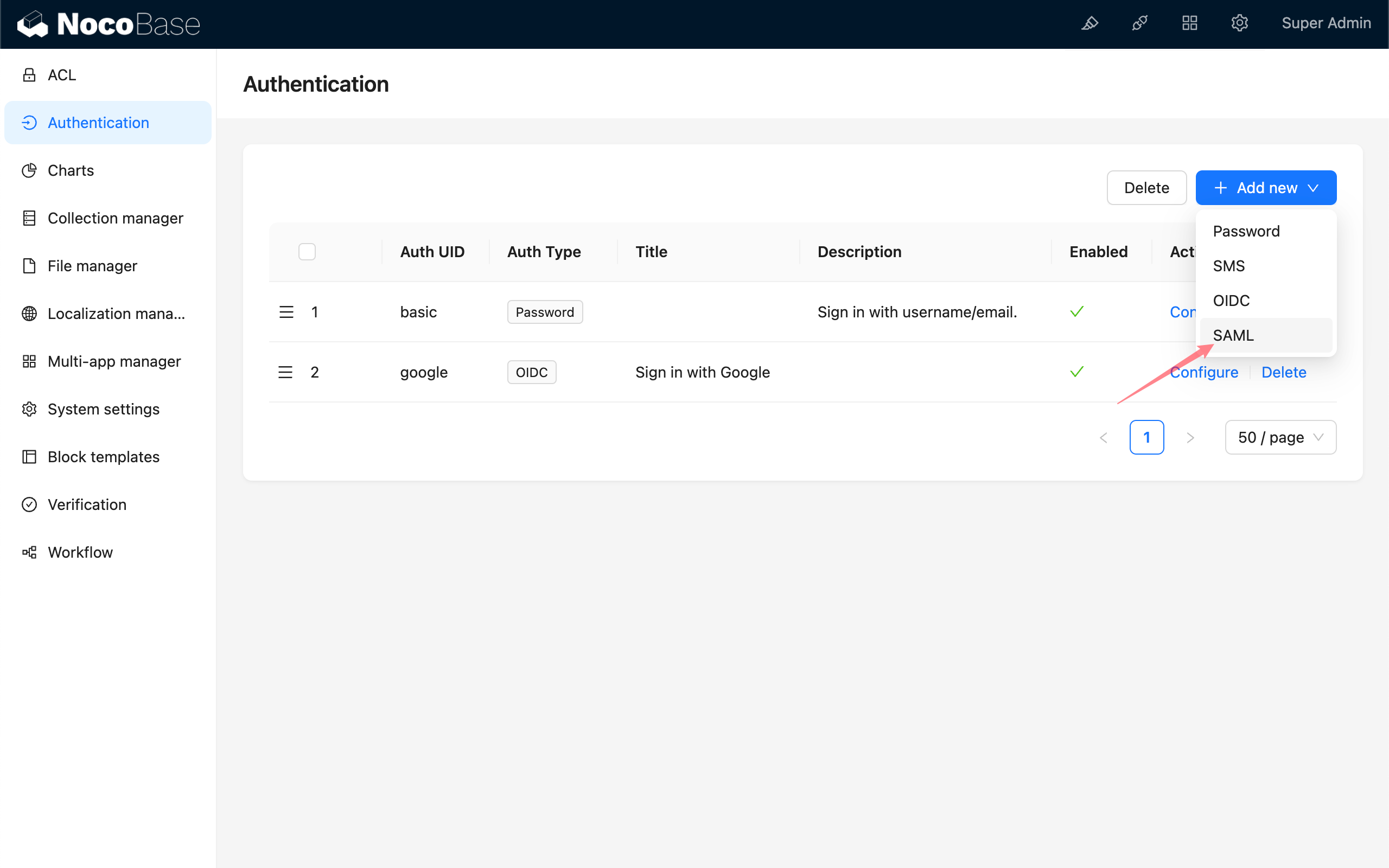

- Перейдіть на сторінку Системні налаштування > Автентифікація користувачів

- Натисніть Додати метод автентифікації

- Виберіть встановлений тип автентифікації (наприклад, SAML)

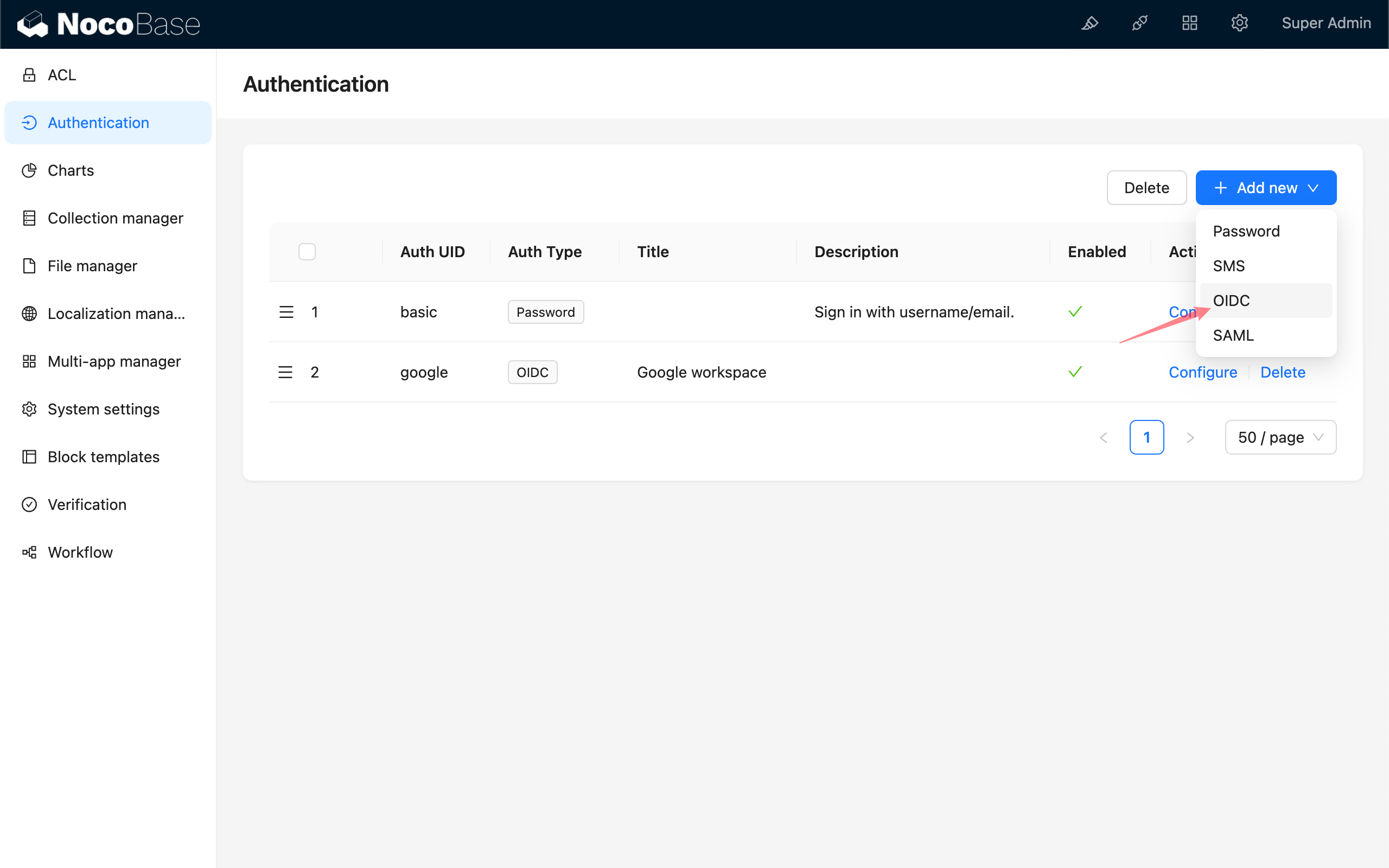

Або виберіть OIDC:

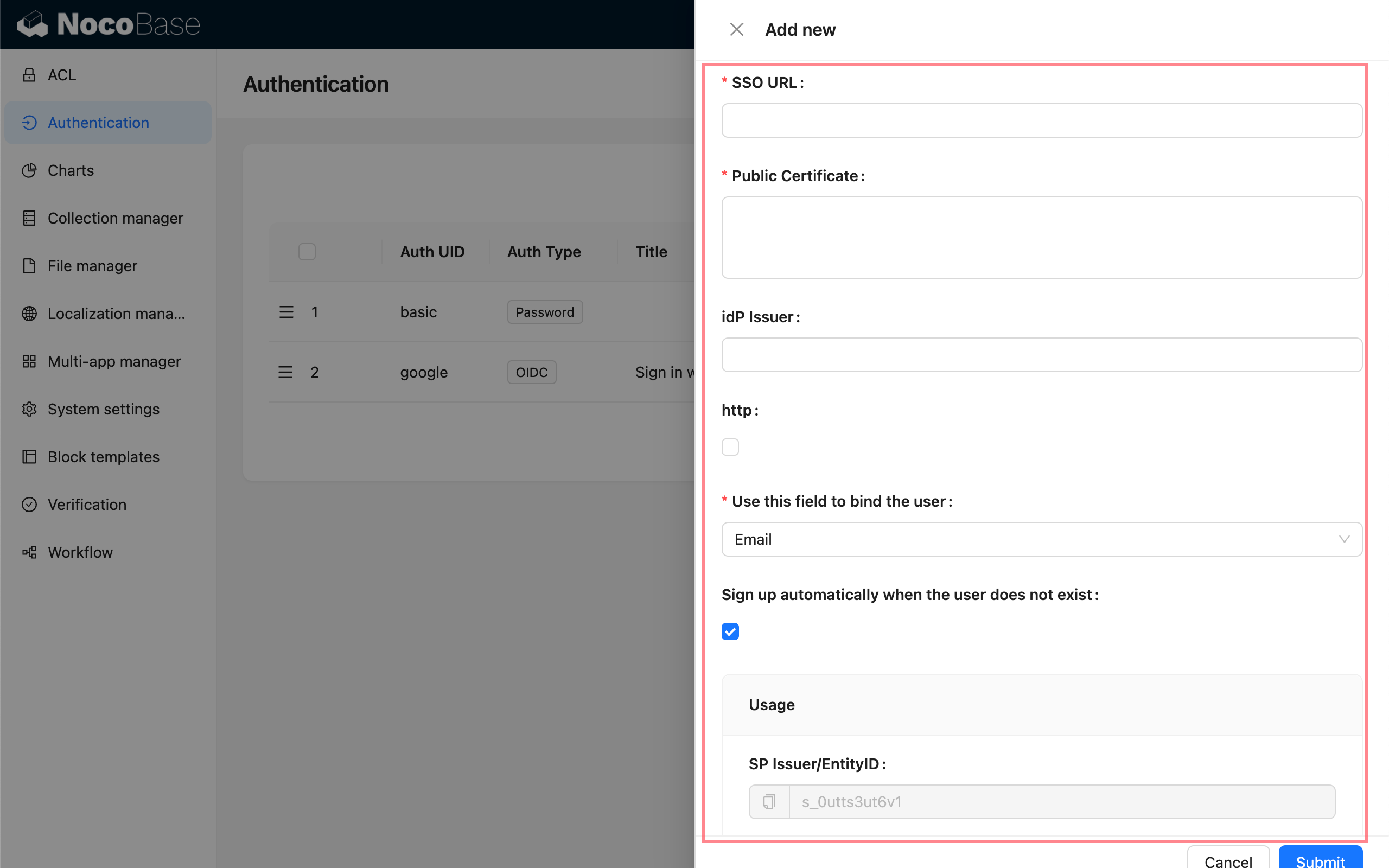

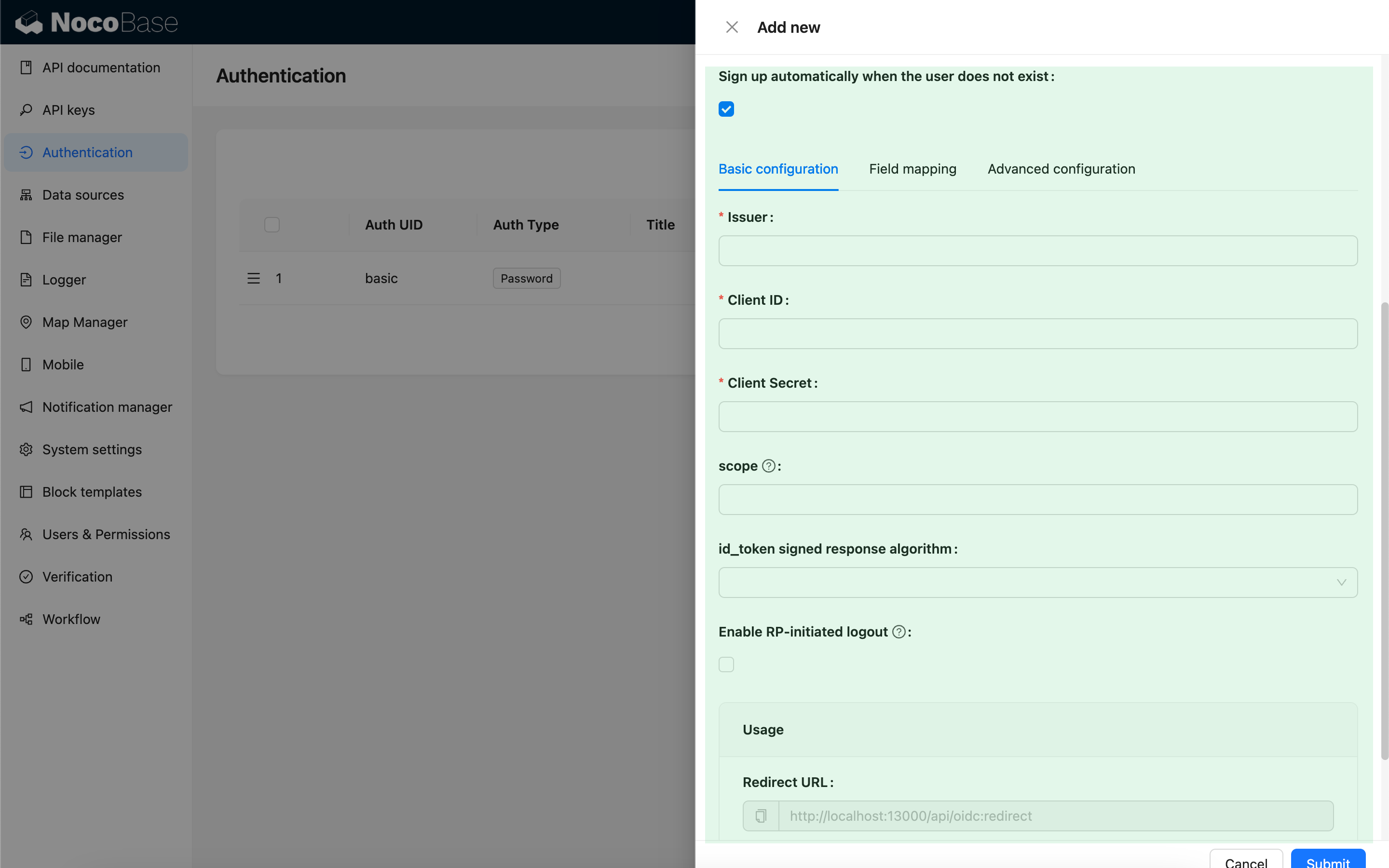

- Налаштуйте необхідні параметри згідно з підказками

3. Налаштування постачальника ідентифікації

Кожен протокол автентифікації вимагає налаштування відповідної інформації про постачальника ідентифікації:

- SAML: Налаштуйте метадані IdP, сертифікати тощо.

- OIDC: Налаштуйте Client ID, Client Secret, кінцеву точку виявлення тощо.

- CAS: Налаштуйте адресу CAS-сервера.

- LDAP: Налаштуйте адресу LDAP-сервера, Bind DN тощо.

- WeCom/DingTalk: Налаштуйте облікові дані застосунку, Corp ID тощо.

4. Тестування автентифікації

Після завершення налаштування рекомендується провести тестування:

- Вийдіть з поточної сесії.

- На сторінці входу виберіть налаштований метод SSO.

- Завершіть процес автентифікації постачальника ідентифікації.

- Перевірте, чи вдалося успішно увійти в NocoBase.

Зіставлення користувачів та призначення ролей

Після успішної автентифікації SSO, NocoBase автоматично обробляє облікові записи користувачів:

- Перший вхід: Автоматично створює новий обліковий запис користувача та синхронізує базову інформацію (псевдонім, електронну пошту тощо) від постачальника ідентифікації.

- Повторний вхід: Використовує наявний обліковий запис; можна вибрати, чи синхронізувати оновлену інформацію про користувача.

- Призначення ролей: Можна налаштувати ролі за замовчуванням або автоматично призначати ролі на основі поля ролі в інформації про користувача.

Рекомендації з безпеки

- Використовуйте HTTPS: Переконайтеся, що NocoBase розгорнуто в середовищі HTTPS для захисту передачі даних автентифікації.

- Регулярно оновлюйте сертифікати: Своєчасно оновлюйте та змінюйте облікові дані безпеки, такі як сертифікати SAML.

- Налаштуйте білий список URL-адрес зворотного виклику: Правильно налаштуйте URL-адреси зворотного виклику NocoBase у постачальнику ідентифікації.

- Принцип найменших привілеїв: Призначайте користувачам SSO відповідні ролі та дозволи.

- Увімкніть аудит журналів: Записуйте та відстежуйте дії входу SSO.

Усунення несправностей

Не вдається увійти через SSO?

- Перевірте, чи правильна конфігурація постачальника ідентифікації.

- Переконайтеся, що URL-адреси зворотного виклику налаштовані правильно.

- Перегляньте журнали NocoBase для отримання детальної інформації про помилки.

- Переконайтеся, що сертифікати та ключі дійсні.

Інформація про користувача не синхронізується?

- Перевірте атрибути користувача, що повертаються постачальником ідентифікації.

- Перевірте, чи правильна конфігурація зіставлення полів.

- Переконайтеся, що опцію синхронізації інформації про користувача увімкнено.

Як підтримувати кілька методів автентифікації одночасно?

NocoBase підтримує одночасне налаштування кількох методів автентифікації. Користувачі можуть вибрати відповідний метод на сторінці входу.