Questa documentazione è stata tradotta automaticamente dall'IA.

Crittografia

Introduzione

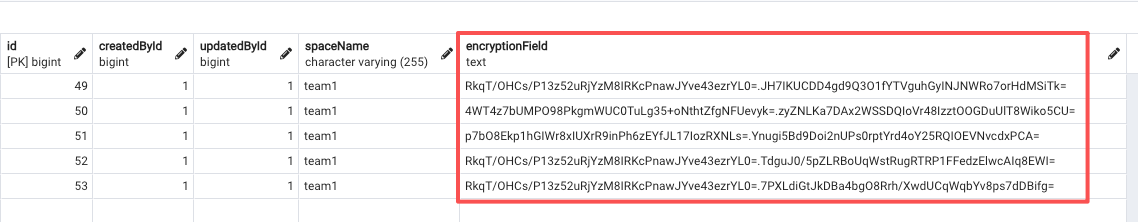

Alcuni dati aziendali sensibili, come numeri di telefono dei clienti, indirizzi email, numeri di carta, ecc., possono essere crittografati. Dopo la crittografia, questi dati vengono archiviati nel database sotto forma di testo cifrato.

Crittografia

Il plugin genera automaticamente una chiave applicazione, che viene salvata nella directory /storage/apps/main/encryption-field-keys.

Il file della chiave applicazione prende il nome dall'ID della chiave e ha l'estensione .key. Si prega di non modificare il nome del file arbitrariamente.

Si prega di conservare con cura il file della chiave applicazione. Se questo file viene perso, i dati crittografati non potranno essere decifrati.

Se il plugin è abilitato da una sotto-applicazione, la chiave viene salvata di default nella directory /storage/apps/${nome_sotto_applicazione}/encryption-field-keys.

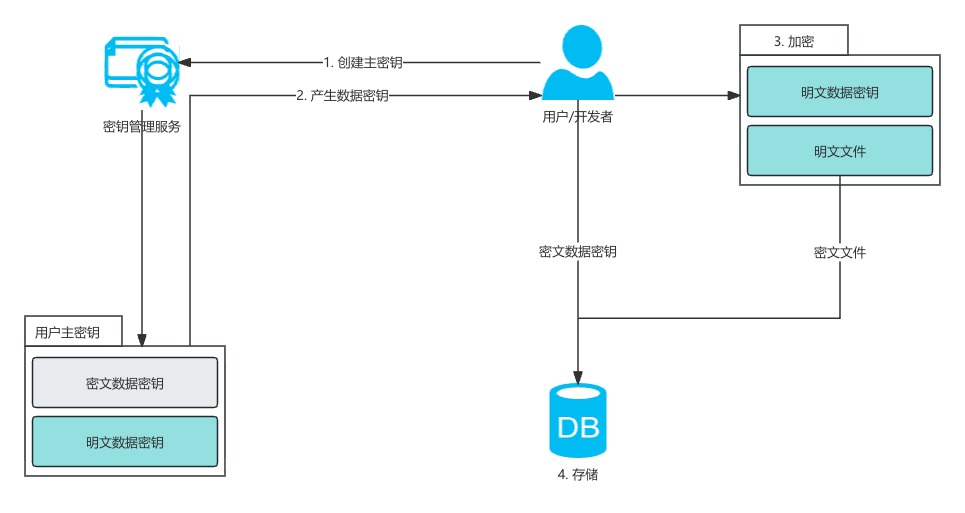

Come funziona

Utilizza la crittografia a busta (Envelope Encryption).

Processo di creazione della chiave

- La prima volta che viene creato un campo crittografato, il sistema genera automaticamente una

chiave applicazionea 32 bit, che viene salvata nella directory di archiviazione predefinita con codifica Base64. - Ogni volta che viene creato un nuovo campo crittografato, viene generata una

chiave campocasuale a 32 bit per quel campo. Questa viene quindi crittografata utilizzando lachiave applicazionee unvettore di crittografia del campoa 16 bit generato casualmente (algoritmo di crittografiaAES), e infine salvata nel campooptionsdella tabellafields.

Processo di crittografia del campo

- Ogni volta che si scrivono dati in un campo crittografato, si recuperano prima la

chiave campocrittografata e ilvettore di crittografia del campodal campooptionsdella tabellafields. - Si decifra la

chiave campocrittografata utilizzando lachiave applicazionee ilvettore di crittografia del campo. Successivamente, i dati vengono crittografati utilizzando lachiave campoe unvettore di crittografia dei datia 16 bit generato casualmente (algoritmo di crittografiaAES). - I dati vengono firmati utilizzando la

chiave campodecifrata (algoritmo di digestHMAC-SHA256) e convertiti in una stringa con codifica Base64 (lafirma dei datirisultante viene successivamente utilizzata per il recupero dei dati). - Si concatenano in binario il

vettore di crittografia dei datia 16 bit e iltesto cifratocrittografato, quindi si converte il risultato in una stringa con codifica Base64. - Si concatenano la stringa con codifica Base64 della

firma dei datie la stringa con codifica Base64 deltesto cifratoconcatenato, separandole con un.. - Si salva la stringa finale concatenata nel database.

Variabili d'ambiente

Se si desidera specificare una chiave applicazione personalizzata, è possibile utilizzare la variabile d'ambiente ENCRYPTION_FIELD_KEY_PATH. Il plugin caricherà il file presente in quel percorso come chiave applicazione.

Requisiti per il file della chiave applicazione:

- L'estensione del file deve essere

.key. - Il nome del file verrà utilizzato come ID della chiave; si raccomanda l'uso di un UUID per garantirne l'unicità.

- Il contenuto del file deve essere costituito da 32 byte di dati binari codificati in Base64.

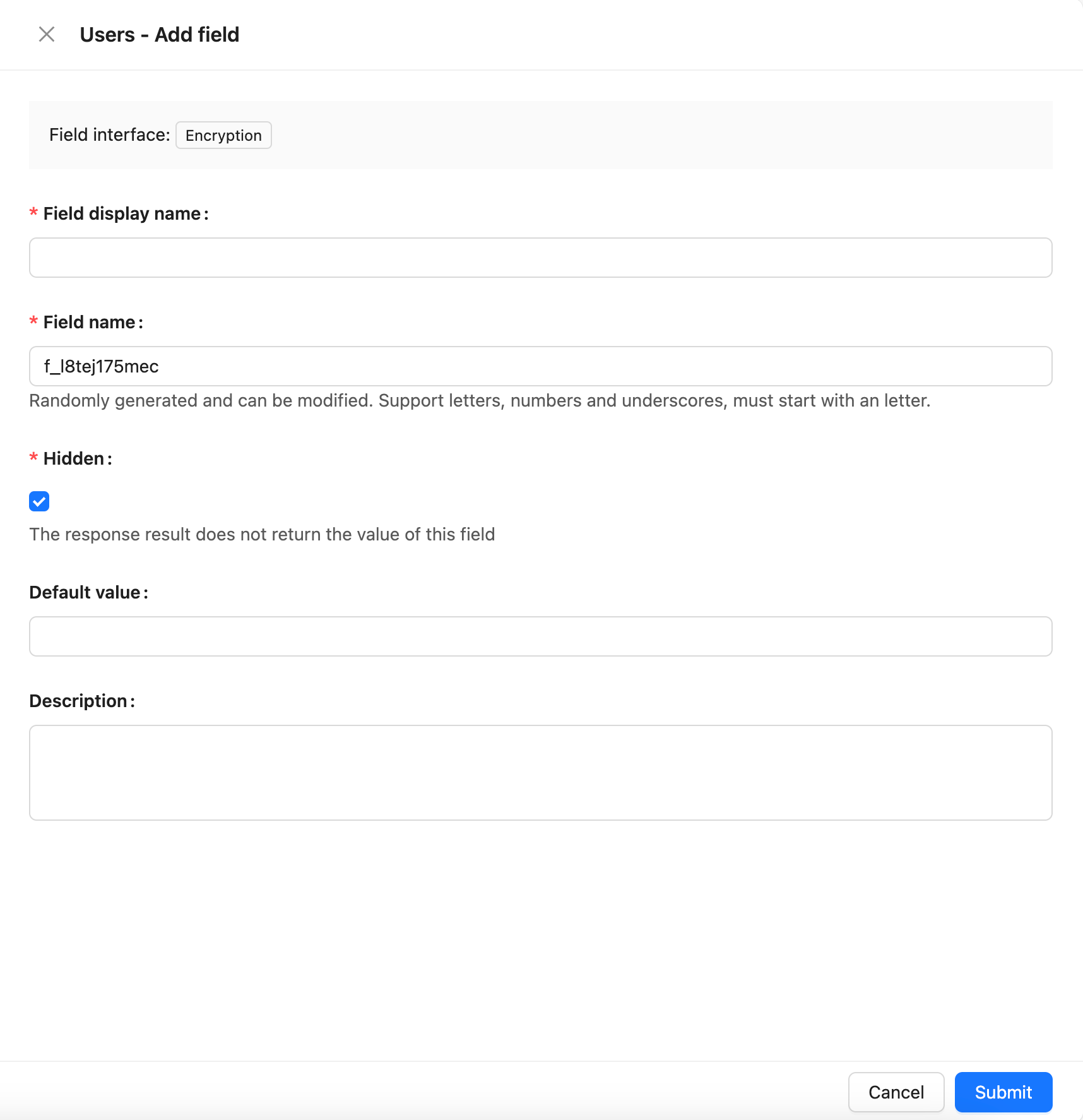

Configurazione del campo

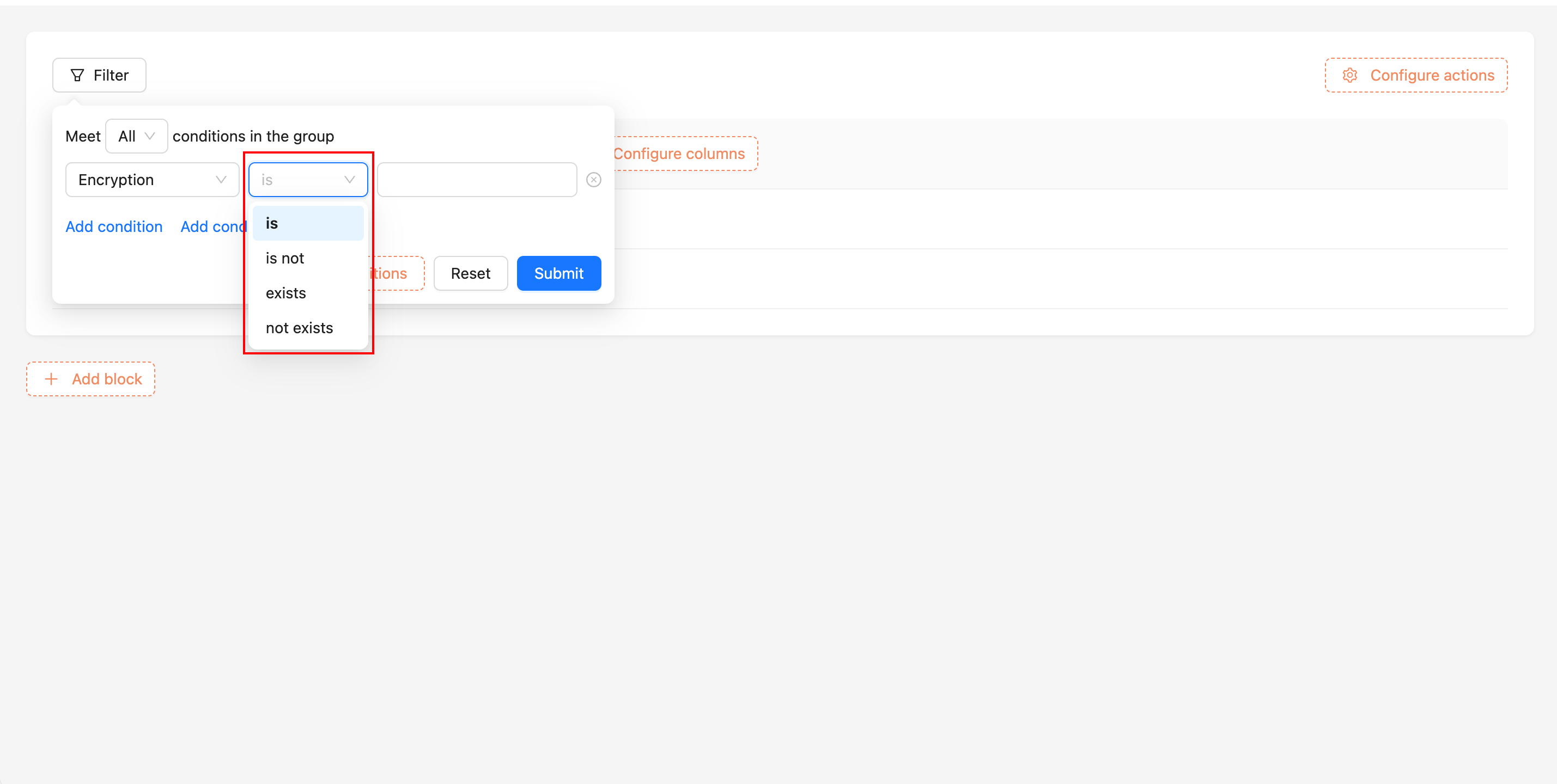

Impatto della crittografia sul filtraggio

I campi crittografati supportano solo i seguenti operatori di filtro: uguale a, diverso da, esiste, non esiste.

Flusso di lavoro del filtraggio:

- Si recupera la

chiave campodel campo crittografato e la si decifra utilizzando lachiave applicazione. - Si utilizza la

chiave campoper firmare il testo di ricerca inserito dall'utente (algoritmo di digestHMAC-SHA256). - Si concatena la firma con un separatore

.e si esegue una ricerca per corrispondenza di prefisso sul campo crittografato nel database.

Rotazione delle chiavi

Prima di utilizzare il comando nocobase key-rotation, si assicuri che il plugin sia stato caricato dall'applicazione.

Quando si migra un'applicazione a un nuovo ambiente e non si desidera continuare a utilizzare la stessa chiave del vecchio ambiente, è possibile usare il comando nocobase key-rotation per sostituire la chiave applicazione.

L'esecuzione del comando di rotazione delle chiavi richiede la specifica della chiave applicazione del vecchio ambiente. Dopo l'esecuzione, verrà generata una nuova chiave applicazione, che sostituirà la vecchia. La nuova chiave applicazione verrà salvata (codificata in Base64) nella directory predefinita.

Se si desidera sostituire la chiave applicazione di una sotto-applicazione, è necessario aggiungere il parametro --app-name e specificare il name della sotto-applicazione.