Ten dokument został przetłumaczony przez AI. W przypadku niedokładności, proszę odnieść się do wersji angielskiej

Uwierzytelnianie: OIDC

This feature is provided by the commercial plugin «Uwierzytelnianie: OIDC», please purchase to useWprowadzenie

Wtyczka Uwierzytelnianie: OIDC działa zgodnie ze standardem protokołu OIDC (Open ConnectID), wykorzystując tryb przepływu kodu autoryzacji (Authorization Code Flow), aby umożliwić użytkownikom logowanie się do NocoBase za pomocą kont dostarczanych przez zewnętrznych dostawców tożsamości (IdP).

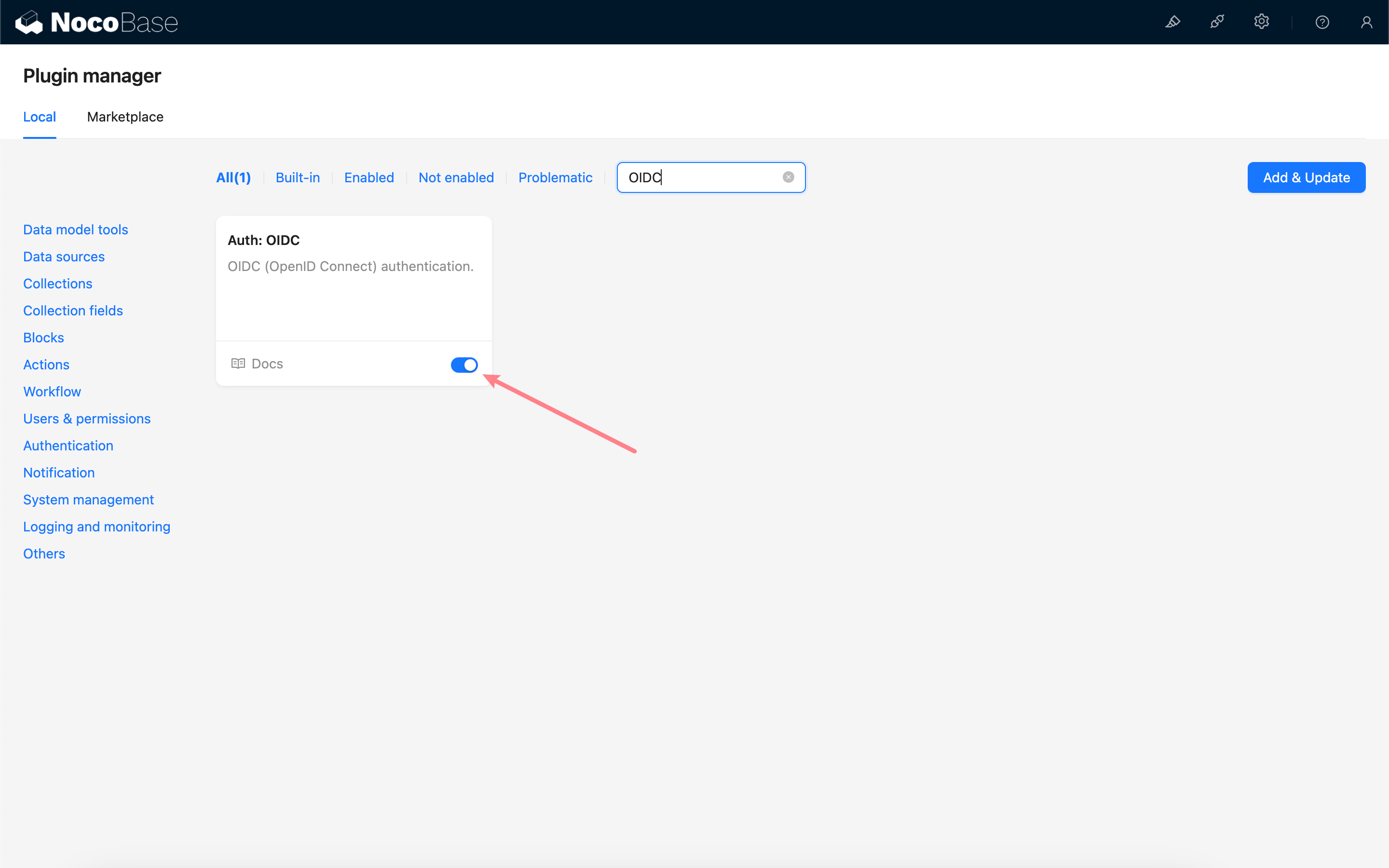

Aktywacja wtyczki

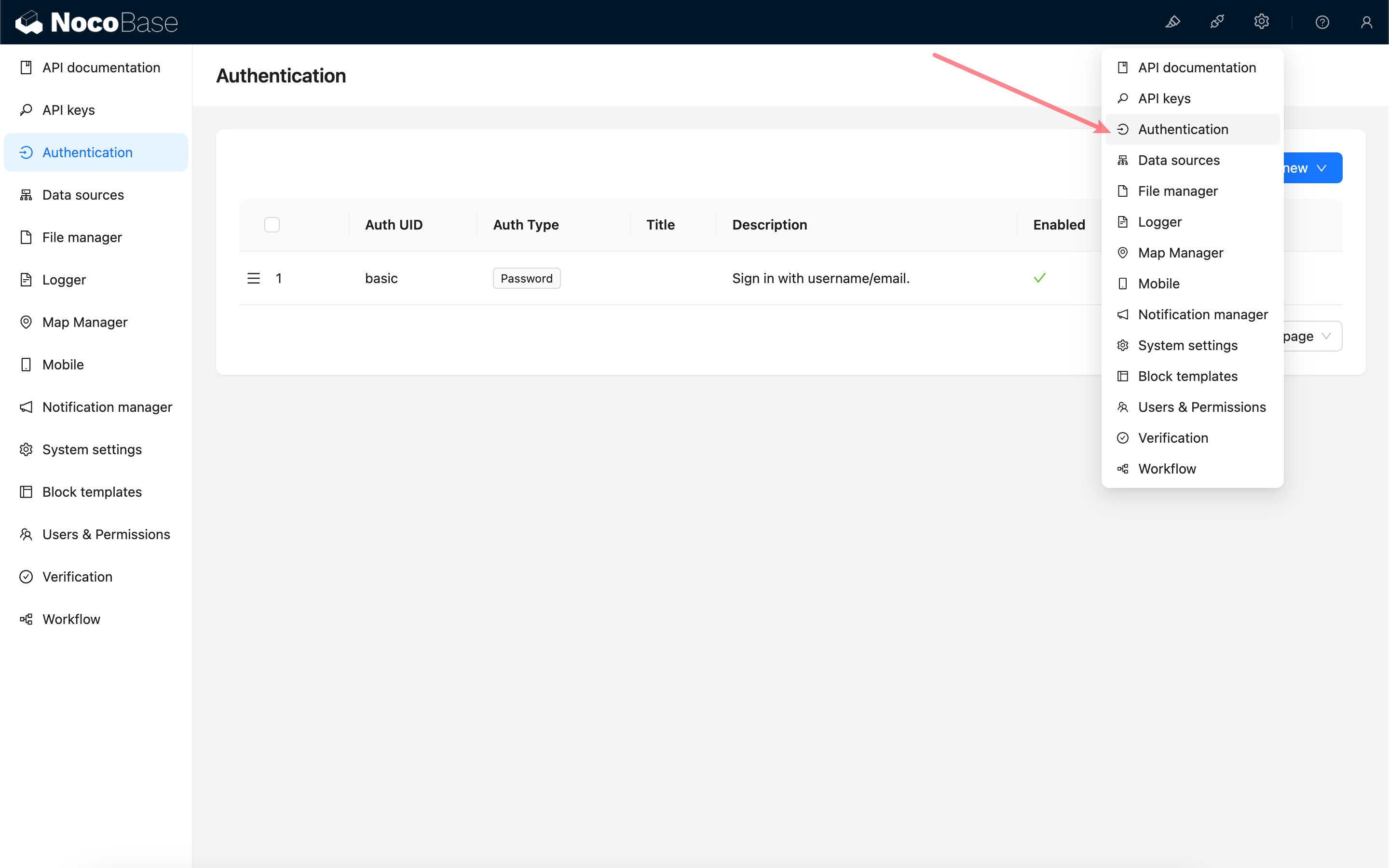

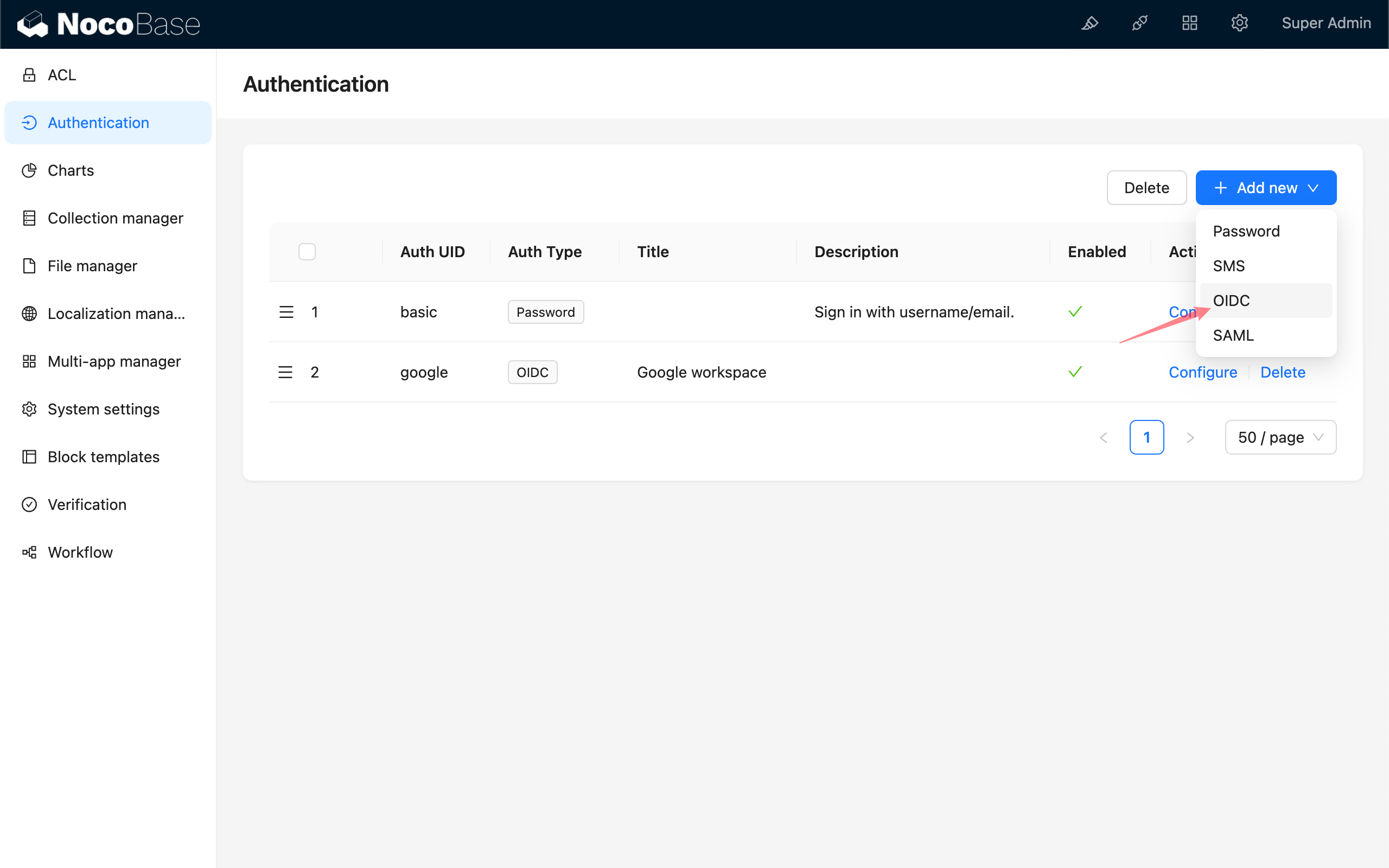

Dodawanie uwierzytelniania OIDC

Proszę przejść do strony zarządzania wtyczkami uwierzytelniania użytkowników.

Dodaj - OIDC

Konfiguracja

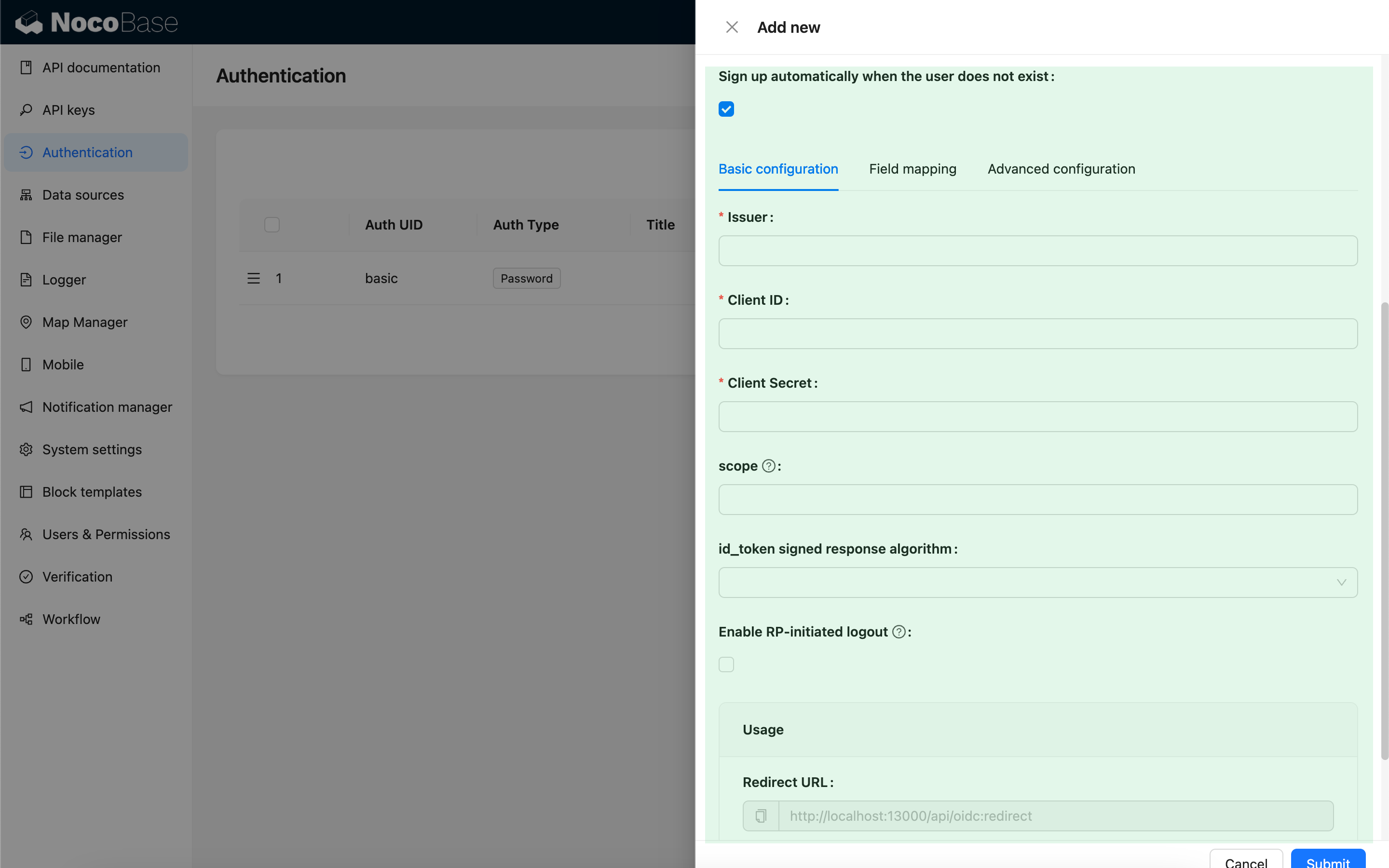

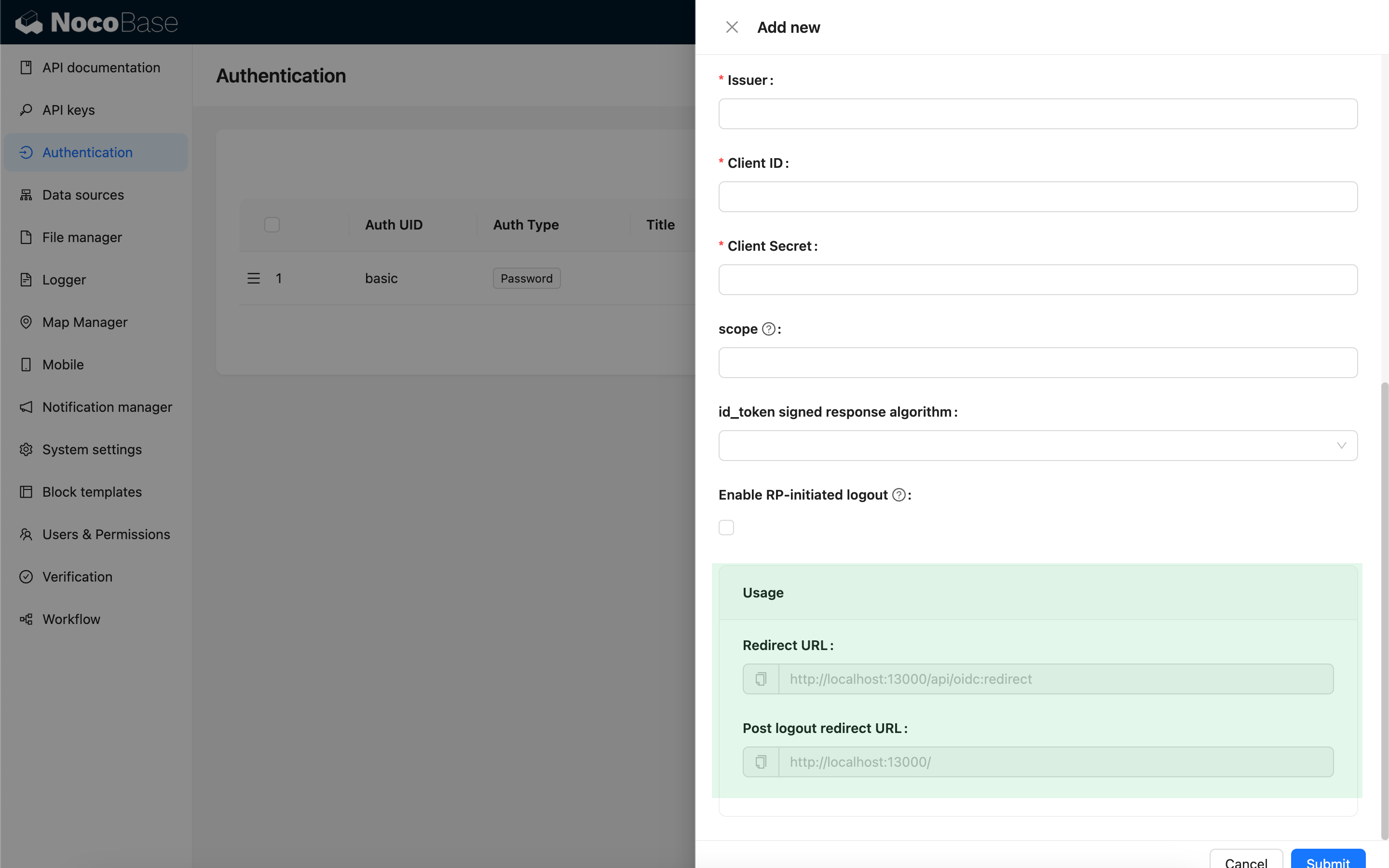

Konfiguracja podstawowa

| Ustawienie | Opis | Wersja |

|---|---|---|

| Sign up automatically when the user does not exist | Czy automatycznie utworzyć nowego użytkownika, jeśli nie zostanie znaleziony żaden istniejący użytkownik do powiązania. | - |

| Issuer | Wystawca (issuer) dostarczany przez IdP, zazwyczaj kończy się na /.well-known/openid-configuration. | - |

| Client ID | ID klienta | - |

| Client Secret | Sekret klienta | - |

| scope | Opcjonalne, domyślnie openid email profile. | - |

| id_token signed response algorithm | Algorytm podpisu dla id_token, domyślnie RS256. | - |

| Enable RP-initiated logout | Włącza wylogowanie inicjowane przez RP (RP-initiated logout). Wylogowuje sesję IdP, gdy użytkownik się wyloguje. Adres URL przekierowania po wylogowaniu (Post logout redirect URL) dla IdP powinien być tym, który jest podany w sekcji Użycie. | v1.3.44-beta |

Mapowanie pól

| Ustawienie | Opis |

|---|---|

| Field Map | Mapowanie pól. NocoBase obsługuje mapowanie pól takich jak pseudonim, e-mail i numer telefonu. Domyślny pseudonim używa openid. |

| Use this field to bind the user | Pole używane do dopasowania i powiązania z istniejącymi użytkownikami. Można wybrać e-mail lub nazwę użytkownika, domyślnie jest to e-mail. IdP musi dostarczyć informacje o użytkowniku zawierające pole email lub username. |

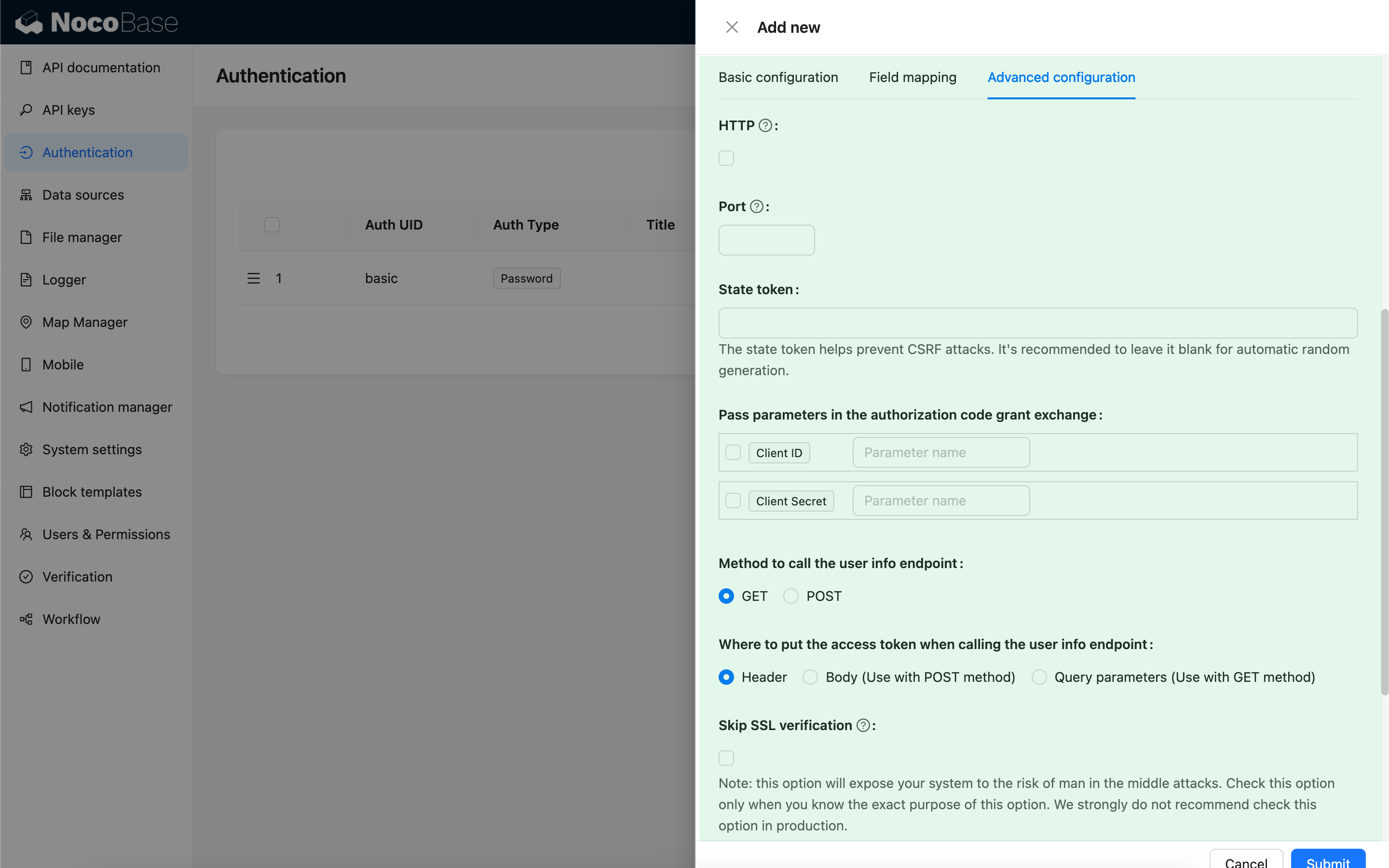

Konfiguracja zaawansowana

| Ustawienie | Opis | Wersja |

|---|---|---|

| HTTP | Czy adres URL zwrotny NocoBase używa protokołu HTTP, domyślnie https. | - |

| Port | Port dla adresu URL zwrotnego NocoBase, domyślnie 443/80. | - |

| State token | Służy do weryfikacji źródła żądania i zapobiegania atakom CSRF. Można podać stałą wartość, ale zdecydowanie zaleca się pozostawienie tego pola pustego, aby domyślnie generować wartości losowe. Jeśli zdecydują się Państwo na użycie stałej wartości, prosimy o dokładną ocenę środowiska użytkowania i ryzyka bezpieczeństwa. | - |

| Pass parameters in the authorization code grant exchange | Niektóre IdP mogą wymagać przekazania Client ID lub Client Secret jako parametrów podczas wymiany kodu na token. Można zaznaczyć tę opcję i określić odpowiednie nazwy parametrów. | - |

| Method to call the user info endpoint | Metoda HTTP używana podczas wywoływania API informacji o użytkowniku. | - |

| Where to put the access token when calling the user info endpoint | Sposób przekazywania tokenu dostępu podczas wywoływania API informacji o użytkowniku: - Header - W nagłówku żądania (domyślnie). - Body - W treści żądania, używane z metodą POST.- Query parameters - Jako parametry zapytania, używane z metodą GET. | - |

| Skip SSL verification | Pomiń weryfikację SSL podczas wysyłania żądań do API IdP. Ta opcja naraża Państwa system na ryzyko ataków typu man-in-the-middle. Proszę zaznaczać tę opcję tylko wtedy, gdy dokładnie rozumieją Państwo jej przeznaczenie i konsekwencje. Zdecydowanie odradza się używanie tego ustawienia w środowiskach produkcyjnych. | v1.3.40-beta |

Użycie

| Ustawienie | Opis |

|---|---|

| Redirect URL | Służy do konfiguracji adresu URL przekierowania w IdP. |

| Post logout redirect URL | Służy do konfiguracji adresu URL przekierowania po wylogowaniu (Post logout redirect URL) w IdP, gdy włączone jest wylogowanie inicjowane przez RP. |

Podczas testowania lokalnego proszę używać 127.0.0.1 zamiast localhost jako adresu URL, ponieważ logowanie OIDC wymaga zapisania stanu (state) w pliku cookie klienta w celu weryfikacji bezpieczeństwa. Jeśli podczas logowania okno mignie, ale logowanie nie powiedzie się, proszę sprawdzić logi serwera pod kątem niezgodności stanu oraz upewnić się, że parametr stanu jest zawarty w pliku cookie żądania. Taka sytuacja zazwyczaj występuje, gdy stan w pliku cookie klienta nie odpowiada stanowi przekazanemu w żądaniu.

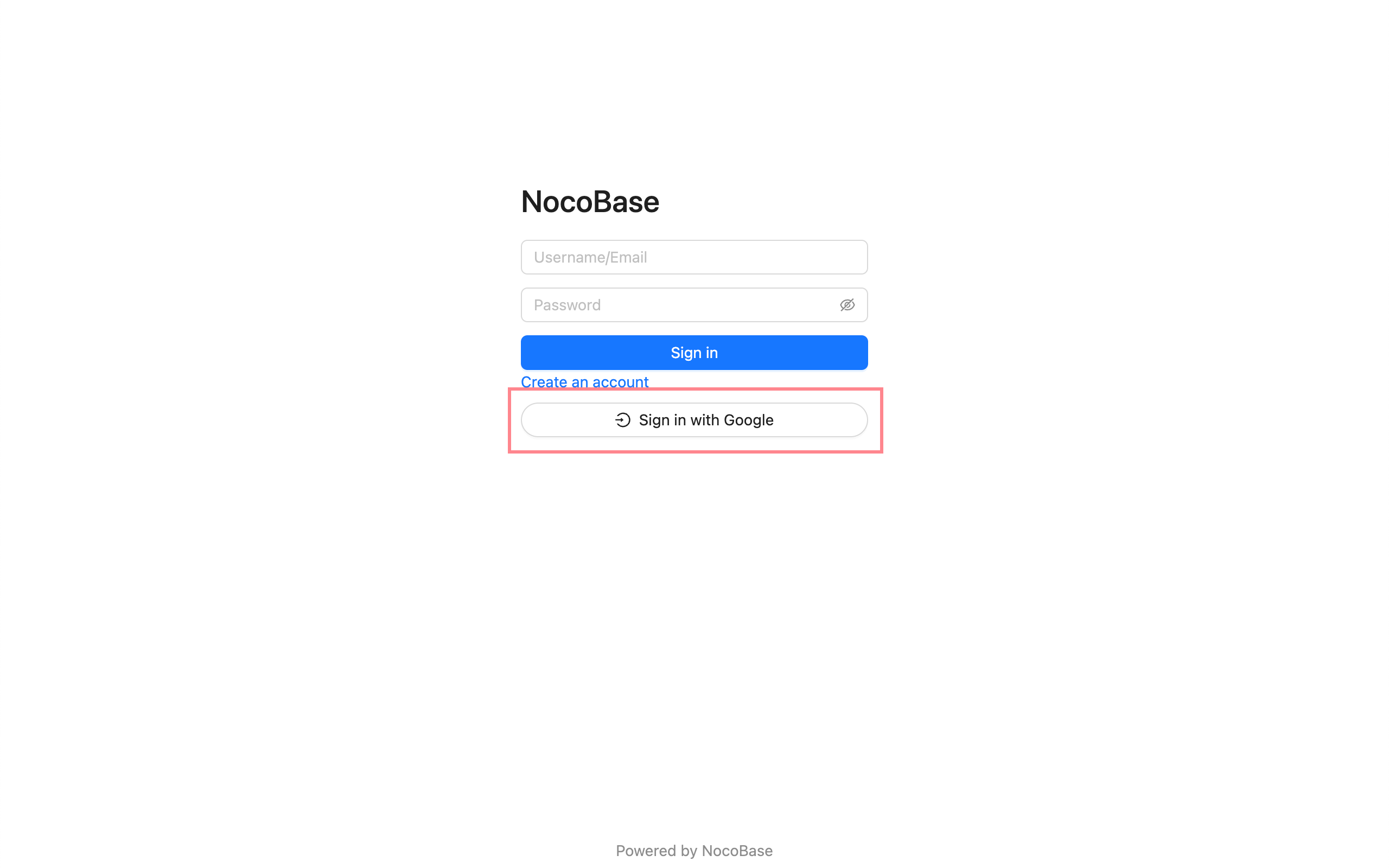

Logowanie

Proszę odwiedzić stronę logowania i kliknąć przycisk pod formularzem logowania, aby zainicjować logowanie za pomocą usługi zewnętrznej.