Ця документація була автоматично перекладена штучним інтелектом.

Шифрування

Вступ

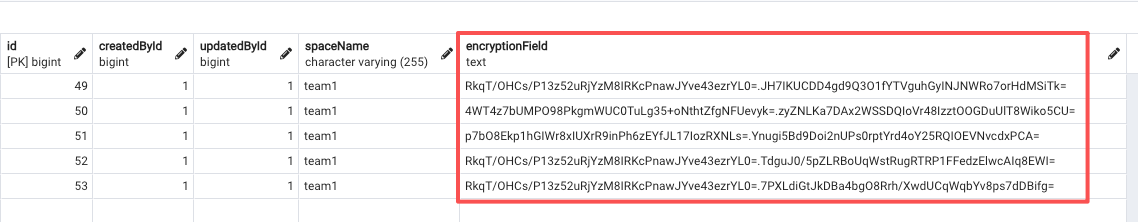

Деякі конфіденційні бізнес-дані, такі як номери телефонів клієнтів, електронні адреси, номери карток тощо, можуть бути зашифровані. Після шифрування вони зберігаються в базі даних у вигляді шифрованого тексту.

Способи шифрування

Плагін автоматично генерує ключ застосунку, який зберігається в каталозі /storage/apps/main/encryption-field-keys.

Файл ключа застосунку має назву ID ключа з розширенням .key. Будь ласка, не змінюйте назву файлу без потреби.

Будь ласка, надійно зберігайте файл ключа застосунку. Якщо ви його втратите, зашифровані дані неможливо буде розшифрувати.

Якщо плагін увімкнено для дочірнього застосунку, ключ за замовчуванням зберігається в каталозі /storage/apps/${sub-application name}/encryption-field-keys.

Принцип роботи

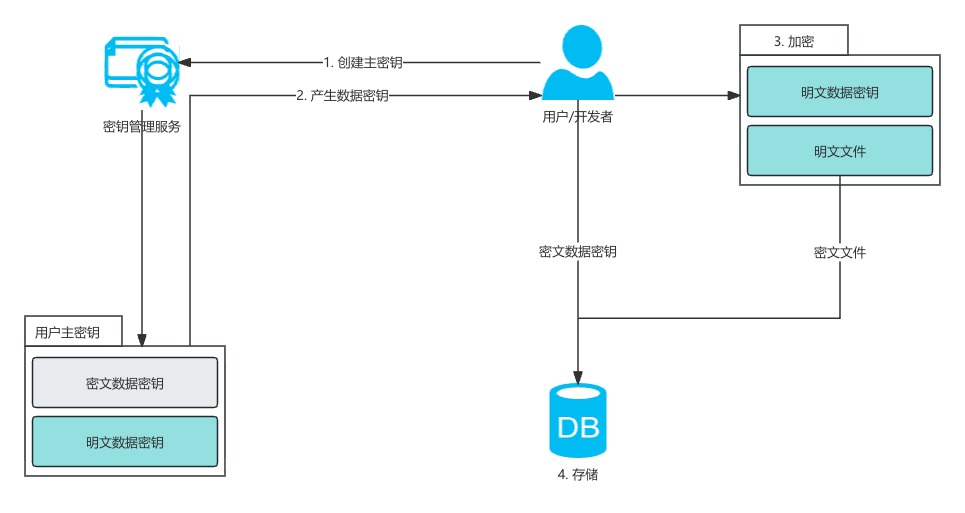

Використовується шифрування конвертів.

Процес створення ключа

- При першому створенні зашифрованого поля система автоматично генерує 32-бітний

ключ застосунку, який зберігається в каталозі зберігання за замовчуванням у кодуванні Base64. - Щоразу при створенні нового зашифрованого поля для нього генерується випадковий 32-бітний

ключ поля. Потім він шифрується за допомогоюключа застосункута випадково згенерованого 16-бітноговектора шифрування поля(алгоритм шифруванняAES) і зберігається в поліoptionsтаблиціfields.

Процес шифрування поля

- Щоразу при записі даних у зашифроване поле спочатку отримуються зашифрований

ключ полятавектор шифрування поляз поляoptionsтаблиціfields. - Зашифрований

ключ полярозшифровується за допомогоюключа застосункутавектора шифрування поля. Потім дані шифруються за допомогоюключа полята випадково згенерованого 16-бітноговектора шифрування даних(алгоритм шифруванняAES). - Дані підписуються за допомогою розшифрованого

ключа поля(алгоритм дайджестуHMAC-SHA256) і перетворюються на рядок у кодуванні Base64 (отриманийпідпис данихзгодом використовується для пошуку даних). - 16-бітний

вектор шифрування данихта зашифрованийшифротекст данихоб'єднуються в двійковому форматі, а потім перетворюються на рядок у кодуванні Base64. - Рядок

підпису даниху кодуванні Base64 та об'єднаний рядокшифротексту даниху кодуванні Base64 з'єднуються, розділені символом.. - Кінцевий об'єднаний рядок зберігається в базі даних.

Змінні середовища

Якщо ви бажаєте вказати власний ключ застосунку, використовуйте змінну середовища ENCRYPTION_FIELD_KEY_PATH. Плагін завантажить файл за вказаним шляхом як ключ застосунку.

Вимоги до файлу ключа застосунку:

- Розширення файлу має бути

.key. - Ім'я файлу буде використовуватися як ID ключа; рекомендується використовувати UUID для забезпечення унікальності.

- Вміст файлу має бути 32-бітними двійковими даними, закодованими в Base64.

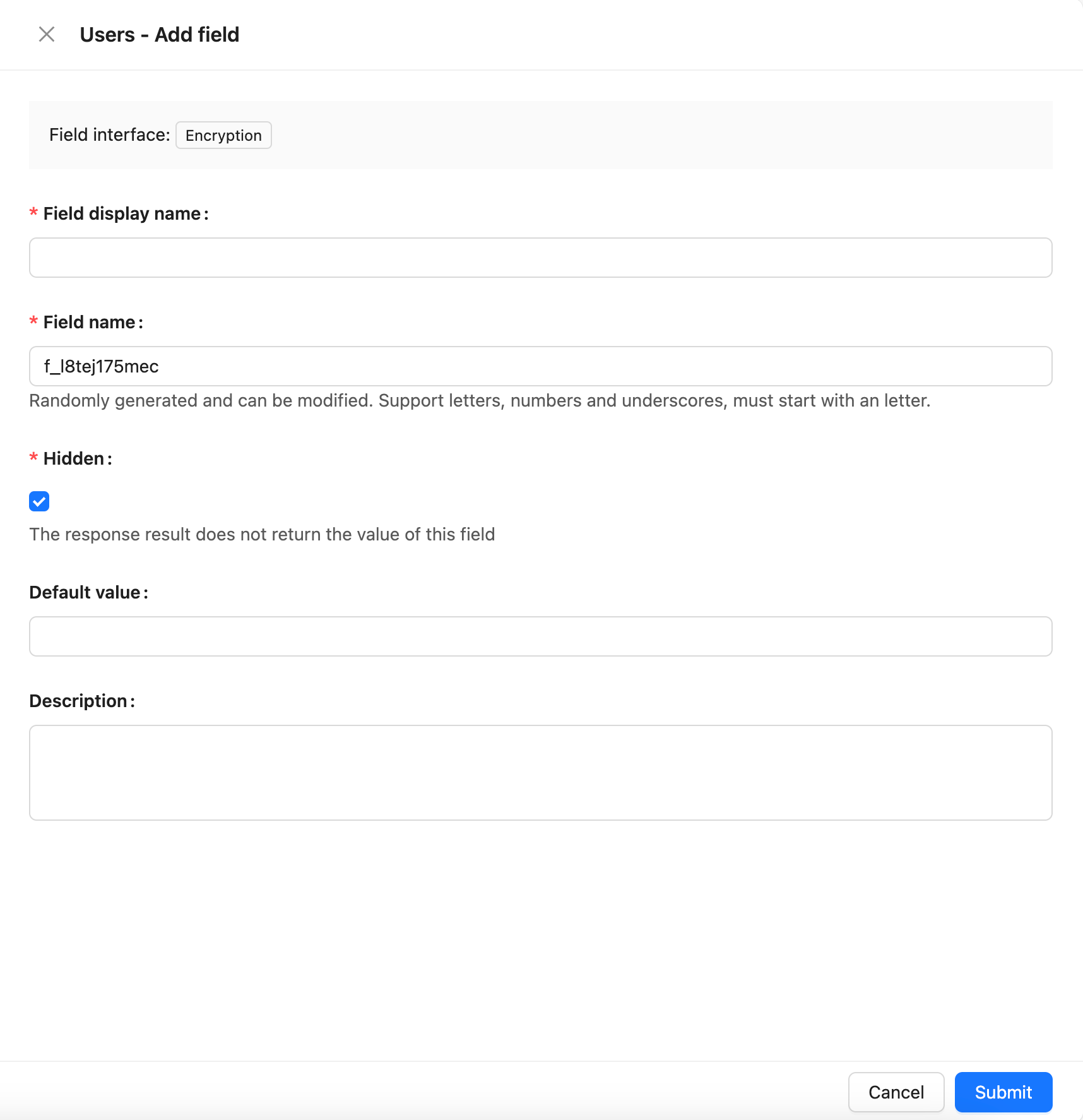

Конфігурація поля

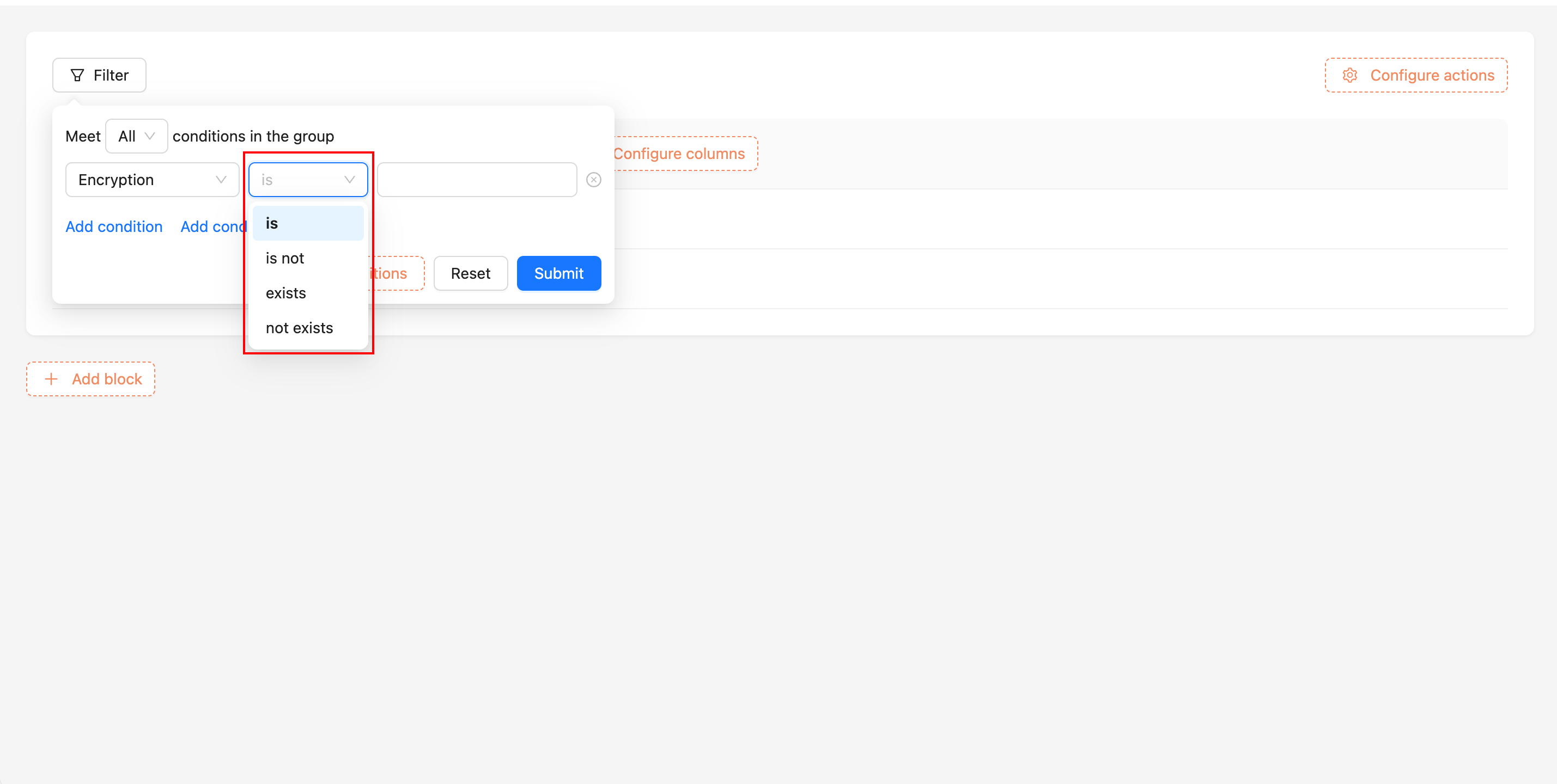

Вплив на фільтрацію після шифрування

Зашифровані поля підтримують лише такі операції: дорівнює, не дорівнює, існує, не існує.

Процес фільтрації даних:

- Отримайте

ключ полязашифрованого поля та розшифруйте його за допомогоюключа застосунку. - Використайте

ключ полядля підписання введеного користувачем тексту пошуку (алгоритм дайджестуHMAC-SHA256). - Об'єднайте підписаний текст пошуку з роздільником

.та виконайте пошук за збігом префікса для зашифрованого поля в базі даних.

Ротація ключів

Перш ніж використовувати команду ротації ключів nocobase key-rotation, переконайтеся, що плагін завантажено в застосунок.

Після міграції застосунку в нове середовище, якщо ви не бажаєте продовжувати використовувати той самий ключ, що й у старому середовищі, ви можете замінити ключ застосунку за допомогою команди nocobase key-rotation.

Для виконання команди ротації ключів необхідно вказати ключ застосунку старого середовища. Після виконання команди буде згенеровано новий ключ застосунку, який замінить старий. Новий ключ застосунку буде збережено в каталозі зберігання за замовчуванням у кодуванні Base64.

Якщо ви замінюєте ключ застосунку дочірнього застосунку, необхідно додати параметр --app-name та вказати name дочірнього застосунку.