Ця документація була автоматично перекладена штучним інтелектом.

Політика паролів

This feature is provided by the plugin «Політика паролів», included in Professional Edition and above commercial editionsВступ

Налаштуйте правила для паролів, термін дії паролів та політики безпеки входу для всіх користувачів, а також керуйте заблокованими користувачами.

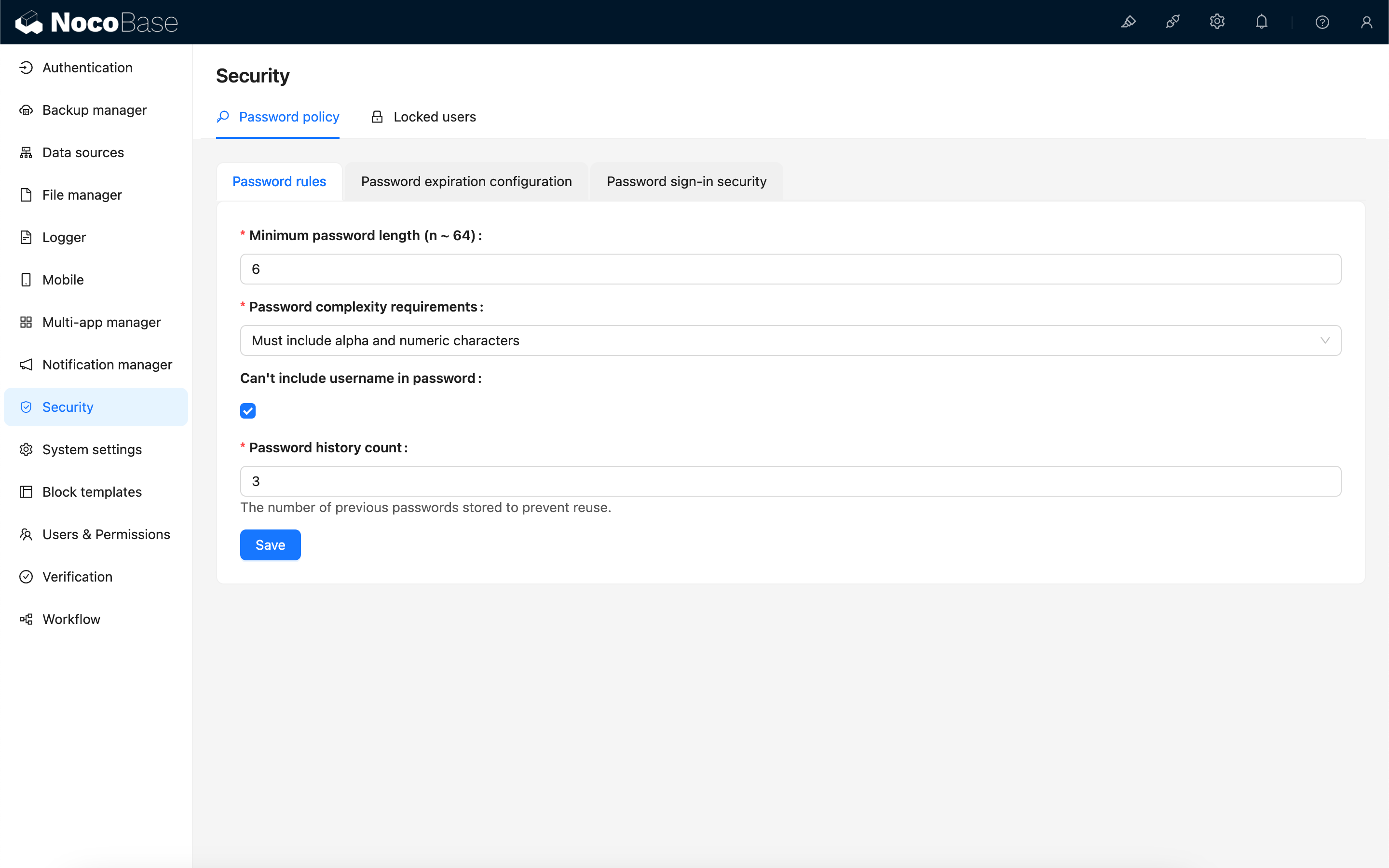

Правила паролів

Мінімальна довжина пароля

Встановіть мінімальну вимогу до довжини пароля. Максимальна довжина — 64 символи.

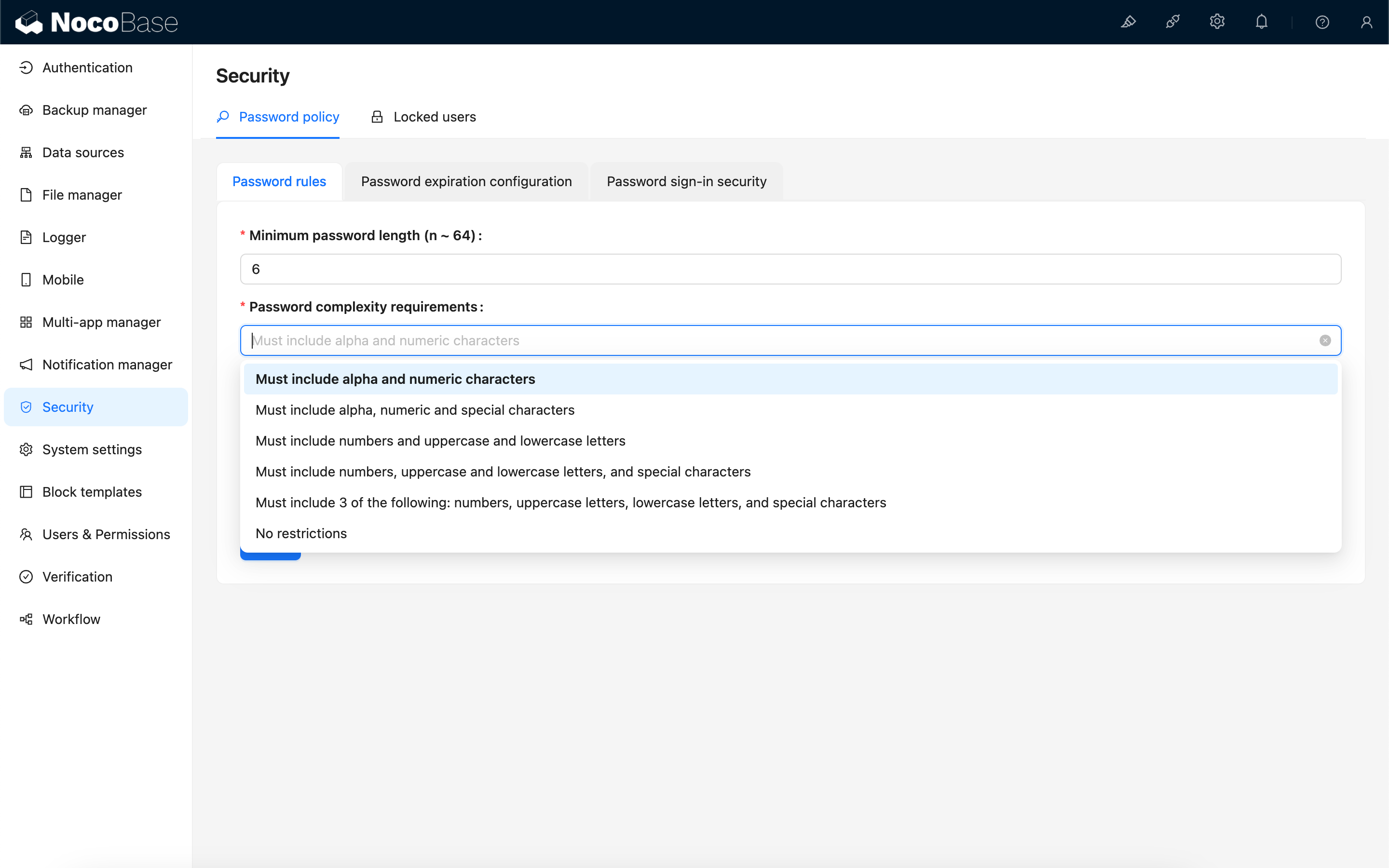

Вимоги до складності пароля

Підтримуються такі опції:

- Повинен містити літери та цифри

- Повинен містити літери, цифри та символи

- Повинен містити цифри, великі та малі літери

- Повинен містити цифри, великі та малі літери, а також символи

- Повинен містити щонайменше 3 з наступних типів символів: цифри, великі літери, малі літери та спеціальні символи

- Без обмежень

Пароль не може містити ім'я користувача

Налаштуйте, чи може пароль містити ім'я поточного користувача.

Кількість збережених паролів

Система запам'ятовує певну кількість останніх паролів користувача, які не можна повторно використовувати при зміні пароля. 0 означає без обмежень, максимальна кількість — 24.

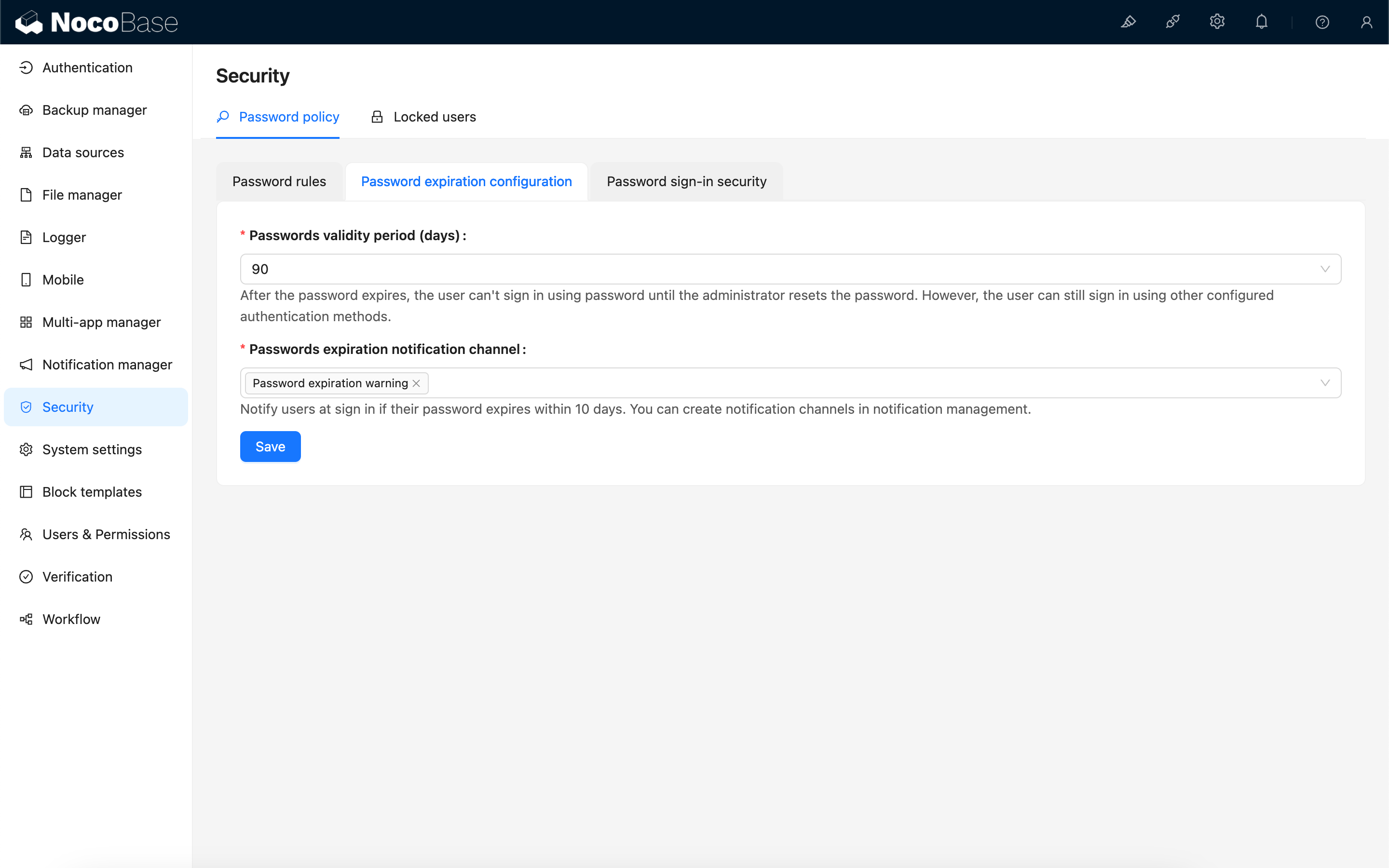

Конфігурація терміну дії пароля

Термін дії пароля

Термін, протягом якого пароль користувача є дійсним. Користувачі повинні змінити свій пароль до закінчення терміну його дії, щоб термін дії було перераховано. Якщо пароль не буде змінено до закінчення терміну дії, користувач не зможе увійти за допомогою старого пароля і потребуватиме допомоги адміністратора для його скидання. Якщо налаштовані інші методи входу, користувач все одно зможе увійти за їх допомогою.

Канал сповіщень про закінчення терміну дії пароля

Протягом 10 днів до закінчення терміну дії пароля користувача, при кожному вході надсилається нагадування. За замовчуванням нагадування надсилається через внутрішній канал повідомлень "Нагадування про закінчення терміну дії пароля", яким можна керувати в розділі керування сповіщеннями.

Рекомендації щодо конфігурації

Оскільки закінчення терміну дії пароля може призвести до неможливості входу в обліковий запис, включно з обліковими записами адміністраторів, рекомендується своєчасно змінювати паролі та налаштувати в системі кілька облікових записів, які мають повноваження змінювати паролі користувачів.

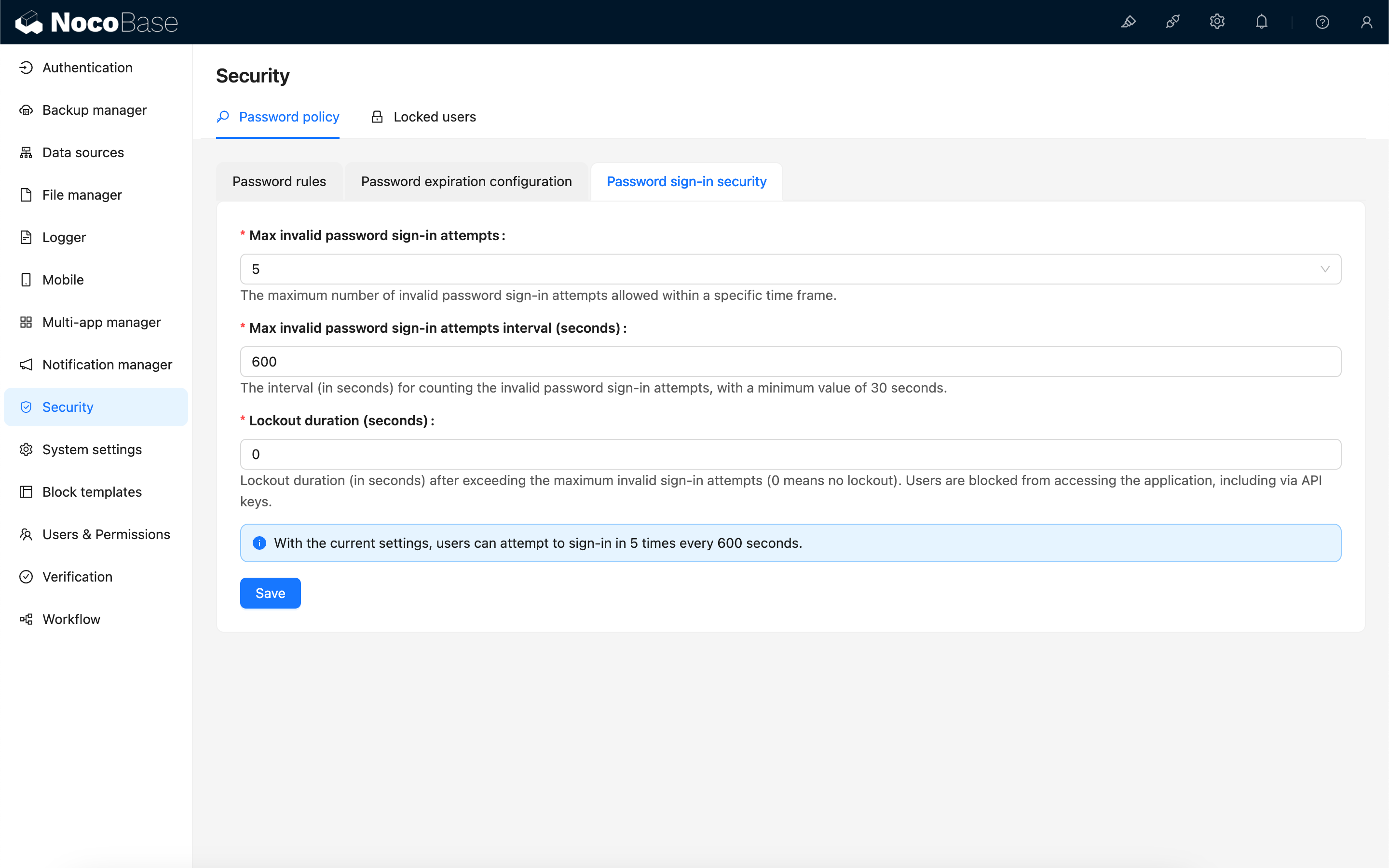

Безпека входу за паролем

Встановіть обмеження на кількість невдалих спроб входу за паролем.

Максимальна кількість невдалих спроб входу за паролем

Встановіть максимальну кількість спроб входу, які користувач може здійснити протягом визначеного проміжку часу.

Максимальний інтервал часу для невдалих спроб входу за паролем (секунди)

Встановіть інтервал часу (у секундах) для розрахунку максимальної кількості невдалих спроб входу користувача.

Тривалість блокування (секунди)

Встановіть тривалість блокування користувача після перевищення ліміту невдалих спроб входу за паролем (0 означає без обмежень). Протягом періоду блокування користувачеві буде заборонено доступ до системи будь-яким методом автентифікації, включно з API ключами. Якщо потрібне ручне розблокування користувача, зверніться до розділу Блокування користувачів.

Сценарії

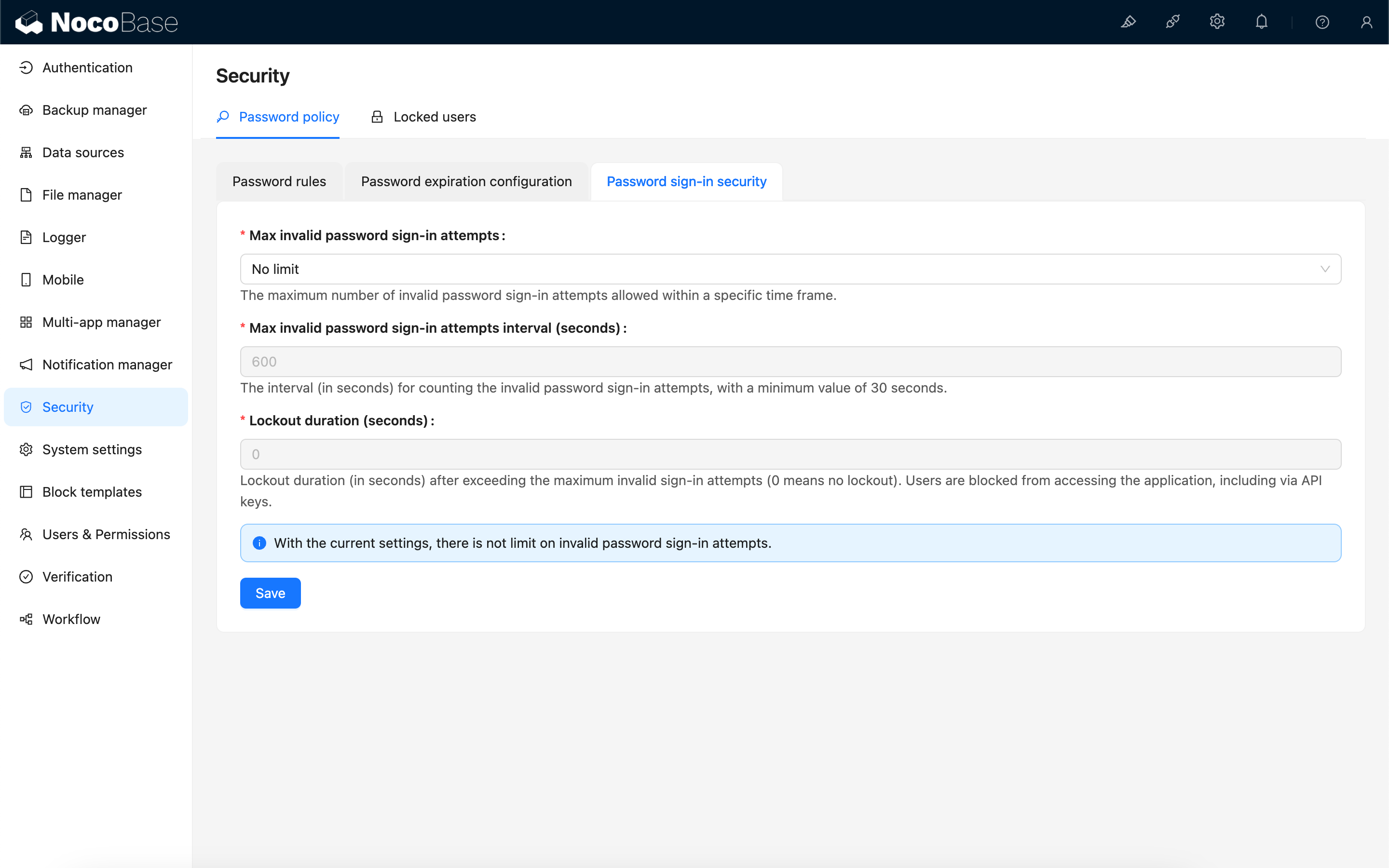

Без обмежень

Без обмежень на кількість невдалих спроб введення пароля користувачем.

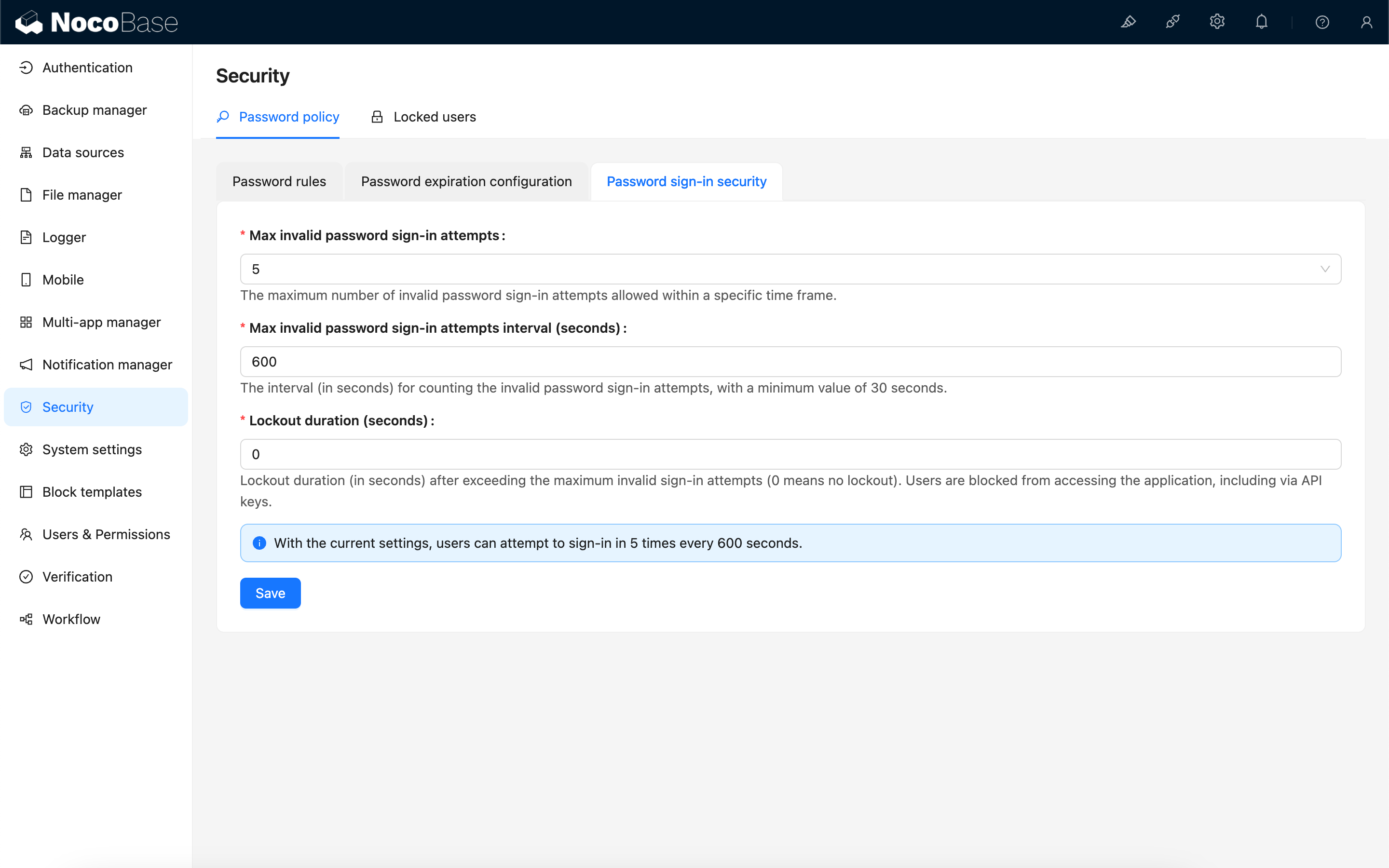

Обмежити частоту спроб, не блокувати користувача

Приклад: Користувач може спробувати увійти до системи не більше 5 разів кожні 5 хвилин.

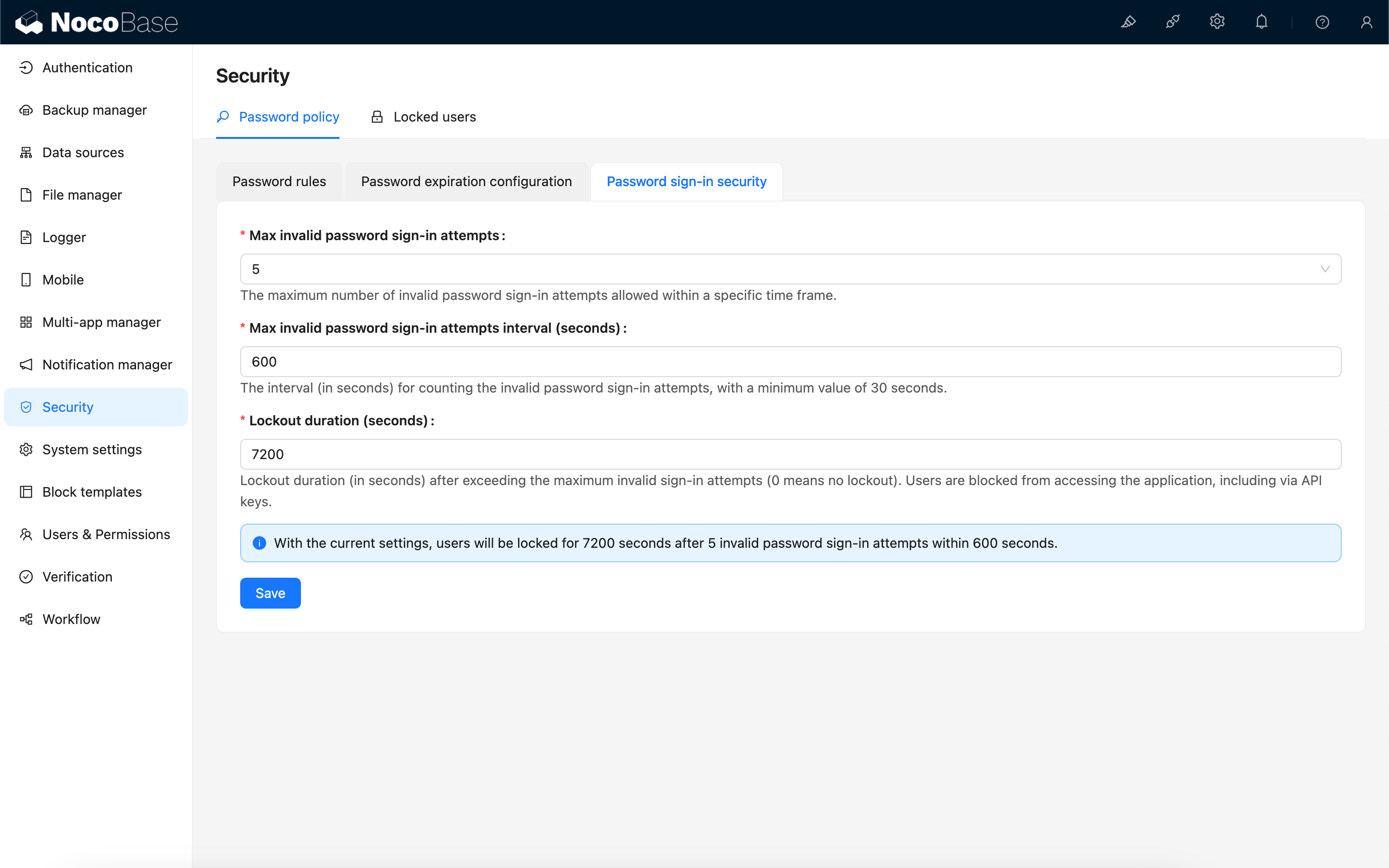

Блокувати користувача після перевищення ліміту

Приклад: Якщо користувач зробить 5 послідовних невдалих спроб входу за паролем протягом 5 хвилин, його буде заблоковано на 2 години.

Рекомендації щодо конфігурації

- Конфігурація кількості невдалих спроб входу за паролем та часового інтервалу зазвичай використовується для обмеження частих спроб входу за паролем протягом короткого періоду, запобігаючи атакам методом перебору (brute-force).

- Чи варто блокувати користувача після перевищення ліміту, слід розглядати з урахуванням реальних сценаріїв використання. Налаштування тривалості блокування може бути зловмисно використане: зловмисники можуть навмисно кілька разів ввести неправильний пароль для цільового облікового запису, щоб змусити його заблокуватися та стати непридатним для використання. Це можна пом'якшити, поєднавши обмеження за IP-адресами, ліміти частоти API та інші заходи.

- Оскільки блокування облікового запису унеможливлює доступ до системи, включно з обліковими записами адміністраторів, доцільно налаштувати в системі кілька облікових записів, які мають повноваження розблоковувати користувачів.