यह दस्तावेज़ AI द्वारा अनुवादित किया गया है। किसी भी अशुद्धि के लिए, कृपया अंग्रेजी संस्करण देखें

प्रमाणीकरण: OIDC

This feature is provided by the commercial plugin «प्रमाणीकरण: OIDC», please purchase to useपरिचय

OIDC प्रमाणीकरण प्लगइन OIDC (Open ConnectID) प्रोटोकॉल मानक का पालन करता है। यह ऑथराइजेशन कोड फ़्लो (Authorization Code Flow) का उपयोग करके उपयोगकर्ताओं को तृतीय-पक्ष पहचान प्रमाणीकरण सेवा प्रदाताओं (IdP) द्वारा प्रदान किए गए खातों का उपयोग करके NocoBase में लॉग इन करने की सुविधा देता है।

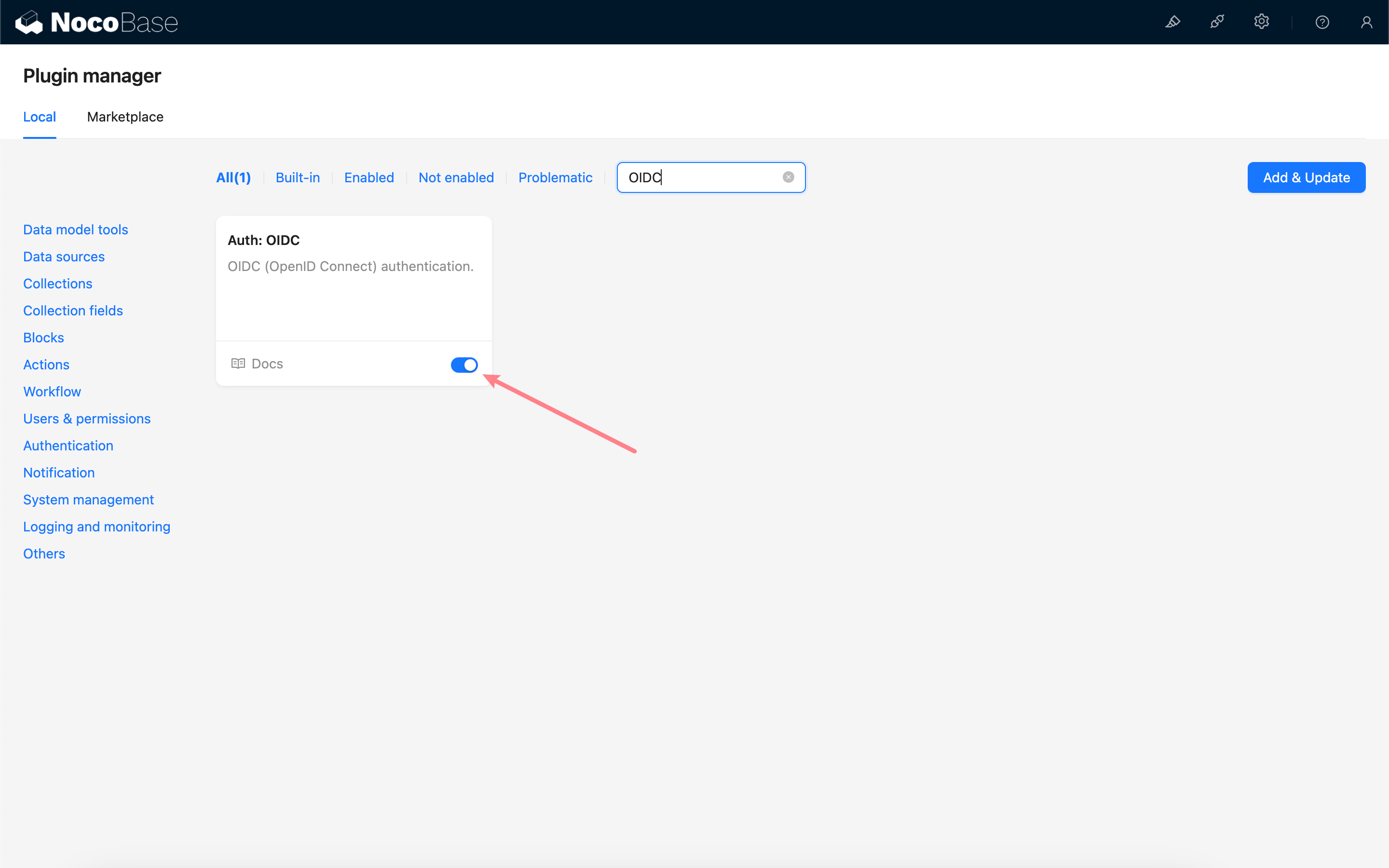

प्लगइन सक्रिय करें

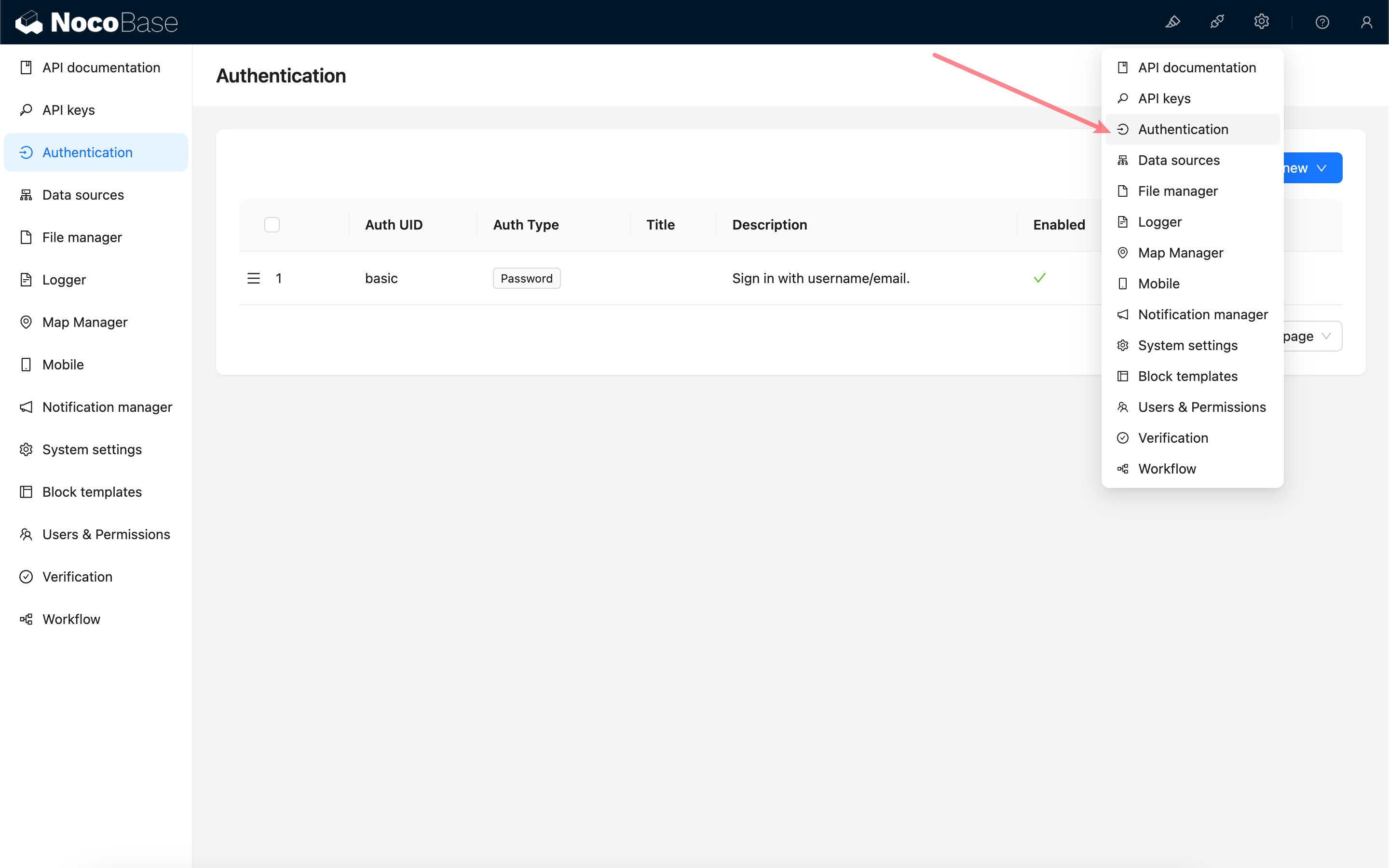

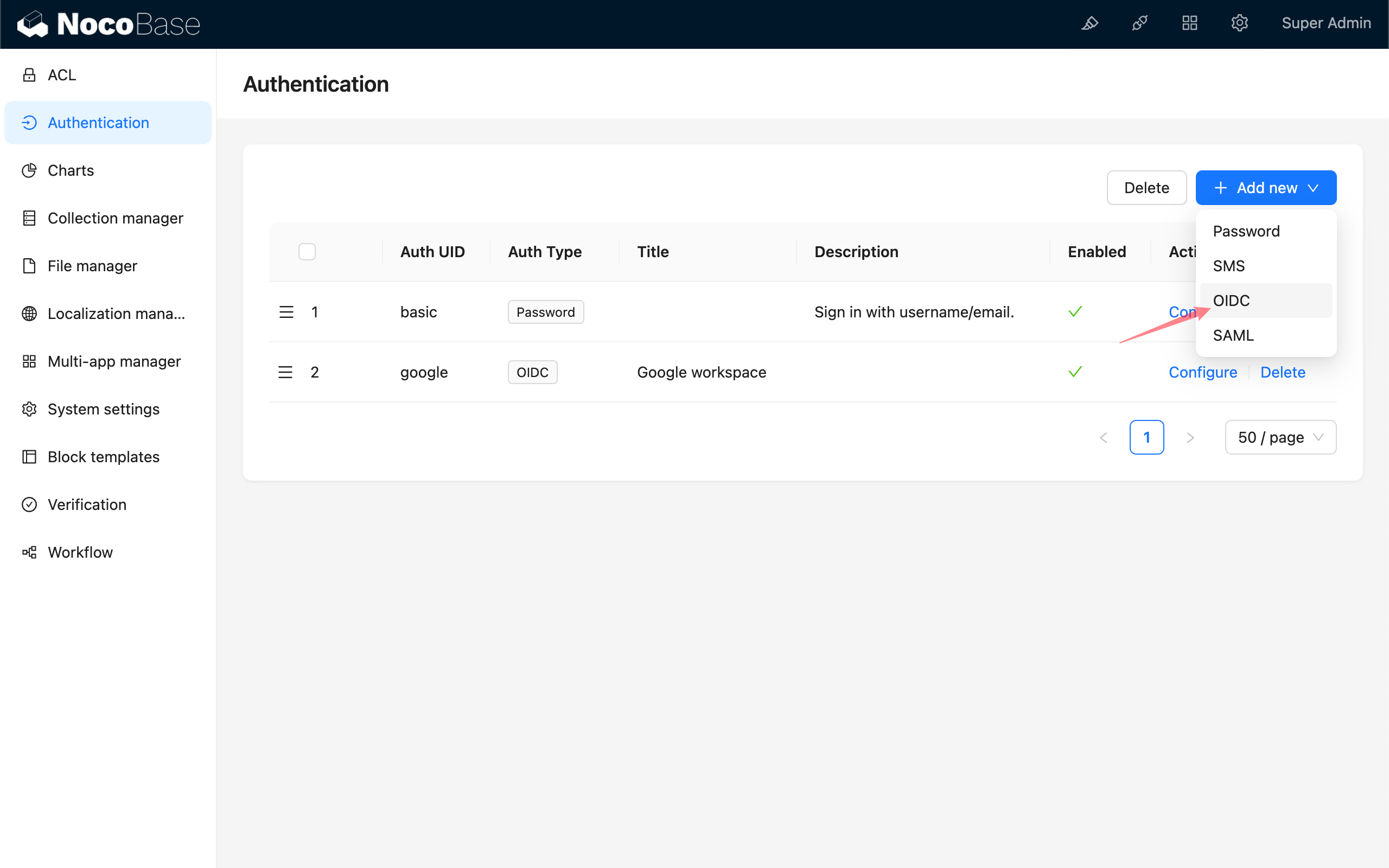

OIDC प्रमाणीकरण जोड़ें

उपयोगकर्ता प्रमाणीकरण प्लगइन प्रबंधन पृष्ठ पर जाएँ।

जोड़ें - OIDC

कॉन्फ़िगरेशन

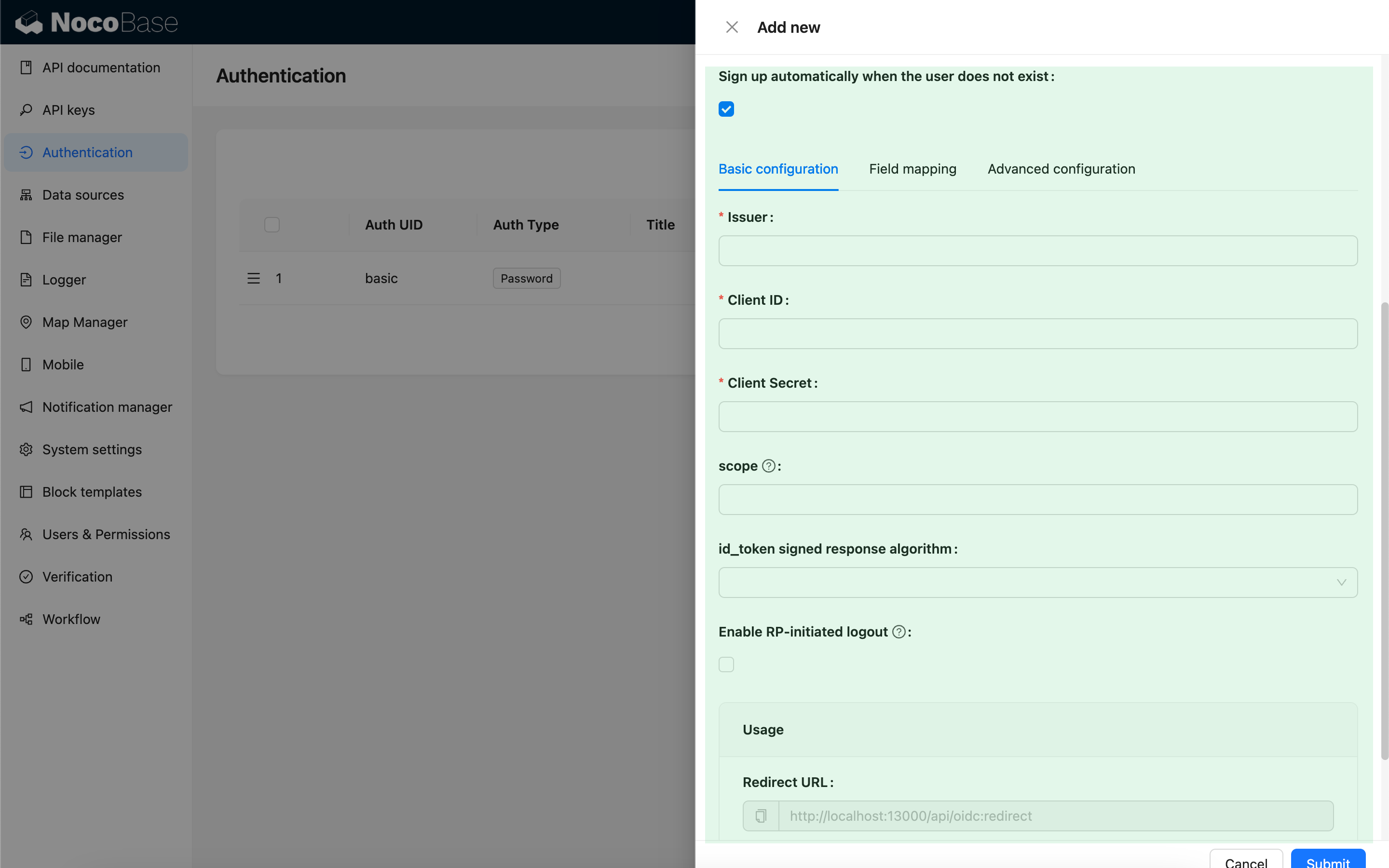

मूल कॉन्फ़िगरेशन

| कॉन्फ़िगरेशन | विवरण | संस्करण |

|---|---|---|

| जब उपयोगकर्ता मौजूद न हो तो स्वचालित रूप से साइन अप करें | यदि कोई मेल खाने वाला मौजूदा उपयोगकर्ता नहीं मिलता है, तो क्या स्वचालित रूप से एक नया उपयोगकर्ता बनाना है। | - |

| जारीकर्ता | जारीकर्ता IdP द्वारा प्रदान किया जाता है, आमतौर पर /.well-known/openid-configuration के साथ समाप्त होता है। | - |

| क्लाइंट ID | क्लाइंट ID | - |

| क्लाइंट सीक्रेट | क्लाइंट सीक्रेट | - |

| स्कोप | वैकल्पिक, डिफ़ॉल्ट रूप से openid email profile होता है। | - |

| id_token हस्ताक्षरित प्रतिक्रिया एल्गोरिथम | id_token के लिए हस्ताक्षर एल्गोरिथम, डिफ़ॉल्ट रूप से RS256 होता है। | - |

| RP-आरंभिक लॉगआउट सक्षम करें | RP-आरंभिक लॉगआउट सक्षम करता है। जब उपयोगकर्ता लॉगआउट करता है तो IdP सत्र को लॉगआउट करता है। IdP लॉगआउट कॉलबैक में उपयोग में प्रदान किया गया पोस्ट लॉगआउट रीडायरेक्ट URL उपयोग किया जाना चाहिए। | v1.3.44-beta |

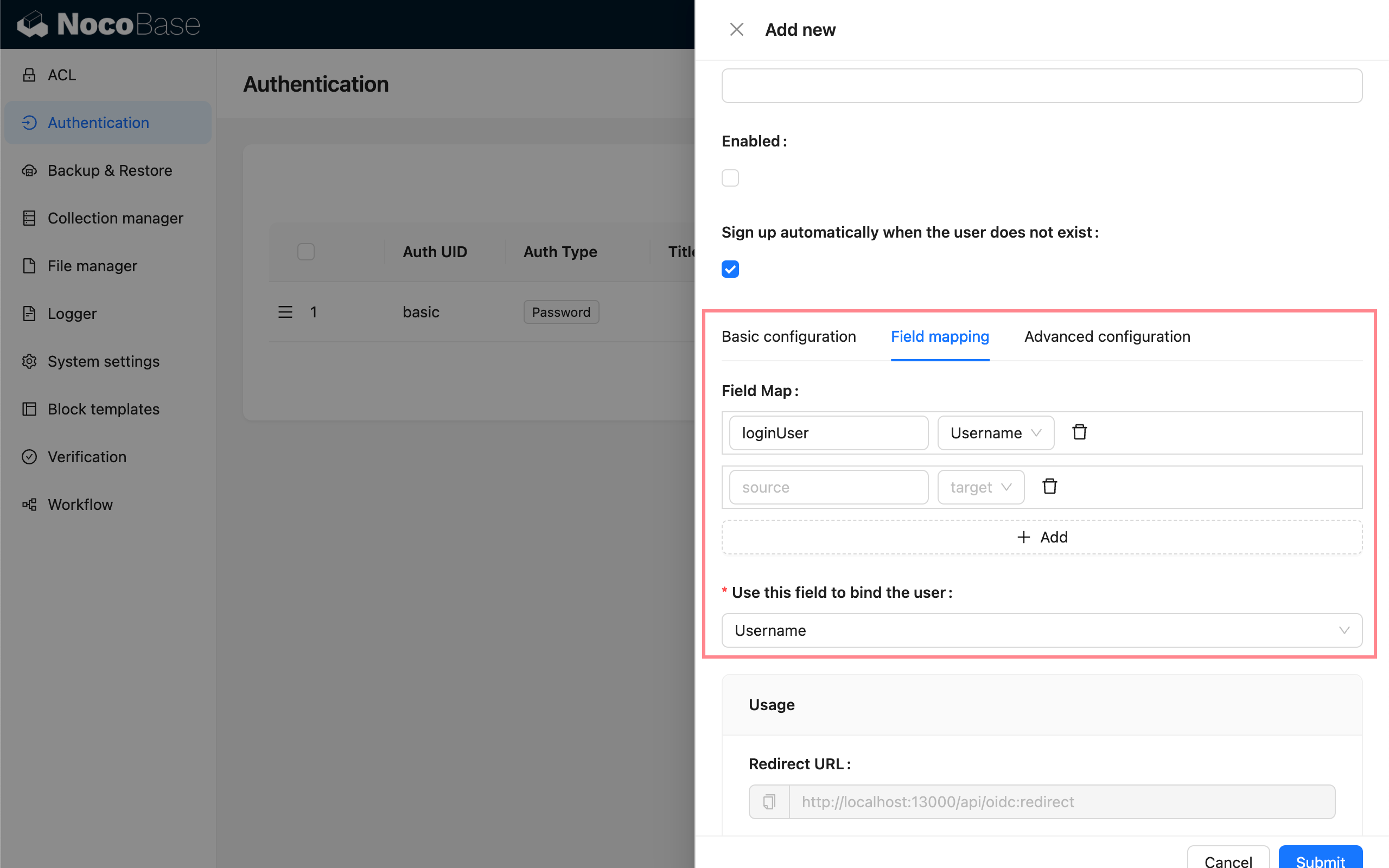

फ़ील्ड मैपिंग

| कॉन्फ़िगरेशन | विवरण |

|---|---|

| फ़ील्ड मैप | फ़ील्ड मैपिंग। NocoBase वर्तमान में निकनेम, ईमेल और फ़ोन नंबर जैसे फ़ील्ड को मैप करने का समर्थन करता है। डिफ़ॉल्ट निकनेम openid का उपयोग करता है। |

| उपयोगकर्ता को बाइंड करने के लिए इस फ़ील्ड का उपयोग करें | मौजूदा उपयोगकर्ताओं के साथ मिलान और बाइंड करने के लिए उपयोग किया जाने वाला फ़ील्ड। आप ईमेल या उपयोगकर्ता नाम चुन सकते हैं, जिसमें ईमेल डिफ़ॉल्ट है। IdP को email या username जानकारी प्रदान करनी होगी। |

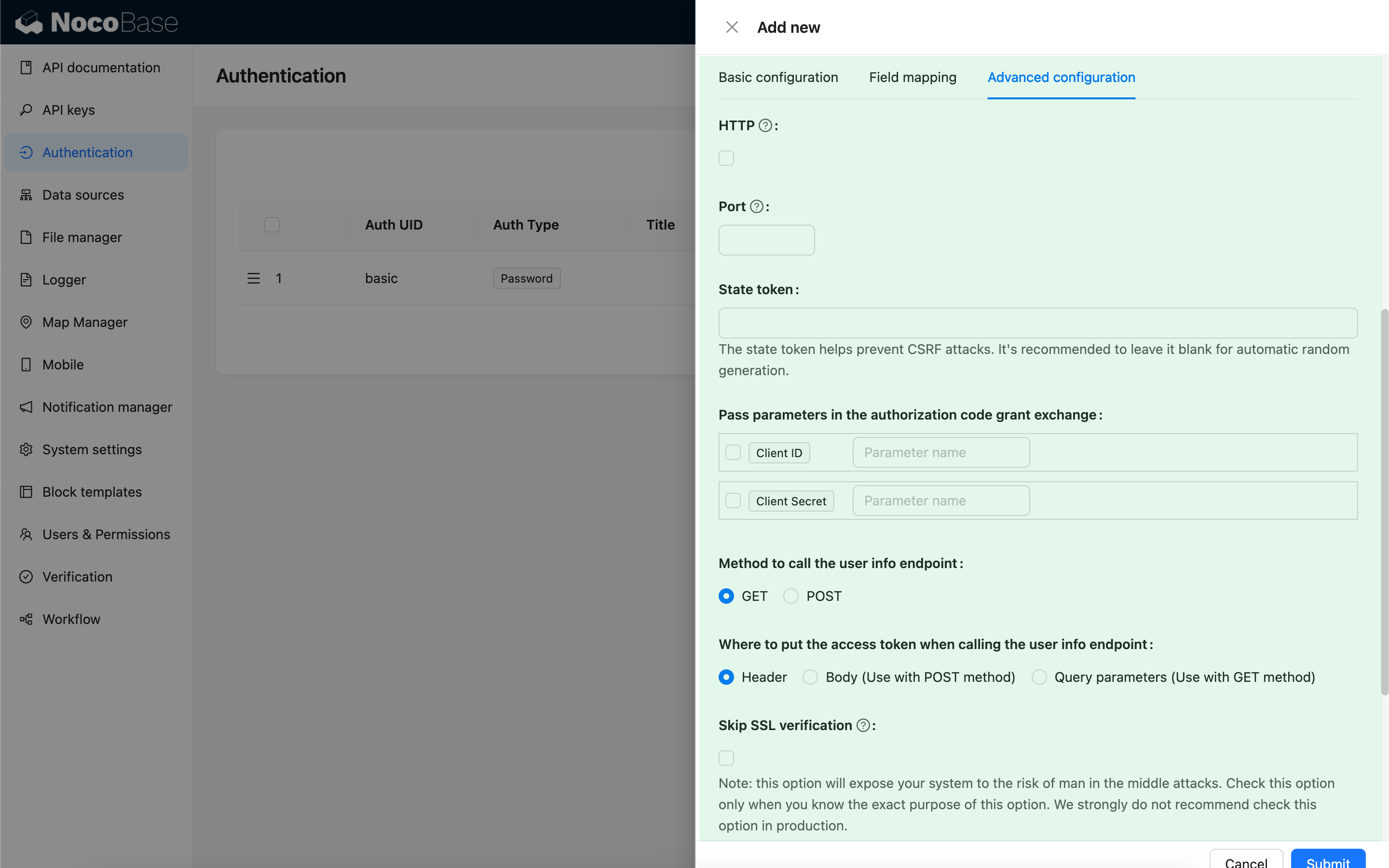

उन्नत कॉन्फ़िगरेशन

| कॉन्फ़िगरेशन | विवरण | संस्करण |

|---|---|---|

| HTTP | क्या NocoBase कॉलबैक URL HTTP प्रोटोकॉल का उपयोग करता है, डिफ़ॉल्ट https है। | - |

| पोर्ट | NocoBase कॉलबैक URL के लिए पोर्ट, डिफ़ॉल्ट 443/80 है। | - |

| स्टेट टोकन | अनुरोध स्रोत को सत्यापित करने और CSRF हमलों को रोकने के लिए उपयोग किया जाता है। आप एक निश्चित मान प्रदान कर सकते हैं, लेकिन इसे खाली छोड़ना और डिफ़ॉल्ट रूप से यादृच्छिक मान उत्पन्न करना अत्यधिक अनुशंसित है। यदि आप एक निश्चित मान का उपयोग करते हैं, तो अपने वातावरण और सुरक्षा जोखिमों का सावधानीपूर्वक मूल्यांकन करें। | - |

| ऑथराइजेशन कोड ग्रांट एक्सचेंज में पैरामीटर पास करें | जब कोड को टोकन के लिए एक्सचेंज किया जाता है, तो कुछ IdP क्लाइंट ID या क्लाइंट सीक्रेट को पैरामीटर के रूप में पास करने की आवश्यकता हो सकती है। आप इस विकल्प का चयन कर सकते हैं और संबंधित पैरामीटर नाम निर्दिष्ट कर सकते हैं। | - |

| उपयोगकर्ता जानकारी एंडपॉइंट को कॉल करने की विधि | उपयोगकर्ता जानकारी API का अनुरोध करते समय उपयोग की जाने वाली HTTP विधि। | - |

| उपयोगकर्ता जानकारी एंडपॉइंट को कॉल करते समय एक्सेस टोकन कहाँ रखें | उपयोगकर्ता जानकारी API को कॉल करते समय एक्सेस टोकन कैसे पास किया जाता है: - हेडर - अनुरोध हेडर में (डिफ़ॉल्ट)। - बॉडी - अनुरोध बॉडी में, POST विधि के साथ उपयोग किया जाता है।- क्वेरी पैरामीटर - क्वेरी पैरामीटर के रूप में, GET विधि के साथ उपयोग किया जाता है। | - |

| SSL सत्यापन छोड़ें | IdP API का अनुरोध करते समय SSL सत्यापन छोड़ें। यह विकल्प आपके सिस्टम को मैन-इन-द-मिडिल हमलों के जोखिम में डालता है। इस विकल्प को तभी सक्षम करें जब आप इसके उद्देश्य और निहितार्थों को समझते हों। उत्पादन वातावरण में इस सेटिंग का उपयोग करने से दृढ़ता से हतोत्साहित किया जाता है। | v1.3.40-beta |

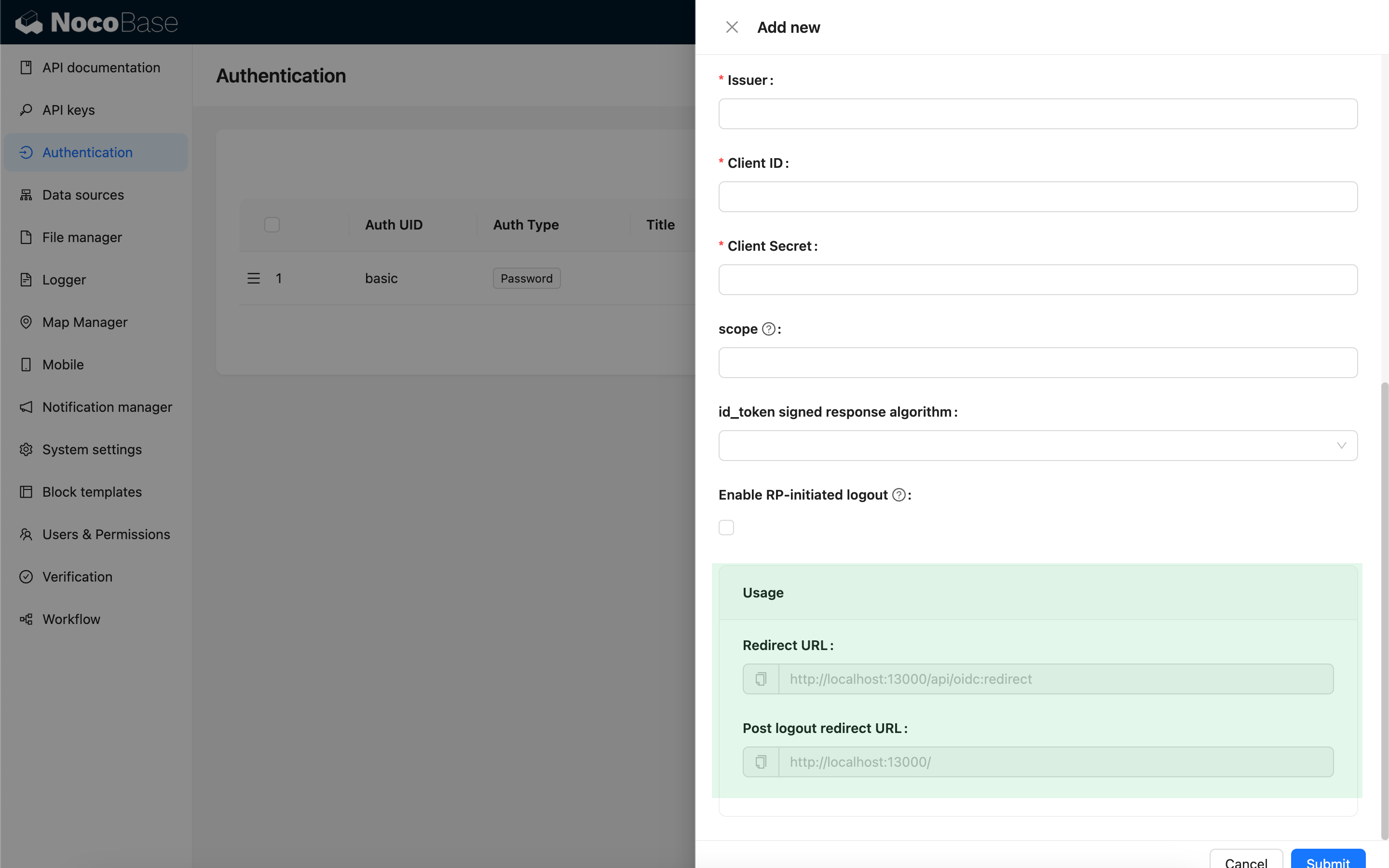

उपयोग

| कॉन्फ़िगरेशन | विवरण |

|---|---|

| रीडायरेक्ट URL | IdP में कॉलबैक URL कॉन्फ़िगर करने के लिए उपयोग किया जाता है। |

| पोस्ट लॉगआउट रीडायरेक्ट URL | RP-आरंभिक लॉगआउट सक्षम होने पर IdP में पोस्ट लॉगआउट रीडायरेक्ट URL कॉन्फ़िगर करने के लिए उपयोग किया जाता है। |

स्थानीय रूप से परीक्षण करते समय, URL के लिए localhost के बजाय 127.0.0.1 का उपयोग करें, क्योंकि OIDC लॉगिन के लिए सुरक्षा सत्यापन के लिए क्लाइंट कुकी में स्टेट (state) लिखने की आवश्यकता होती है। यदि आपको लॉगिन विंडो एक पल के लिए चमकती हुई दिखाई देती है लेकिन लॉगिन सफल नहीं होता है, तो सर्वर लॉग में स्टेट बेमेल (state mismatch) समस्याओं की जाँच करें और सुनिश्चित करें कि अनुरोध कुकी में स्टेट पैरामीटर शामिल है। यह समस्या अक्सर तब होती है जब क्लाइंट कुकी में स्टेट अनुरोध में दिए गए स्टेट से मेल नहीं खाता है।

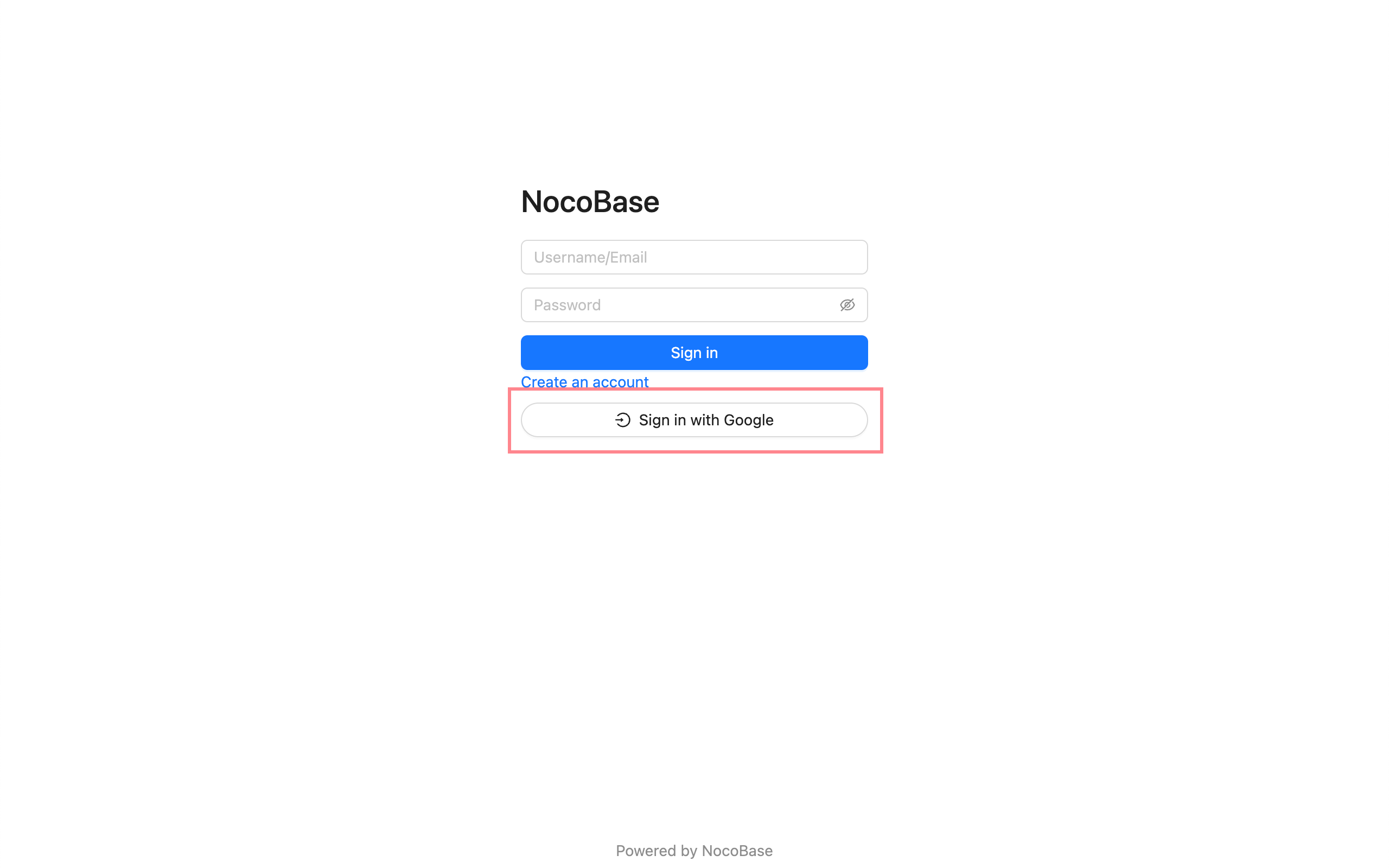

लॉगिन

लॉगिन पृष्ठ पर जाएँ और तृतीय-पक्ष लॉगिन शुरू करने के लिए लॉगिन फ़ॉर्म के नीचे दिए गए बटन पर क्लिक करें।