Ця документація була автоматично перекладена штучним інтелектом.

Автентифікація: OIDC

This feature is provided by the commercial plugin «Автентифікація: OIDC», please purchase to useВступ

Плагін Автентифікація: OIDC дотримується стандарту протоколу OIDC (Open ConnectID), використовуючи потік коду авторизації (Authorization Code Flow), щоб дозволити користувачам входити в NocoBase за допомогою облікових записів, наданих сторонніми постачальниками ідентифікації (IdP).

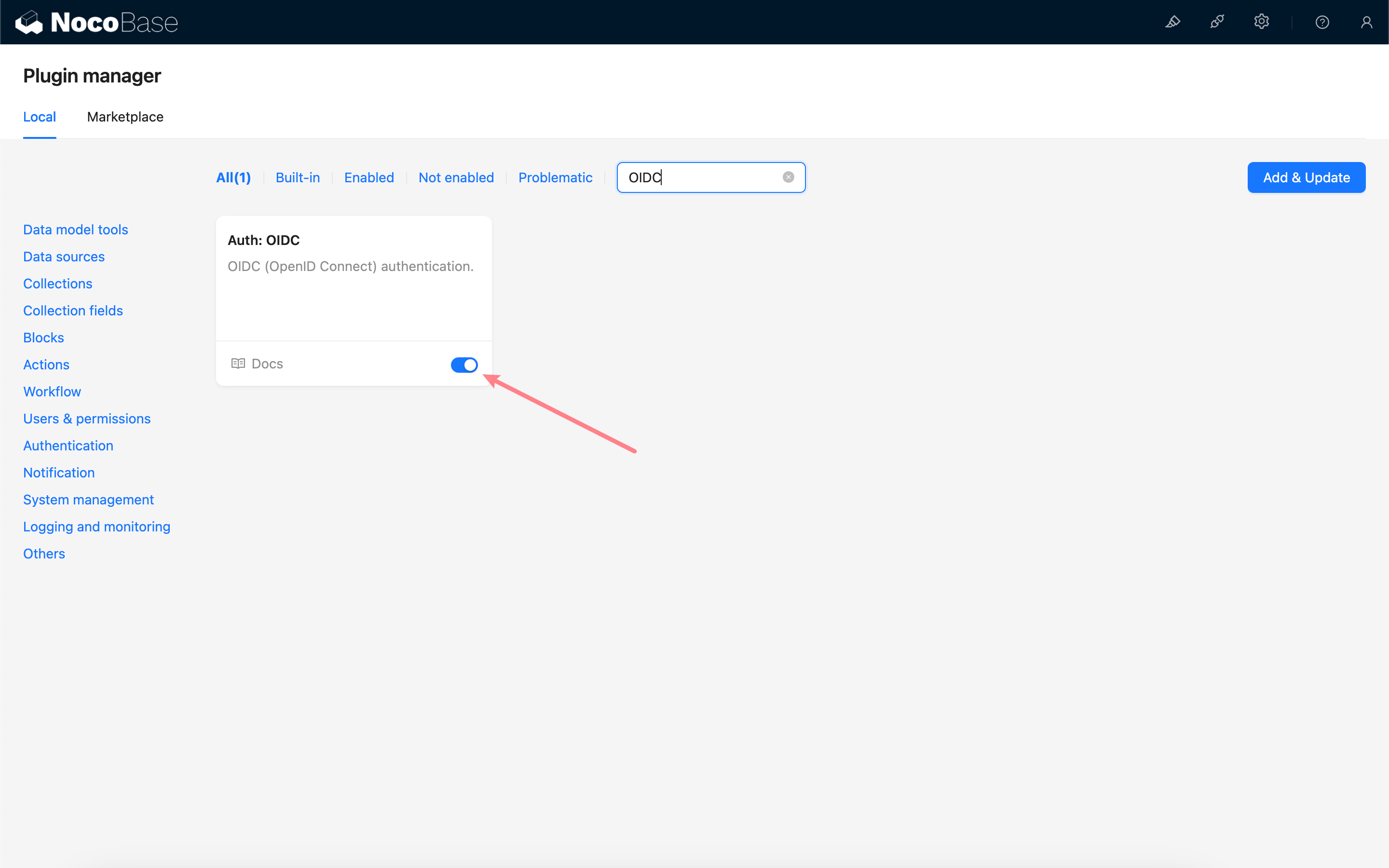

Активація плагіна

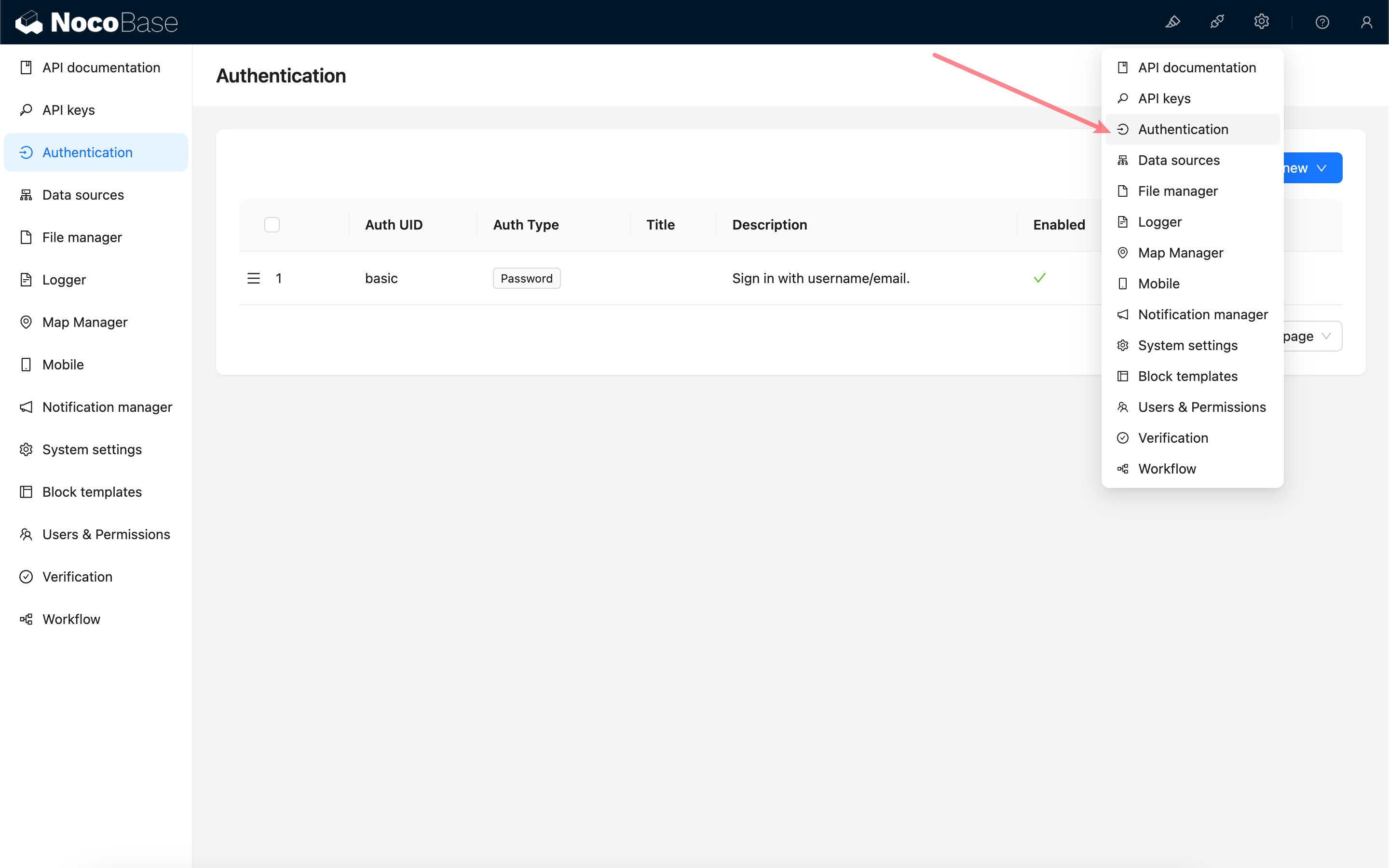

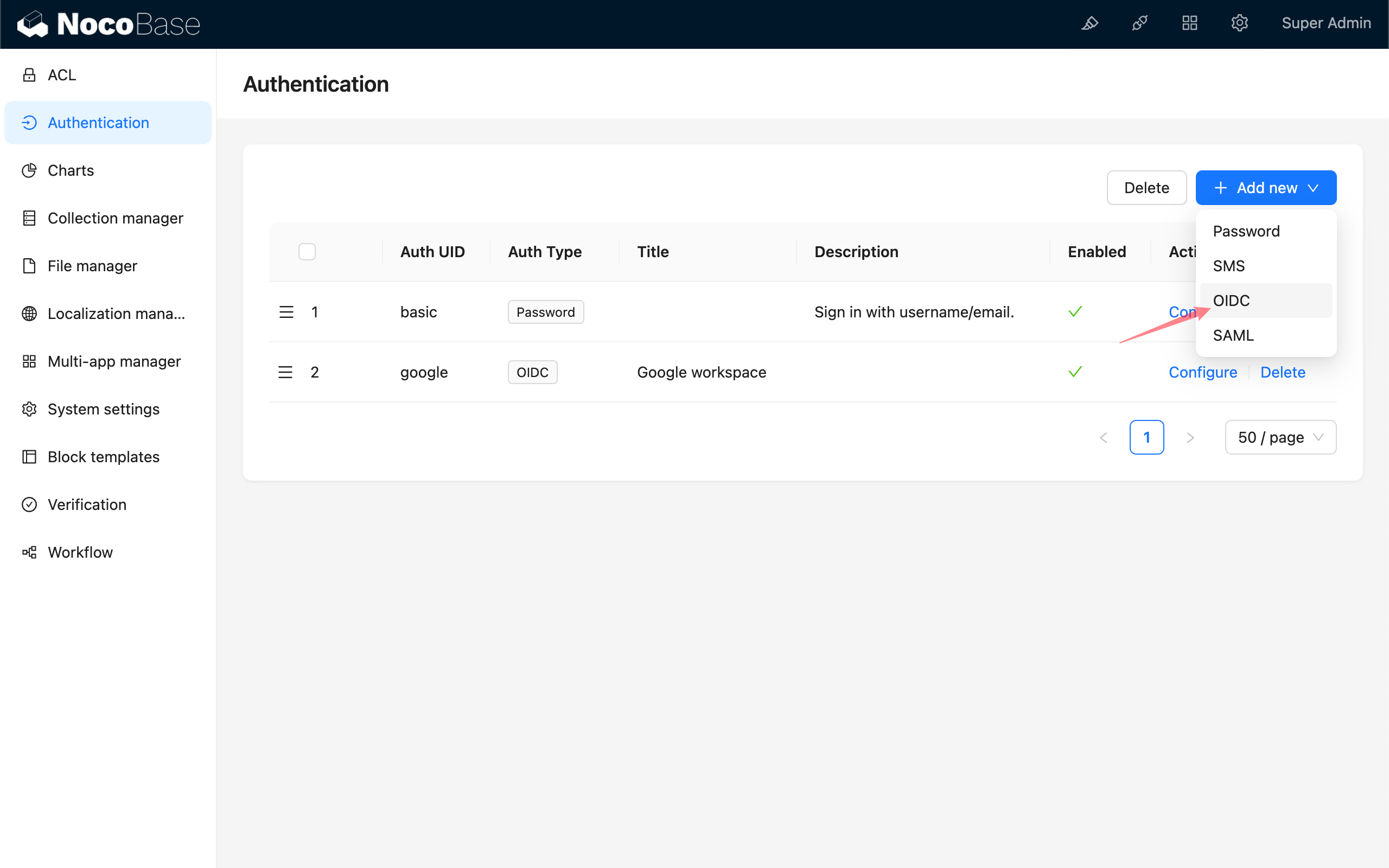

Додавання OIDC-автентифікації

Перейдіть на сторінку керування плагінами автентифікації користувачів.

Додати - OIDC

Конфігурація

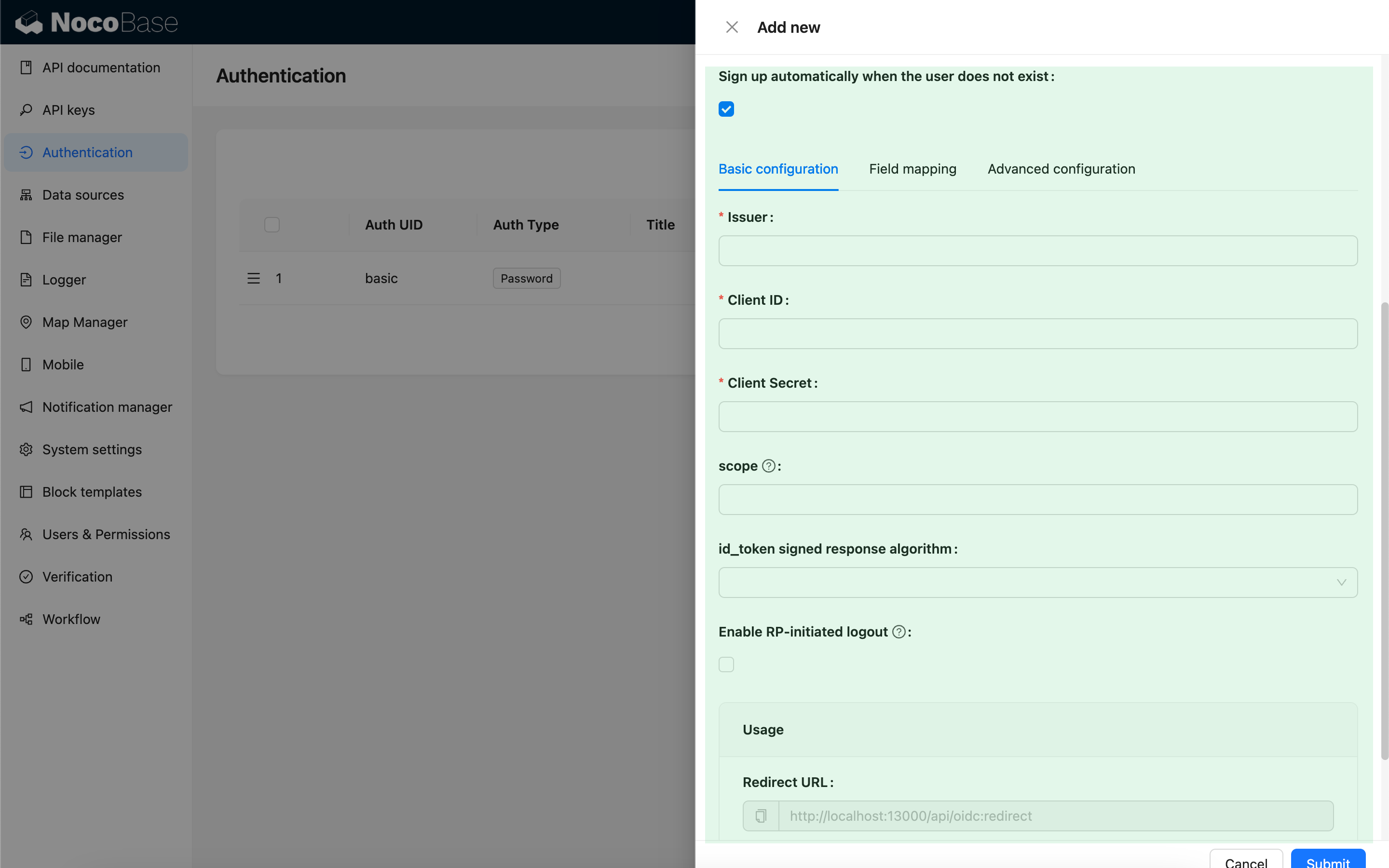

Основні налаштування

| Налаштування | Опис | Версія |

|---|---|---|

| Автоматична реєстрація, якщо користувача не існує | Чи створювати нового користувача автоматично, якщо не знайдено існуючого користувача для прив'язки. | - |

| Емітент | Емітент надається IdP, зазвичай закінчується на /.well-known/openid-configuration. | - |

| ID клієнта | ID клієнта | - |

| Секрет клієнта | Секрет клієнта | - |

| scope | Необов'язково, за замовчуванням openid email profile. | - |

| Алгоритм підпису id_token | Метод підпису для id_token, за замовчуванням RS256. | - |

| Увімкнути вихід, ініційований RP | Увімкнути вихід, ініційований RP. Завершує сеанс IdP, коли користувач виходить із системи. URL-адресу перенаправлення після виходу (Post logout redirect URL) для IdP слід вказати в розділі Використання. | v1.3.44-beta |

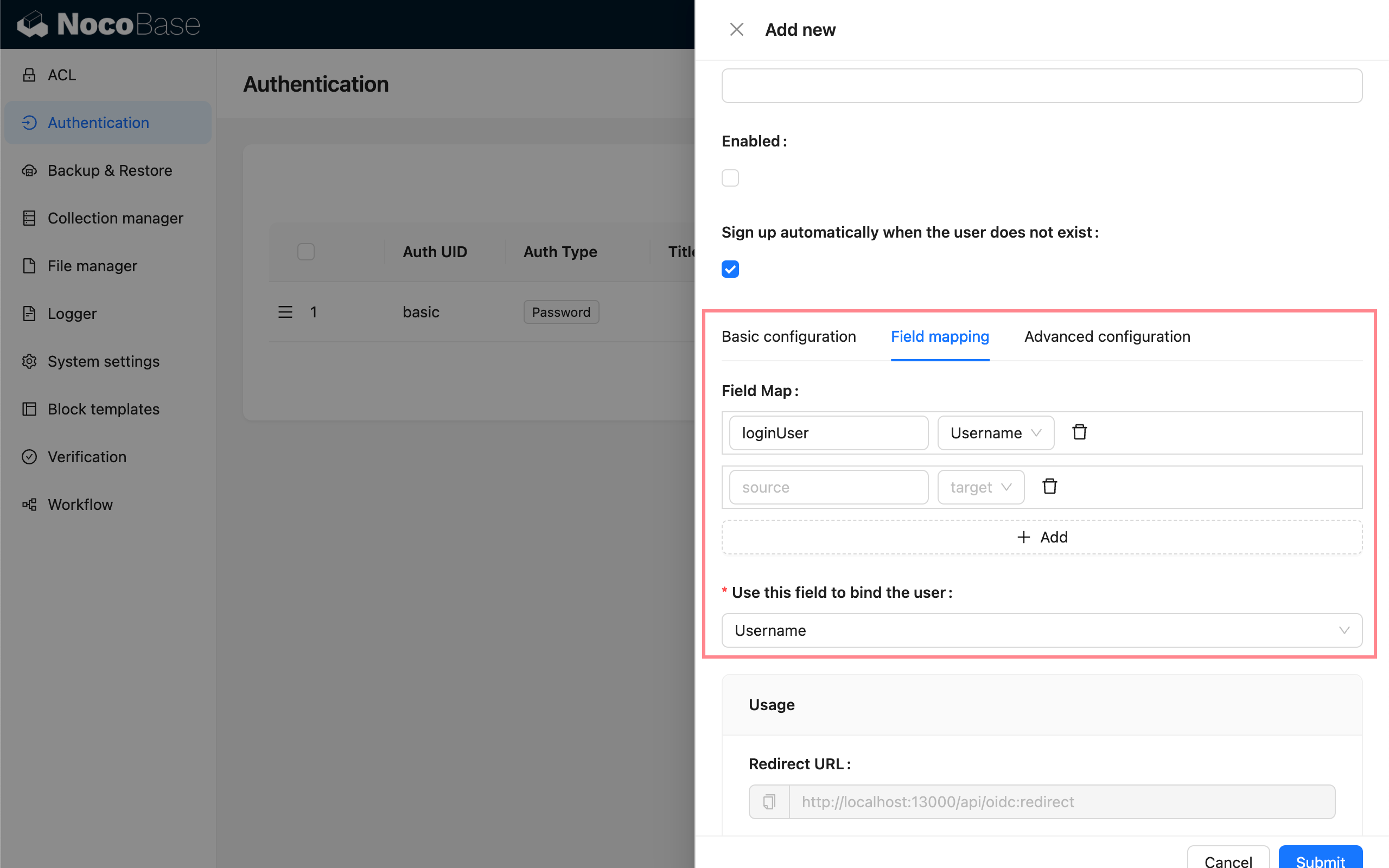

Зіставлення полів

| Налаштування | Опис |

|---|---|

| Зіставлення полів | Зіставлення полів. NocoBase наразі підтримує зіставлення таких полів, як псевдонім, електронна пошта та номер телефону. За замовчуванням для псевдоніма використовується openid. |

| Використовувати це поле для прив'язки користувача | Поле, що використовується для зіставлення та прив'язки до існуючих користувачів. Можна вибрати електронну пошту або ім'я користувача, за замовчуванням – електронна пошта. Інформація про користувача, надана IdP, повинна містити поля email або username. |

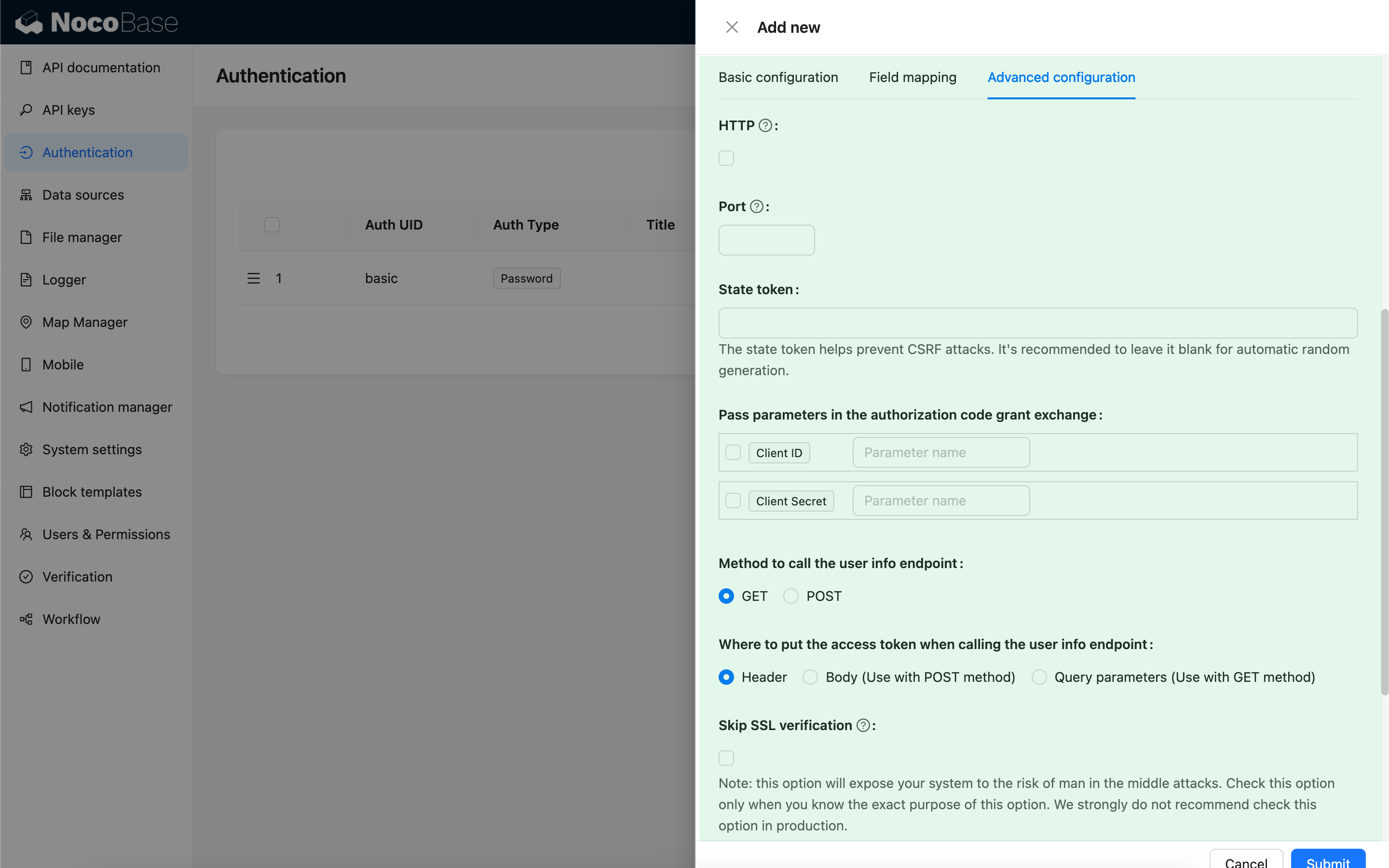

Розширені налаштування

| Налаштування | Опис | Версія |

|---|---|---|

| HTTP | Чи використовує URL-адреса зворотного виклику NocoBase протокол HTTP, за замовчуванням https. | - |

| Порт | Порт для URL-адреси зворотного виклику NocoBase, за замовчуванням 443/80. | - |

| Токен стану | Використовується для перевірки джерела запиту та запобігання CSRF-атакам. Ви можете вказати фіксоване значення, але наполегливо рекомендується залишити поле порожнім, щоб за замовчуванням генерувалися випадкові значення. Якщо ви використовуєте фіксоване значення, ретельно оцініть своє середовище та ризики безпеки. | - |

| Передавати параметри під час обміну коду авторизації | Деякі IdP можуть вимагати передачі Client ID або Client Secret як параметрів під час обміну коду на токен. Ви можете вибрати цю опцію та вказати відповідні назви параметрів. | - |

| Метод виклику кінцевої точки інформації про користувача | Метод HTTP, що використовується при запиті API інформації про користувача. | - |

| Де розміщувати токен доступу при виклику кінцевої точки інформації про користувача | Як передається токен доступу при виклику API інформації про користувача: - Header - У заголовку запиту (за замовчуванням). - Body - У тілі запиту, використовується з методом POST.- Query parameters - Як параметри запиту, використовується з методом GET. | - |

| Пропустити перевірку SSL | Пропустити перевірку SSL при запиті API IdP. Ця опція наражає вашу систему на ризики атак "людина посередині". Увімкніть цю опцію лише в тому випадку, якщо ви розумієте її призначення та наслідки. Категорично не рекомендується використовувати це налаштування в робочих середовищах. | v1.3.40-beta |

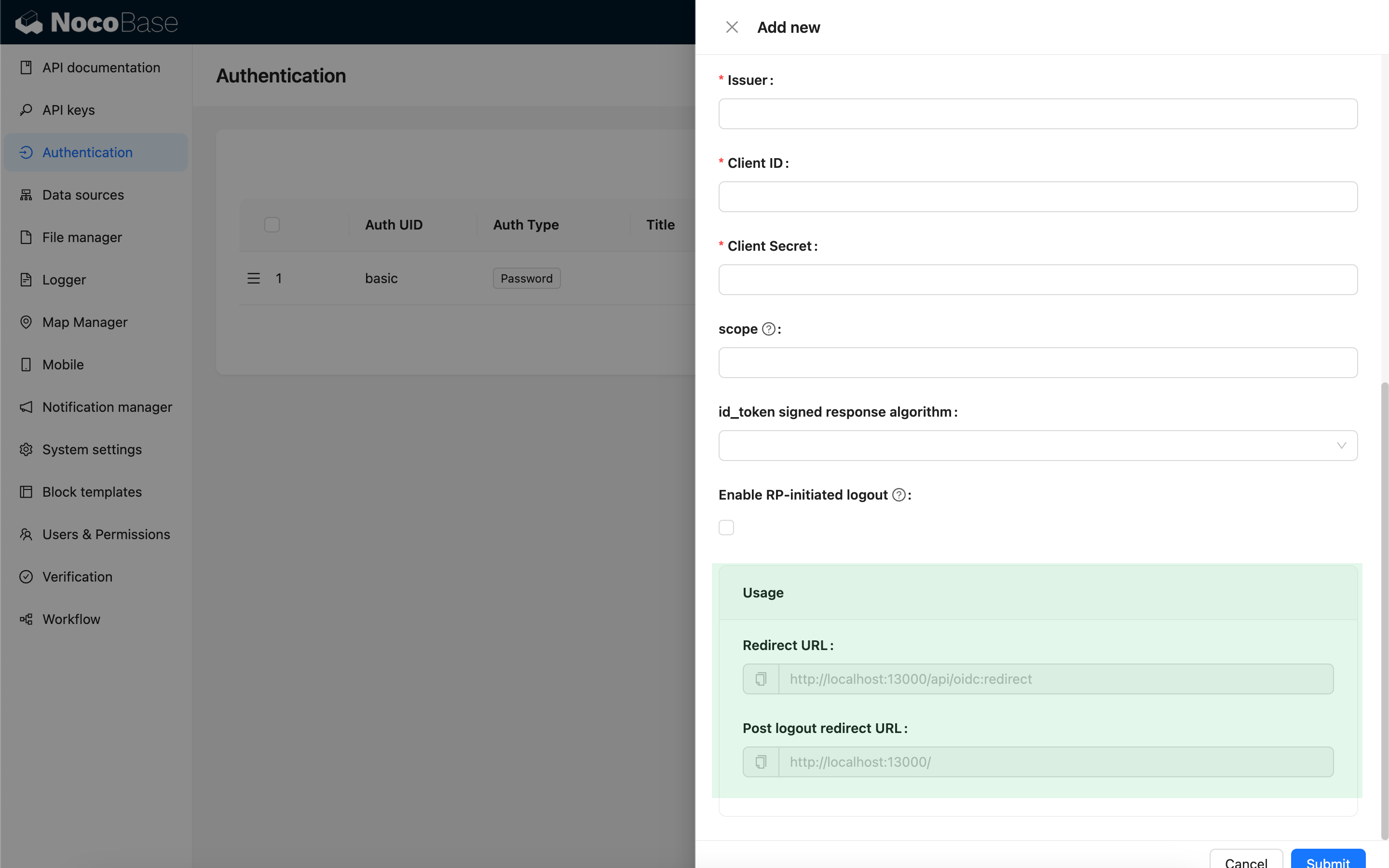

Використання

| Налаштування | Опис |

|---|---|

| URL-адреса перенаправлення | Використовується для налаштування URL-адреси зворотного виклику в IdP. |

| URL-адреса перенаправлення після виходу | Використовується для налаштування URL-адреси перенаправлення після виходу (Post logout redirect URL) в IdP, коли увімкнено вихід, ініційований RP. |

Під час локального тестування використовуйте 127.0.0.1 замість localhost для URL-адреси, оскільки для входу OIDC потрібно записати стан (state) у cookie клієнта для перевірки безпеки. Якщо ви бачите, що вікно входу блимає, але вхід не відбувається, перевірте журнали сервера на наявність проблем з невідповідністю стану та переконайтеся, що параметр стану включено в cookie запиту. Ця проблема часто виникає, коли стан у cookie клієнта не відповідає стану в запиті.

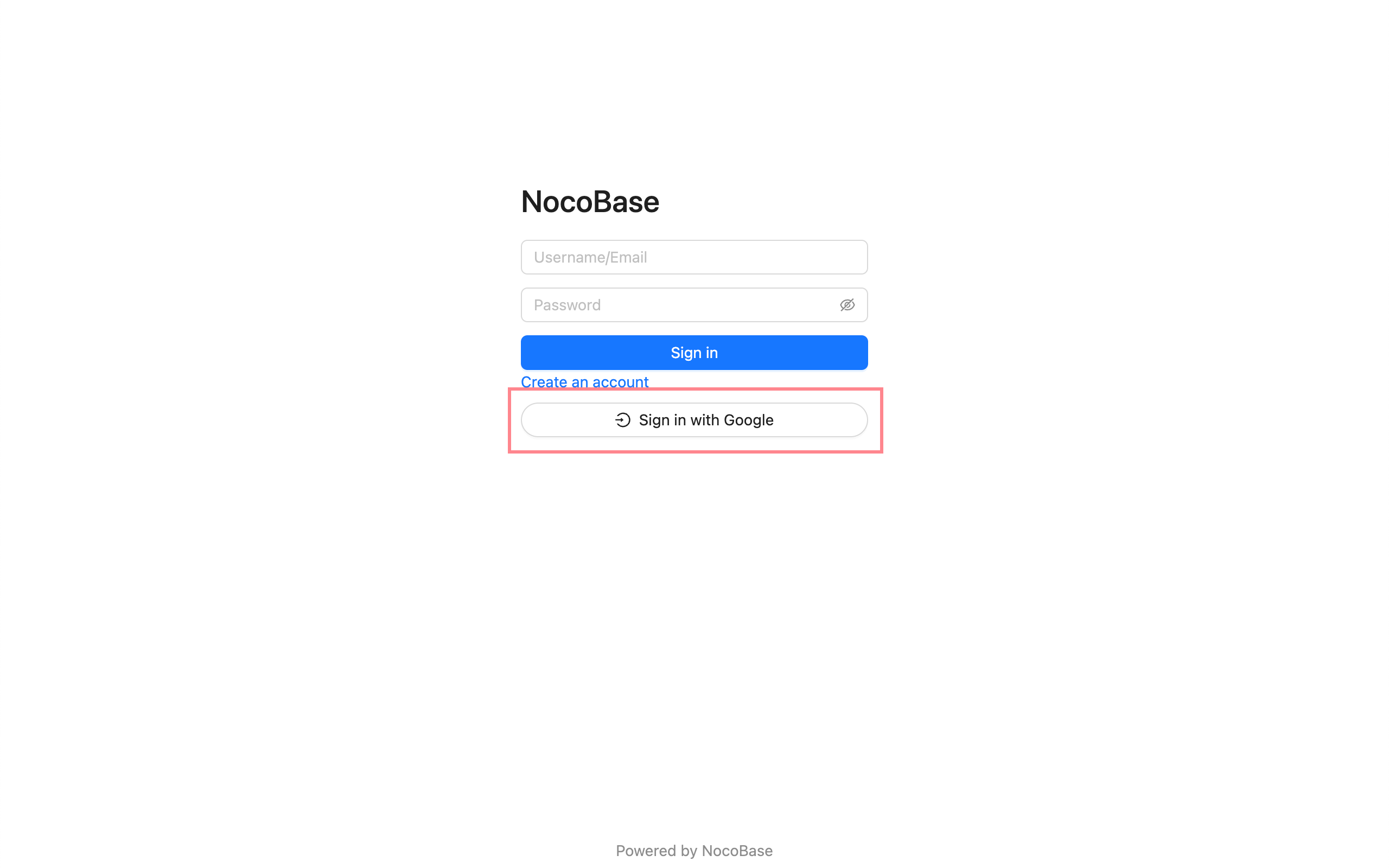

Вхід

Відвідайте сторінку входу та натисніть кнопку під формою входу, щоб ініціювати вхід через сторонній сервіс.