Ця документація була автоматично перекладена штучним інтелектом.

Автентифікація: SAML 2.0

This feature is provided by the commercial plugin «Автентифікація: SAML 2.0», please purchase to useВступ

Плагін Автентифікація: SAML 2.0 відповідає стандарту протоколу SAML 2.0 (Security Assertion Markup Language 2.0), що дозволяє користувачам входити в NocoBase за допомогою облікових записів, наданих сторонніми постачальниками послуг ідентифікації (IdP).

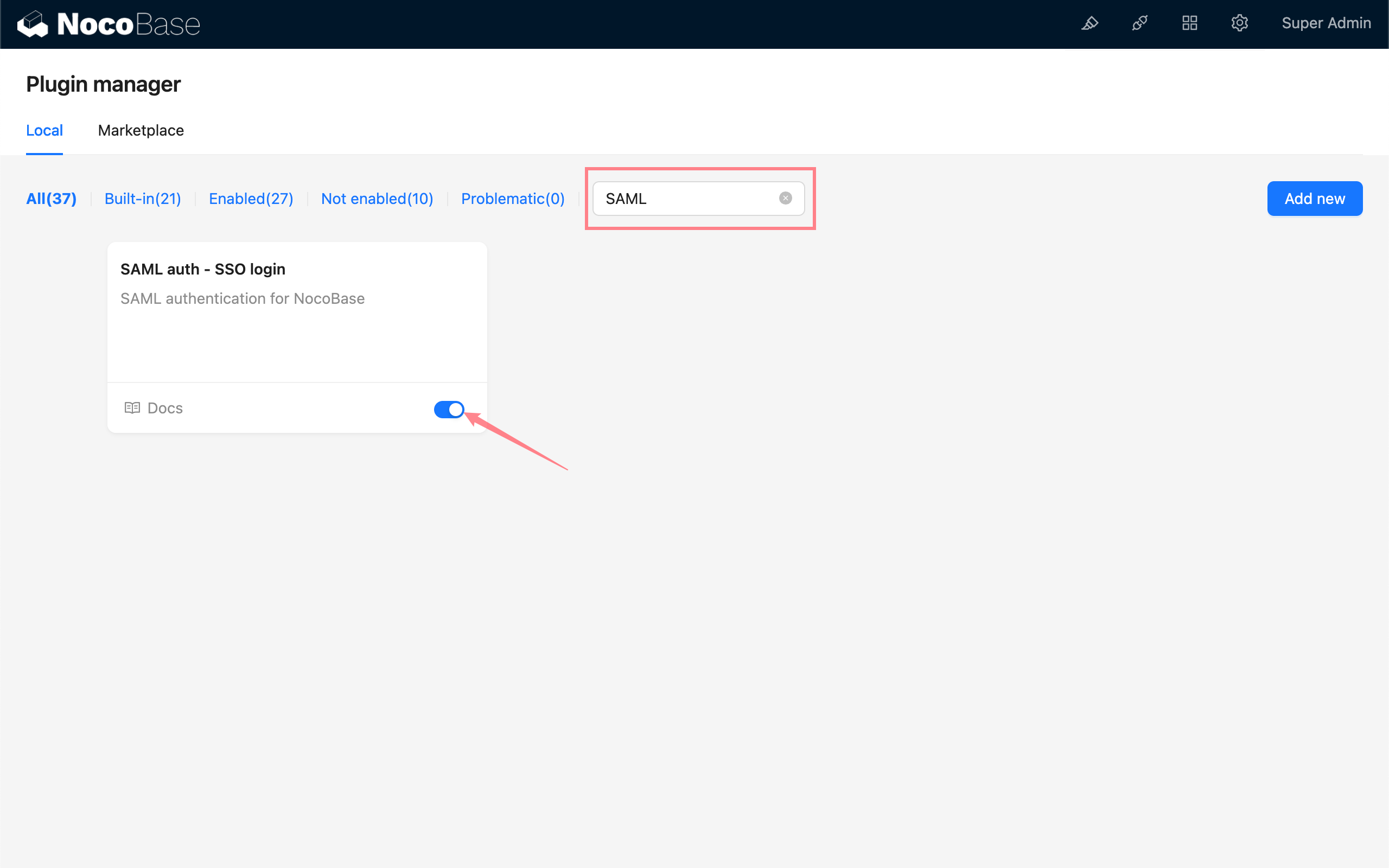

Активація плагіна

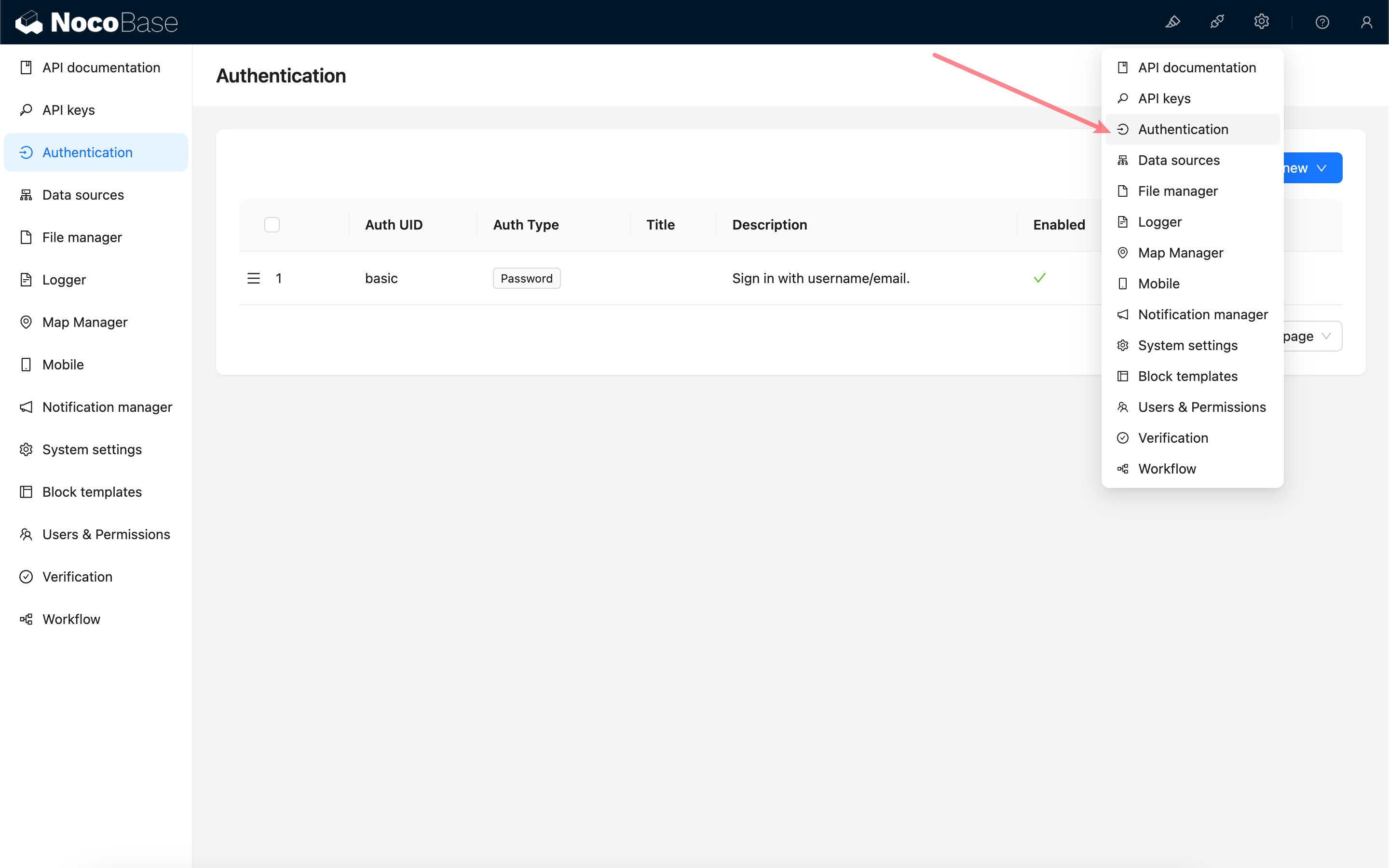

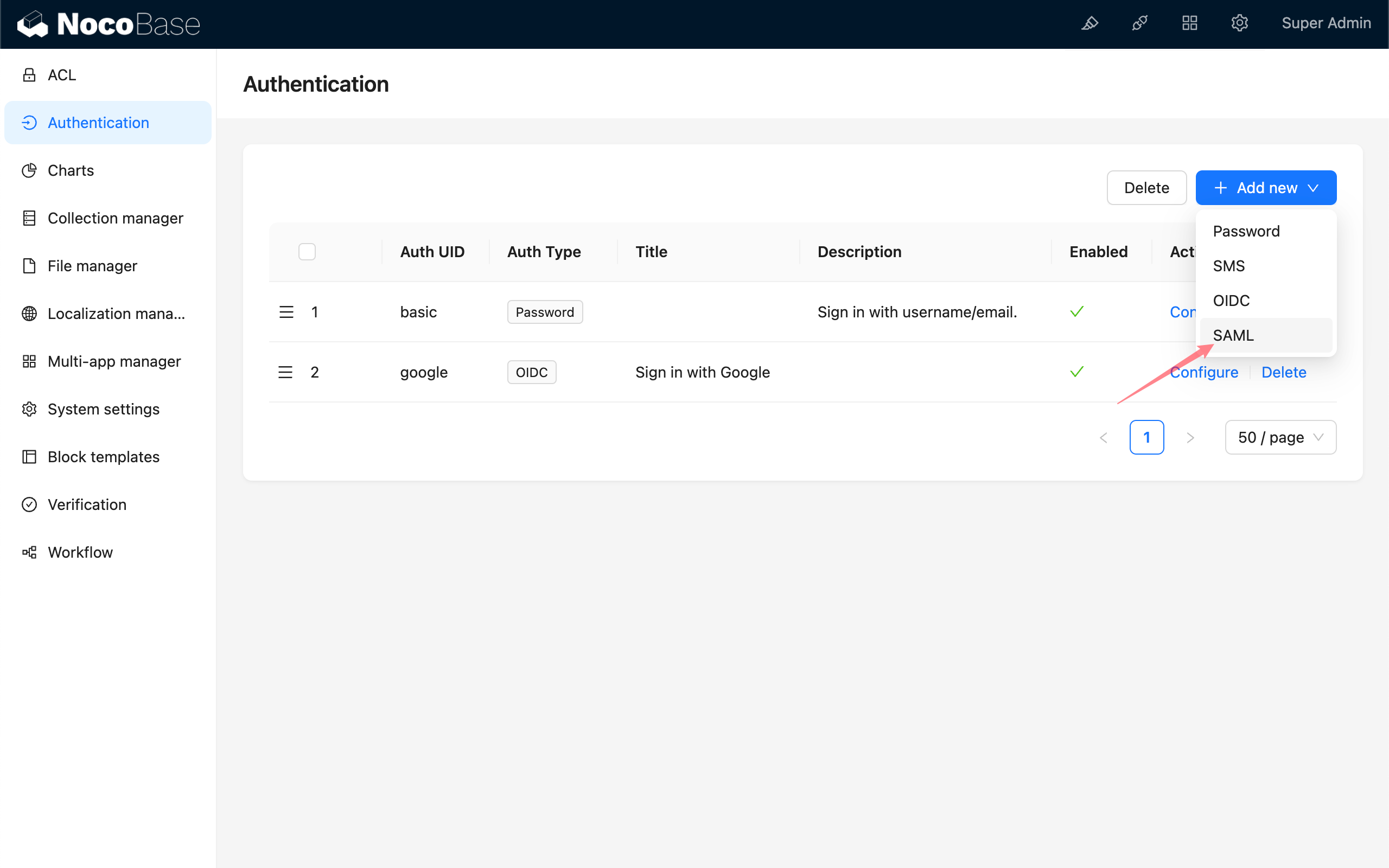

Додавання SAML-автентифікації

Перейдіть на сторінку керування плагінами користувацької автентифікації.

Додати - SAML

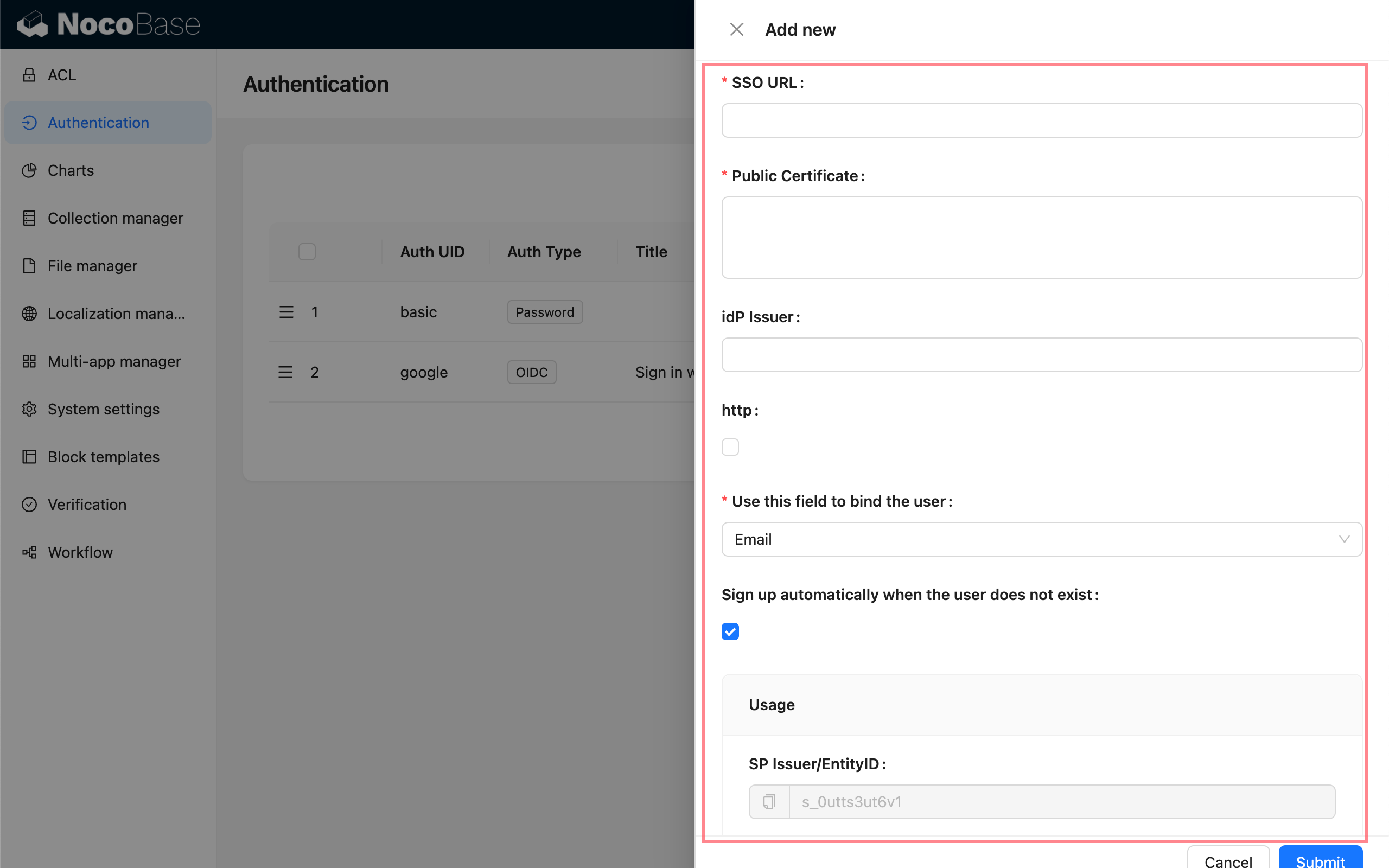

Налаштування

- SSO URL – Надається IdP, використовується для єдиного входу (Single Sign-On).

- Публічний сертифікат (Public Certificate) – Надається IdP.

- Ідентифікатор сутності (IdP Issuer) – Необов'язково, надається IdP.

- HTTP – Якщо ваша програма NocoBase використовує протокол HTTP, встановіть цей прапорець.

- Використовувати це поле для прив'язки користувача – Поле, що використовується для зіставлення та прив'язки до існуючих користувачів. Можна вибрати електронну пошту або ім'я користувача, за замовчуванням – електронна пошта. Інформація про користувача, що передається IdP, повинна містити поле

emailабоusername. - Автоматична реєстрація, якщо користувач не існує – Чи слід автоматично створювати нового користувача, якщо не знайдено відповідного існуючого користувача.

- Використання –

SP Issuer / EntityIDтаACS URLвикористовуються для копіювання та заповнення відповідних налаштувань в IdP.

Зіставлення полів

Зіставлення полів необхідно налаштувати на платформі конфігурації IdP. Ви можете звернутися до прикладу.

У NocoBase доступні для зіставлення такі поля:

- email (обов'язково)

- phone (діє лише для платформ IdP, які підтримують

phoneу своєму scope, наприклад, Alibaba Cloud, Feishu) - nickname

- username

- firstName

- lastName

nameID передається протоколом SAML і не потребує зіставлення; він буде збережений як унікальний ідентифікатор користувача.

Пріоритет правил використання нікнейму для нового користувача: nickname > firstName lastName > username > nameID

Наразі зіставлення організацій та ролей користувачів не підтримується.

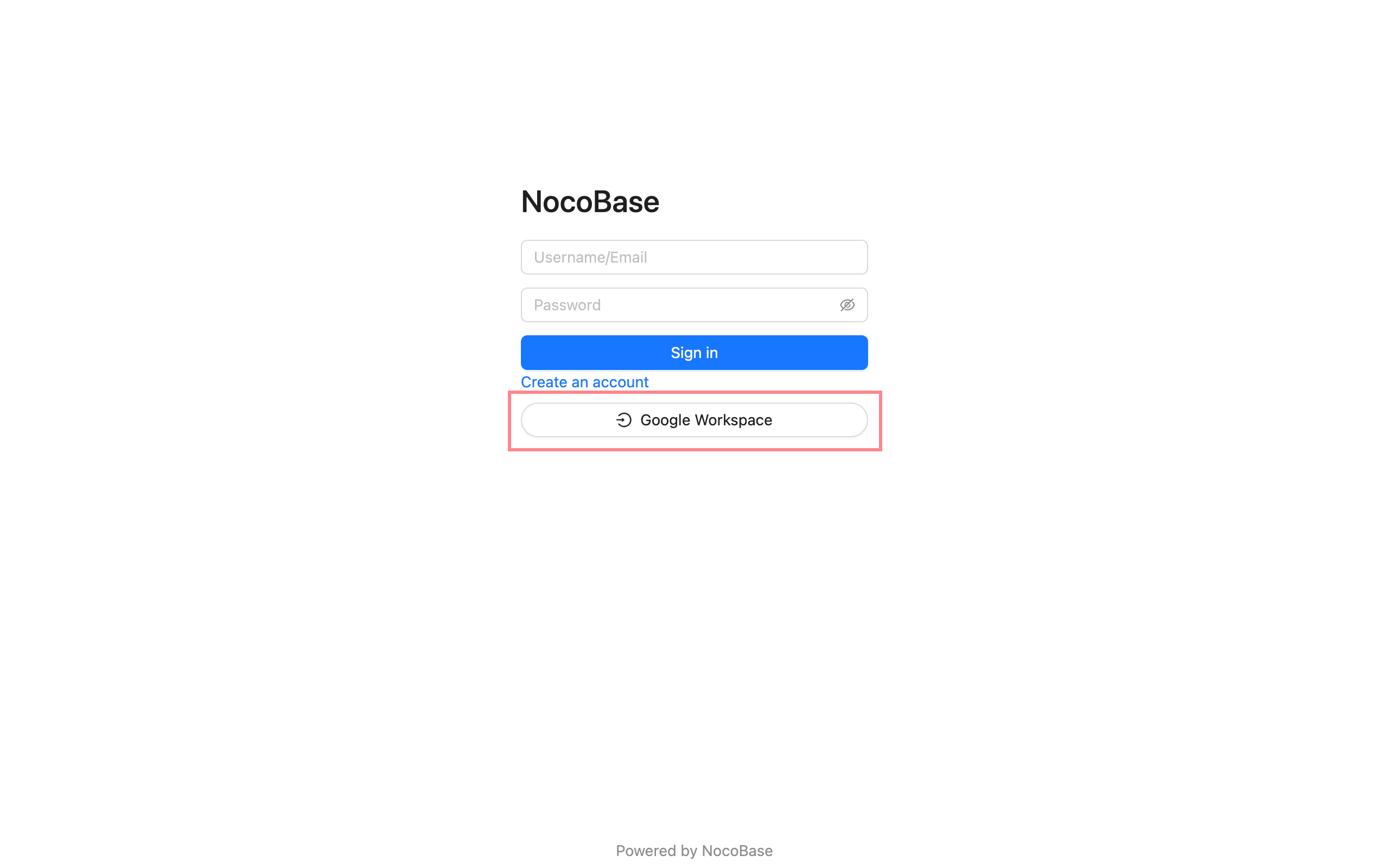

Вхід

Перейдіть на сторінку входу та натисніть кнопку під формою входу, щоб ініціювати вхід через сторонній сервіс.