Esta documentação foi traduzida automaticamente por IA.

Microsoft Entra ID

https://learn.microsoft.com/en-us/entra/identity-platform/quickstart-register-app

https://learn.microsoft.com/en-us/entra/identity-platform/v2-protocols-oidc

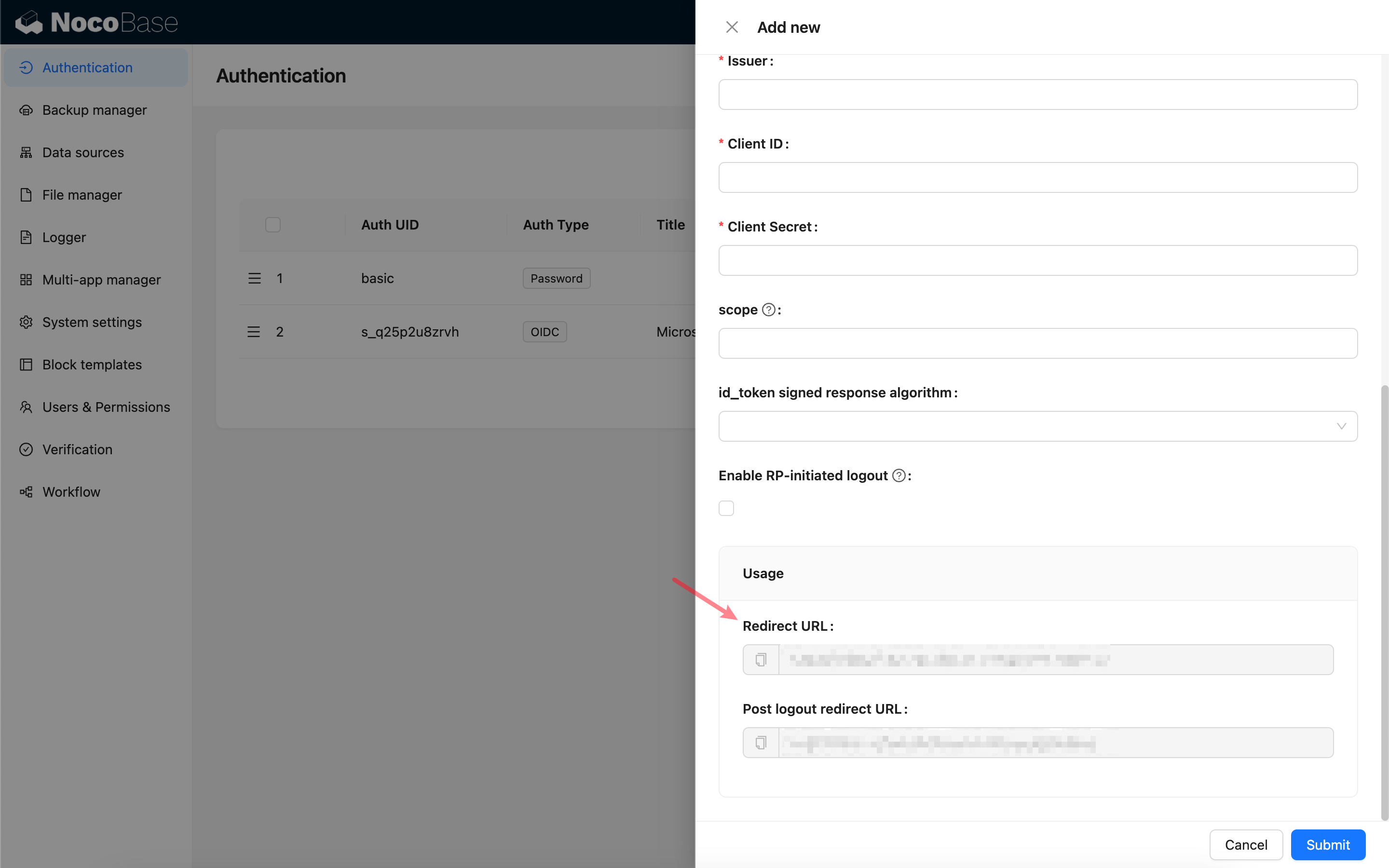

Adicionando um Autenticador no NocoBase

Primeiro, adicione um novo autenticador no NocoBase: Configurações do Plugin - Autenticação de Usuário - Adicionar - OIDC.

Copie a URL de callback.

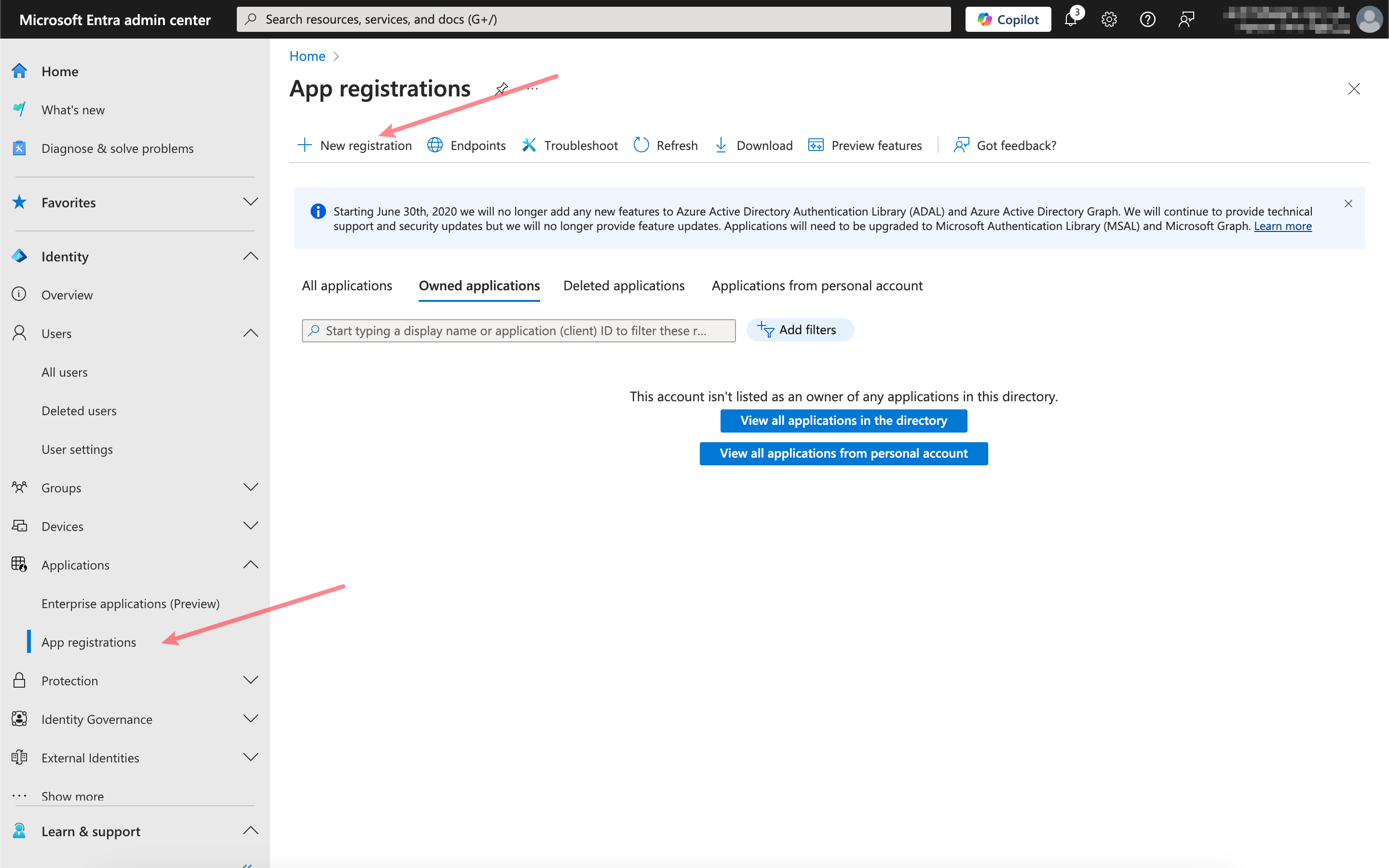

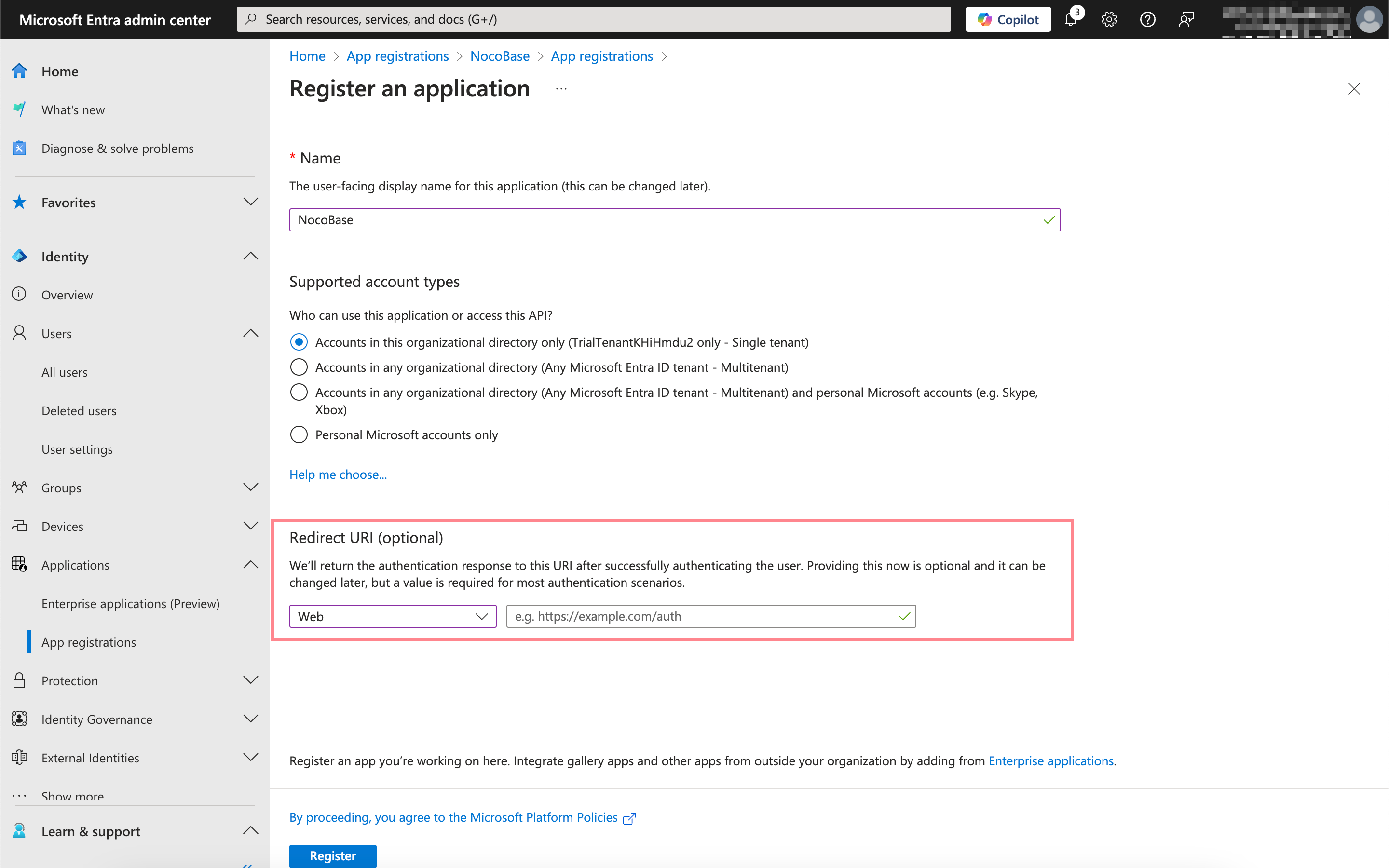

Registre o aplicativo

Abra o centro de administração do Microsoft Entra e registre um novo aplicativo.

Cole aqui a URL de callback que você acabou de copiar.

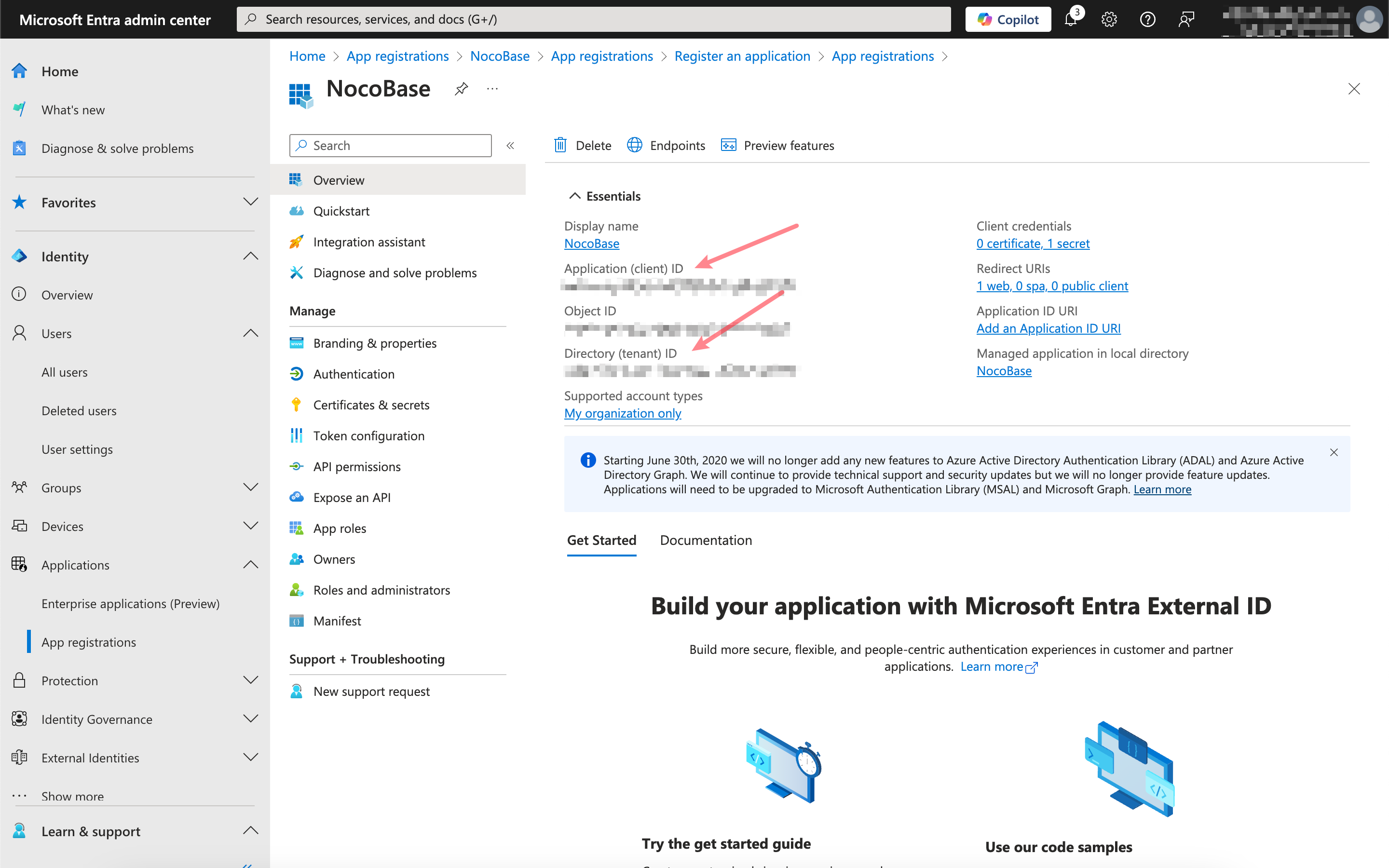

Obtenha e preencha as informações necessárias

Clique no aplicativo que você acabou de registrar e copie o Application (client) ID e o Directory (tenant) ID da página de visão geral.

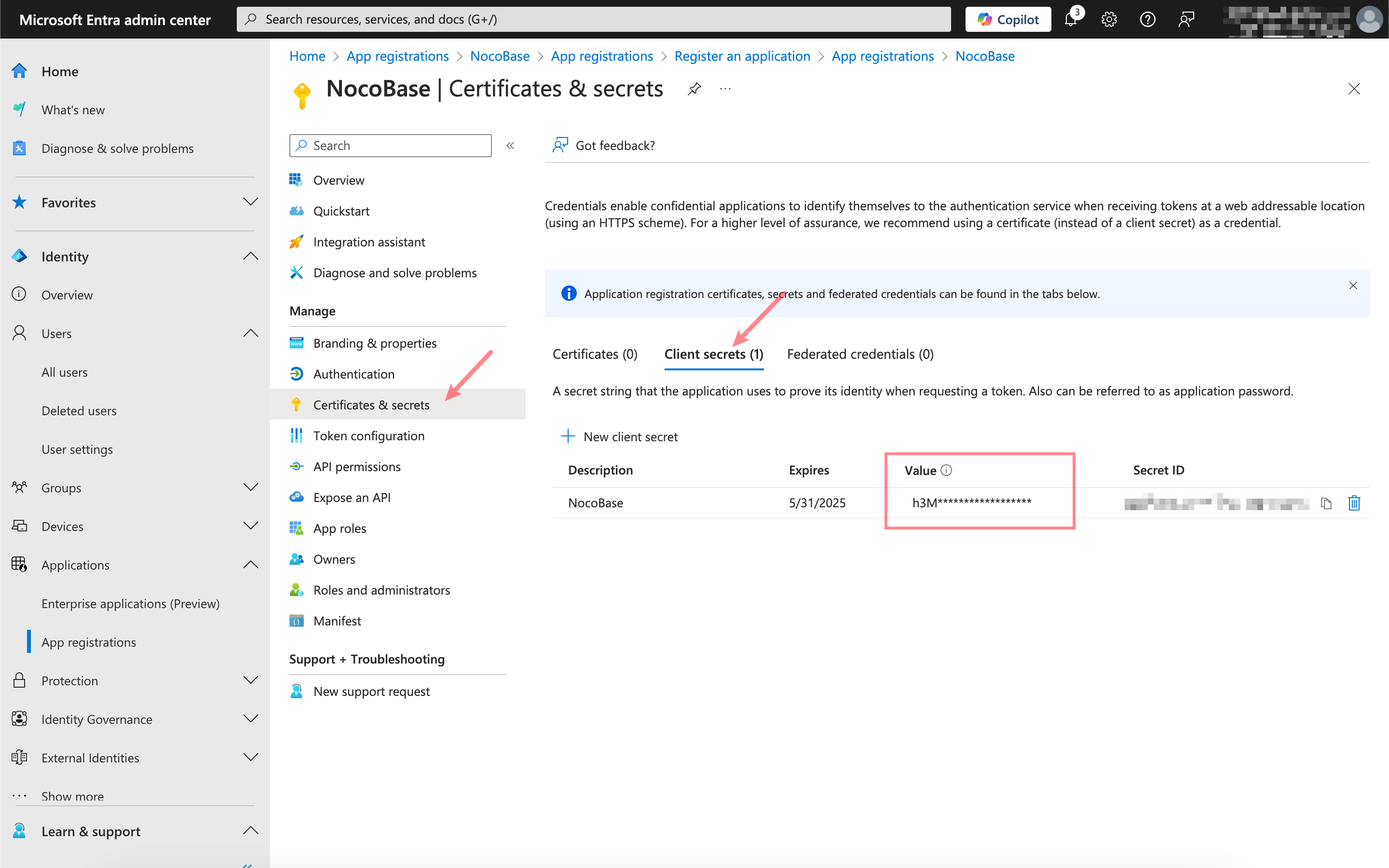

Clique em Certificates & secrets, crie um novo segredo do cliente (Client secrets) e copie o Value.

A correspondência entre as informações do Microsoft Entra e a configuração do autenticador do NocoBase é a seguinte:

| Informações do Microsoft Entra | Campo do Autenticador NocoBase |

|---|---|

| Application (client) ID | Client ID |

| Client secrets - Value | Client secret |

| Directory (tenant) ID | Issuer: https://login.microsoftonline.com/{tenant}/v2.0/.well-known/openid-configuration, substitua {tenant} pelo Directory (tenant) ID |